RPKI DNS组件单点风险与DNSSEC问题威胁系统弹性

156 浏览量

更新于2025-01-16

收藏 1.77MB PDF 举报

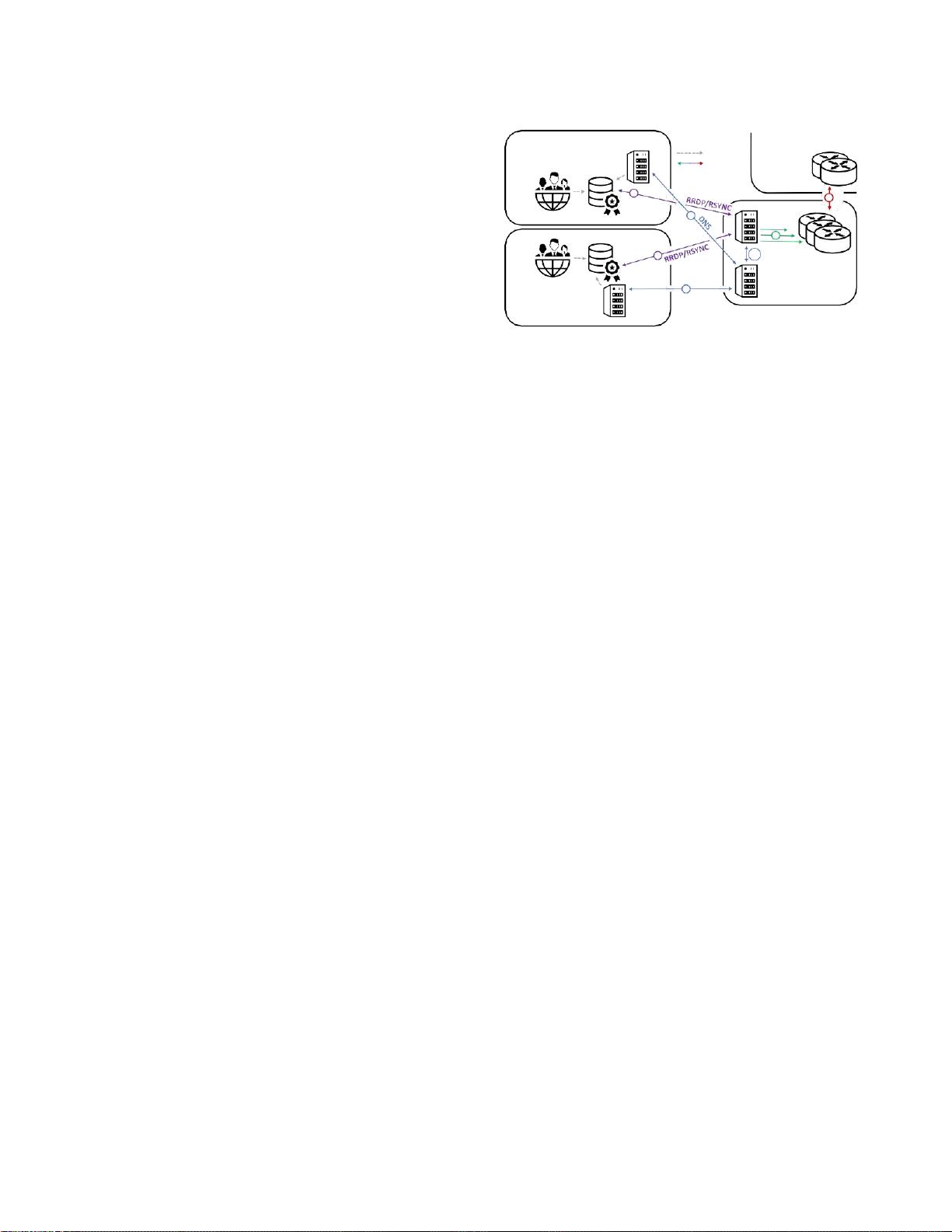

本文主要探讨了RPKI(Resource Public Key Infrastructure,资源公钥基础设施)在实际部署中的DNS(Domain Name System,域名系统)组件依赖性及其对系统弹性的影响。RPKI是一种用于防止路由前缀信息篡改的安全机制,通过公开验证路由信息的来源,旨在增强互联网路由的可信度。

研究发现,尽管已有63%的AS(Autonomous Systems,自治系统)采用了多URL和证书来提高RPKI的可用性和鲁棒性,但DNS部署中存在显著的单点故障风险。具体来说,42.8%的AS依赖于单个解析器查找RPKI发布点,而82.9%的依赖方的DNS解析器集中在一个单一的AS内,这可能导致解析服务中断,进而影响RPKI的正常运作。

此外,DNSSEC(DNS Security Extensions,DNS安全扩展)的实施也存在问题。超过24%的RPKI解析器遭遇签名DNS响应失败,无法正确验证发布点,60%支持DNSSEC的解析器甚至不检查新算法签名的记录,接受无效签名,这进一步降低了RPKI的安全性。

作者通过实验和模拟揭示了一个关键漏洞:在56.7%的AS中,脆弱的DNS组件使得对手能够轻易地干扰RPKI服务,导致RPKI功能失效,从而增加了AS前缀劫持攻击的风险。这一结果强调了系统弹性,特别是像RPKI这样的网络安全基础设施,不能孤立地构建,必须考虑到其与其他系统(如DNS和BGP,Border Gateway Protocol,边界网关协议)之间的复杂依赖关系。

文章的研究成果对于理解RPKI在实际网络环境中的挑战和优化策略具有重要意义,提出了DNS部署的改进措施以增强RPKI的弹性,并提醒网络安全专业人士关注此类潜在的攻击向量。文章最终引用了2022年ACM SIGSAC计算机和通信安全会议(CCS'22)的相关记录,展示了该领域的最新研究成果。

128 浏览量

188 浏览量

108 浏览量

243 浏览量

108 浏览量

2024-08-10 上传

147 浏览量

189 浏览量

2025-01-09 上传

cpongm

- 粉丝: 6

最新资源

- Ruby语言集成Mandrill API的gem开发

- 开源嵌入式qt软键盘SYSZUXpinyin可移植源代码

- Kinect2.0实现高清面部特征精确对齐技术

- React与GitHub Jobs API整合的就业搜索应用

- MATLAB傅里叶变换函数应用实例分析

- 探索鼠标悬停特效的实现与应用

- 工行捷德U盾64位驱动程序安装指南

- Apache与Tomcat整合集群配置教程

- 成为JavaScript英雄:掌握be-the-hero-master技巧

- 深入实践Java编程珠玑:第13章源代码解析

- Proficy Maintenance Gateway软件:实时维护策略助力业务变革

- HTML5图片上传与编辑控件的实现

- RTDS环境下电网STATCOM模型的应用与分析

- 掌握Matlab下偏微分方程的有限元方法解析

- Aop原理与示例程序解读

- projete大语言项目登陆页面设计与实现