PMQTT:物联网安全的新协议与形式验证

PDF格式 | 2.74MB |

更新于2025-01-16

| 99 浏览量 | 举报

"物联网安全的关键性议题"

物联网(Internet of Things, IoT)是一个将物理世界与数字世界紧密相连的网络,其设备数量庞大且多样化,涵盖了从智能家居设备到工业自动化系统的各种应用。随着物联网的快速发展,安全问题变得越来越重要,因为不安全的物联网设备可能成为黑客攻击的目标,导致数据泄露、系统瘫痪甚至更大的社会影响。

标题中提到的"物联网安全的关键性议题"主要关注的是在物联网环境中如何保障数据安全和设备安全。描述中虽然没有具体细节,但我们可以推测讨论的内容可能包括安全协议的开发与验证,特别是针对MQTT协议的安全增强。

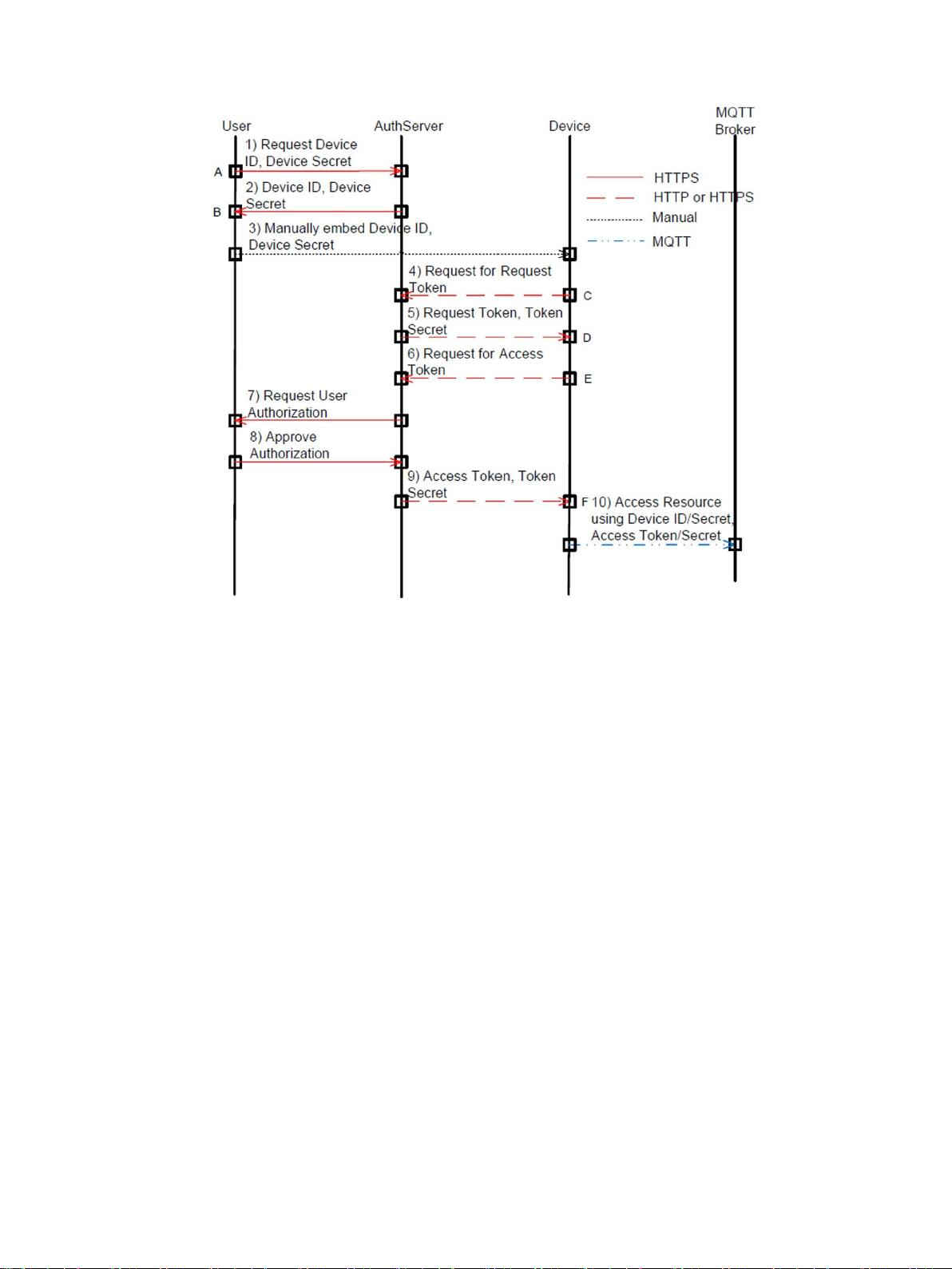

MQTT(Message Queuing Telemetry Transport)是一种广泛应用在物联网中的轻量级发布/订阅协议,它适合低带宽、高延迟或不可靠网络环境。然而,MQTT本身并未内置严格的安全机制,如身份验证和加密,这使得它在处理敏感数据时可能存在安全隐患。

标签中的"PMQTT协议"代表了对MQTT的安全扩展,即Protected Message Queuing Telemetry Transport。PMQTT协议旨在解决MQTT原生安全性的不足,通过引入额外的安全机制,比如数字签名和加密,来确保消息的完整性和机密性。"放大图片作者"可能是论文中提到的Eman Elemama和Ayman M. Bahaa-Eldin等人,他们可能对PMQTT协议的设计和分析做出了贡献。

"计算机和系统工程师"和"物联网"标签表明了该文作者的专业背景,以及他们对物联网系统设计和安全性的深入理解。"ABSTRACT"部分进一步阐述了PMQTT协议的提出和形式化验证,其中利用了ProVerif这样的密码学自动验证工具,以证明协议的安全特性。

在物联网安全领域,形式化验证是一种重要的方法,它能确保协议在数学层面满足预定的安全属性,如保密性、完整性和认证性。ProVerif是一种流行的形式化验证工具,可以用来验证密码协议,检测潜在的安全漏洞。

这篇摘要探讨了物联网安全的一个关键议题,即如何在MQTT协议的基础上构建更安全的通信框架。PMQTT协议的提出和形式化验证过程显示了科研人员对于物联网安全的重视,并提供了增强现有物联网协议安全性的实例。随着物联网的普及,这种针对特定协议的安全强化方法对于构建安全的物联网生态系统至关重要。

相关推荐

cpongm

- 粉丝: 6

最新资源

- 易二维码签到系统:会议活动签到解决方案

- Ceres库与SDK集成指南:C++环境配置及测试程序

- 深入理解Servlet与JSP技术应用与源码分析

- 初学者指南:掌握VC摄像头抓图源代码实现

- Java实现头像剪裁与上传的camera.swf组件

- FileTime 2013汉化版:单文件修改文件时间的利器

- 波斯语话语项目:实现discourse-persian配置指南

- MP4视频文件数据恢复工具介绍

- 微信与支付宝支付功能封装工具类介绍

- 深入浅出HOOK编程技术与应用

- Jettison 1.0.1源码与Jar包免费下载

- JavaCSV.jar: 解析CSV文档的Java必备工具

- Django音乐网站项目开发指南

- 功能全面的FTP客户端软件FlashFXP_3.6.0.1240_SC发布

- 利用卷积神经网络在Torch 7中实现声学事件检测研究

- 精选网站设计公司官网模板推荐