隐私保护新境界:E-SIM卡12.0.1隐私策略深入分析

发布时间: 2024-12-29 05:14:33 阅读量: 11 订阅数: 14

# 摘要

本文对E-SIM卡技术进行了全面概述,分析了其基本功能和隐私保护原理,比较了E-SIM与传统SIM卡的工作机制和隐私保护特性,探讨了E-SIM卡12.0.1版本隐私策略的主要内容、实践影响以及在不同行业中的应用案例。文章还讨论了E-SIM卡面临的挑战及应对措施,并展望了未来隐私保护技术的发展趋势,包括人工智能、跨设备数据同步、区块链技术整合,以及未来网络架构下的隐私策略展望。通过本文的讨论,可以加深对E-SIM卡技术及其中隐私保护重要性的理解,并为相关行业提供策略和建议以适应技术演进。

# 关键字

E-SIM卡;隐私保护;安全认证;数据加密;隐私策略;技术展望

参考资源链接:[eSIM卡规范E TS_102671V12.0.1:M2M UICC物理逻辑特性(Release 12)详解](https://wenku.csdn.net/doc/6412b6f6be7fbd1778d48984?spm=1055.2635.3001.10343)

# 1. E-SIM卡技术概述

## 简介

E-SIM卡,即嵌入式SIM卡,是一种基于数字SIM卡技术的新型解决方案。它将传统的物理SIM卡功能集成到设备的硬件中,使得用户可以在无需物理插入或更换卡片的情况下,通过空中下载(OTA)的方式轻松切换运营商。

## 技术优势

E-SIM卡技术的主要优势在于其便利性和灵活性。用户可以在全球范围内自由选择和切换移动网络服务提供商,无需担心物理SIM卡的兼容性和携带问题。这对于频繁出差或旅行的用户来说,是一项重大的技术进步。

## 应用前景

随着物联网(IoT)设备的日益普及,E-SIM卡技术的应用前景十分广阔。它不仅能够为各类智能设备提供稳定的网络连接,还能够支持远程管理和数据传输,为智能家居、智慧城市等新兴领域带来无限可能。

# 2. E-SIM卡的基本功能和隐私保护原理

## 2.1 E-SIM卡的工作机制

### 2.1.1 E-SIM卡的工作流程

E-SIM卡,或称为嵌入式SIM卡,是一种虚拟的SIM卡技术,它将传统的物理SIM卡功能集成到设备的硬件中。E-SIM的工作流程概括如下:

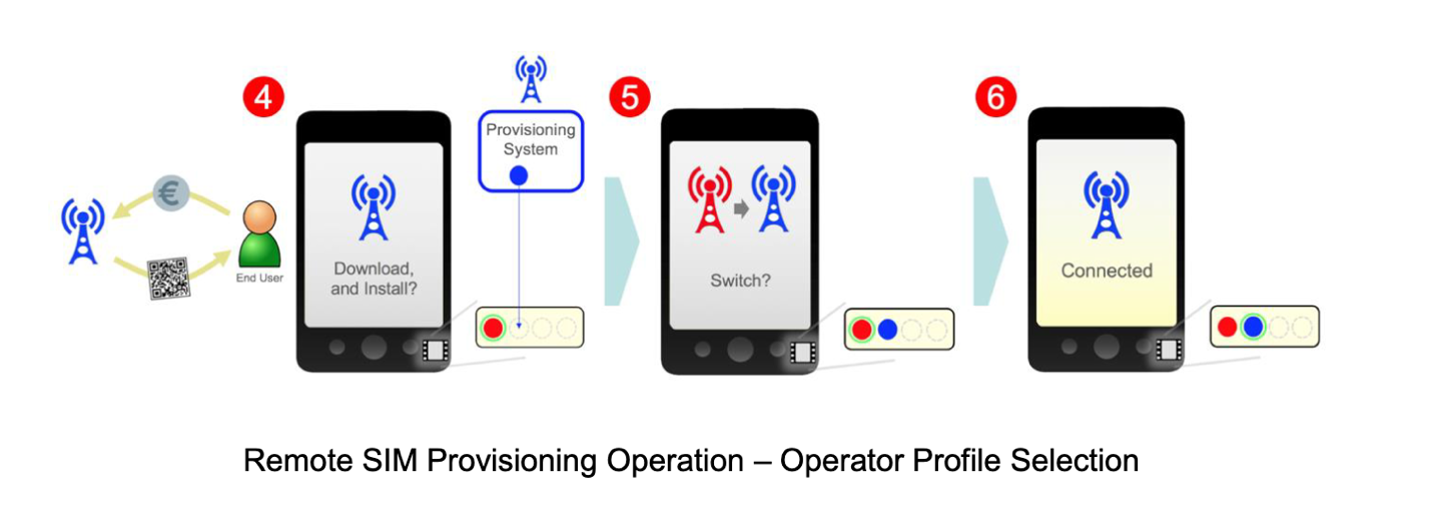

1. **远程SIM配置(RSP)**:E-SIM设备启动后,向网络运营商发送RSP请求。这个过程不需要物理SIM卡,而是通过设备内置的通信能力与运营商交互。

2. **运营商认证与授权**:运营商验证设备身份,并授权设备连接到网络。这通常通过数字证书和加密技术来完成,保证了过程的安全性。

3. **下载SIM配置文件**:一旦认证和授权成功,运营商就会向设备发送一个SIM配置文件,这个文件包含了连接网络所需的所有信息,比如IMSI(国际移动用户身份)、密钥等。

4. **激活与连接网络**:设备加载下载的SIM配置文件,并激活该配置文件。此后,设备就能够使用运营商提供的网络服务,例如打电话、发送数据等。

5. **切换运营商服务**:用户可以通过相同的过程下载不同运营商的SIM配置文件,实现无须更换物理SIM卡的情况下,切换运营商服务。

### 2.1.2 E-SIM卡与传统SIM卡的对比

在讨论E-SIM与传统SIM卡的对比时,我们可以从以下几个维度进行考量:

| 特性 | 传统SIM卡 | E-SIM卡 |

| --- | --- | --- |

| 物理形态 | 有实体卡 | 无实体卡,集成到设备中 |

| 配置方式 | 需要插入实体SIM卡 | 通过远程配置实现 |

| 运营商变更 | 更换实体SIM卡 | 远程下载新的SIM配置文件 |

| 设备兼容性 | 可能受制于插槽数量和尺寸 | 更灵活,支持多种设备 |

| 隐私安全 | 存在丢失、被盗风险 | 通过加密和认证增强安全性 |

| 环境影响 | 制造和分销实体SIM卡消耗资源 | 减少实体卡可降低环境影响 |

通过对比可以看出,E-SIM在便捷性、灵活性以及安全隐私保护方面相比传统SIM卡有显著优势。同时,E-SIM也减少了对实体卡的依赖,对环境更为友好。

## 2.2 E-SIM卡的隐私保护特性

### 2.2.1 E-SIM卡的安全认证机制

E-SIM卡采用的安全认证机制主要包括以下几个方面:

- **双向认证**:设备与网络运营商之间进行双向认证,确保双方的身份真实可靠。

- **数据加密**:所有传输的数据都会被加密,以防止数据在传输过程中被窃取或篡改。

- **数字证书**:设备和网络运营商都持有数字证书,用于身份的验证和加密通信的建立。

- **密钥管理**:使用高级加密标准(AES)或其他加密算法来管理密钥,确保通信的机密性和完整性。

### 2.2.2 数据传输的加密与解密

数据传输的加密与解密过程是保障通信安全的重要环节。通常,E-SIM设备会使用一些算法如AES(高级加密标准)来确保数据的安全性。这里我们可以看一个简化的示例代码块,用于演示如何使用Python进行AES加密:

```python

from Crypto.Cipher import AES

def encrypt_message(message: str, key: bytes):

# 实例化AES模式

cipher = AES.new(key, AES.MODE_ECB)

# 将消息编码为字节串

message_bytes = message.encode()

# 填充消息到块大小

padd

```

0

0