【Hillstone SNMP安全强化】:防御网络威胁的五大策略

发布时间: 2024-12-03 20:00:30 阅读量: 30 订阅数: 27

Hillstone SNMP 配置指南

参考资源链接:[Hillstone网络设备SNMP配置全攻略](https://wenku.csdn.net/doc/6412b72cbe7fbd1778d49587?spm=1055.2635.3001.10343)

# 1. Hillstone SNMP安全强化概述

随着网络技术的发展和网络设备的普及,SNMP(简单网络管理协议)已经成为网络管理和监控不可或缺的一部分。然而,随着其广泛应用的同时,也暴露出了许多安全漏洞和风险。Hillstone Networks作为一家领先的网络安全解决方案提供商,提出了一系列强化SNMP安全性的措施。本章旨在概述Hillstone SNMP安全强化的重要性及其实现目标,为接下来的内容打下坚实基础。

在本章节中,我们将简要介绍SNMP的基本概念,并概述为何安全强化如此关键。同时,我们还将探讨Hillstone针对SNMP安全强化提出的解决方案。这不仅为读者提供了背景知识,也为理解后续章节的深入内容提供了必要的铺垫。

请注意,本系列文章侧重于Hillstone的解决方案和其在SNMP安全强化中的应用,因此,本章内容的深度将为读者介绍一个全局视角,并为之后章节的深入分析和操作指南做好准备。

# 2. 理解SNMP协议及其安全威胁

### 2.1 SNMP协议基础

#### 2.1.1 SNMP的架构和版本对比

简单网络管理协议(SNMP)是互联网工程任务组(IETF)定义的一套网络管理的标准,它广泛应用于网络设备的监控和管理。SNMP允许网络管理员远程监控和控制网络设备,以及更新设备配置和诊断网络问题。

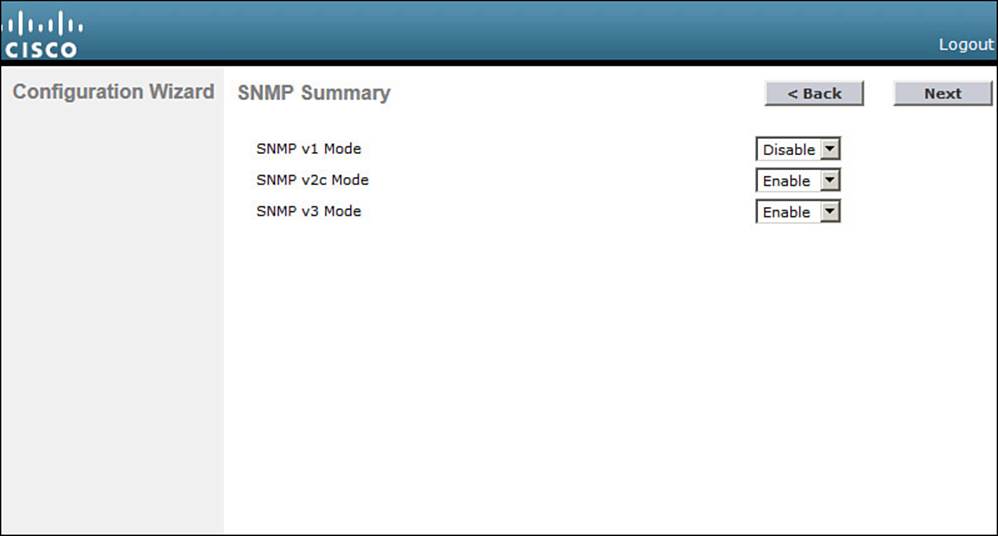

SNMP协议经历了多个版本的迭代,其中SNMPv1、SNMPv2c和SNMPv3是三个主要的版本。SNMPv1是最早期的版本,支持简单的网络管理功能,例如获取设备状态和配置信息,以及设置某些类型的设备参数。它使用基于字符串的社区字符串进行认证,但这种方法的安全性较低,容易被破解。SNMPv2c在SNMPv1的基础上进行了改进,增加了新的功能,例如批量处理和随机值(GETBULK),但认证机制仍然是基于社区字符串。

SNMPv3则显著提升了安全性,提供了用户级安全性模型,包括认证和加密,以保护数据包不被未授权访问或篡改。这个版本支持用户认证、消息完整性和数据加密,确保了网络通信的安全性。

#### 2.1.2 SNMP的操作与信息流

SNMP协议定义了几个关键操作,用于网络管理和设备监控:

- **GET**: 用于从网络设备获取配置信息或当前状态。

- **SET**: 用于设置网络设备的配置参数。

- **GETNEXT**: 用于获取一系列对象的下一个对象标识符(OID)以及它们的值。

- **GETBULK**: 用于获取大量的信息,提高效率。

- **TRAP**: 用于在设备上发生某些事件时向管理站发送告警消息。

这些操作通过管理信息库(MIB)进行,MIB是网络设备上数据结构的集合,定义了可以被管理的资源和数据类型。MIB通常包含多个对象,每个对象都有唯一的OID,可以被SNMP协议操作。

信息流通常是这样的:SNMP管理站(Manager)发出GET或SET请求到目标SNMP代理(Agent),SNMP代理处理这些请求,并将相应的响应或更新发送回管理站。TRAP则是由代理主动发送给管理站,通知发生特定事件。

### 2.2 SNMP面临的主要安全威胁

#### 2.2.1 未授权访问与信息篡改

由于早期版本的SNMP使用了简单的认证机制,因此未授权用户可以轻易地通过嗅探网络数据包并解析出社区字符串,从而获取网络设备的管理信息或修改设备配置。这种攻击手法简单,且破坏力巨大,因为攻击者可以控制网络设备,导致服务中断或数据泄露。

#### 2.2.2 恶意软件利用与服务拒绝攻击

恶意软件可以利用SNMP的漏洞传播或执行攻击行为,例如,通过构造特殊的SNMP消息使代理执行非法操作。此外,攻击者可能通过发送大量伪造的SNMP请求来对网络设备造成拒绝服务(DoS),使其超载并停止正常服务。

#### 2.2.3 配置错误与隐私泄露风险

配置不当是导致SNMP安全问题的另一个主要原因。如果管理员没有正确配置SNMP代理或使用了过于简单的社区字符串,攻击者就有可能绕过安全措施,访问网络设备的管理信息。此外,由于早期版本的SNMP缺乏数据加密功能,敏感信息在传输过程中可能被拦截和泄露。

下面的表格展示了不同版本的SNMP在安全性的关键方面的对比:

| 特征 / 版本 | SNMPv1 | SNMPv2c | SNMPv3 |

|-------------|--------|---------|--------|

| 认证机制 | 社区字符串 | 社区字符串 | 用户名/密码,加密散列 |

| 加密功能 | 无 | 无 | 有 |

| 安全增强 | 无 | 增加GETBULK | 全面安全性改进 |

| 隐私保护 | 差 | 差 | 强 |

### 2.3 SNMP安全威胁应对

#### 2.3.1 网络隔离与访问控制

为了缓解SNMP的未授权访问与信息篡改威胁,首先应该对SNMP通信进行网络隔离。这可以通过将SNMP代理置于内网或通过防火墙限制访问来实现。管理员应只允许必要的网络流量通过,确保只有授权的管理站能够与SNMP代理通信。

#### 2.3.2 定期审计与监控

实施SNMP安全措施时,定期的系统审计和日志监控是不可或缺的。通过审查SNMP操作日志,管理员可以快速发现和响应可疑活动或未授权访问尝试。

#### 2.3.3 教育和培训

教育和培训也是提高SNMP安全性的重要手段。管理员应充分了解SNMP的安全性问题,并掌握必要的安全配置和应对措施。此外,对网络用户进行安全意识教育,也是预防安全威胁的有效策略。

### 2.4 SNMP安全强化的未来方向

#### 2.4.1 引入机器学习和自动化技术

随着技术的发展,机器学习和自动化技术有望在SNMP安全强化中发挥作用。通过分析网络流量和设备行为模式,机器学习算法可以识别出异常活动并进行实时防护。

#### 2.4.2 强化设备厂商之间的安全合作

设备厂商之间的安全合作也是提升整体SNMP安全性的关键。通过共享安全信息和最佳实践,厂商可以更好地为客户提供更新和补丁,同时在新设备上引入更高级的安全特性。

#### 2.4.3 加强法规遵从和安全投资

组织应不断加强法规遵从,确保其网络管理策略和实践符合相关法律法规的要求。同时,应持续投资于安全技术,以适应不断变化的威胁环境和确保长期的网络安全。

通过上述措施的综合应用,可以有效地提升SNMP环境的安全性,并为未来可能出现的挑战做好准备。

# 3. 实施SNMP安全强化的关键措施

## 3.1 SNMPv3的引入和配置

### 3.1.1 SNMPv3的新特性与优势

简单网络管理协议(SNMP)版本3(SNMPv3)是在之前版本的基础上,为了解决安全问题而设计的一个重要版本。SNMPv3不仅仅是在其前代(SNMPv1和SNMPv2c)的基础上进行了简单的改进,

0

0