Wireshark 实战:分析网络数据包

发布时间: 2024-05-02 16:12:31 阅读量: 95 订阅数: 34

# 1. **1.1 Wireshark概述**

Wireshark是一款功能强大的网络协议分析器,用于捕获、分析和解码网络数据包。它在网络故障诊断、安全事件调查和网络性能优化等方面发挥着至关重要的作用。Wireshark支持多种网络协议,包括TCP/IP、HTTP、DNS和SSL/TLS。它提供了一个直观的用户界面,允许用户轻松浏览和分析数据包,并识别潜在的问题。

# 2. Wireshark数据包分析技巧

Wireshark是一款强大的网络协议分析工具,它可以帮助我们深入了解网络流量并诊断网络问题。本章将介绍Wireshark中常用的数据包分析技巧,包括数据包过滤和捕获、数据包解码和分析。

### 2.1 数据包过滤和捕获

数据包过滤是Wireshark中一项重要的功能,它允许我们根据特定条件从网络流量中筛选出感兴趣的数据包。

#### 2.1.1 过滤表达式的语法和使用

Wireshark使用一种称为显示过滤器的语法来定义过滤表达式。显示过滤器由一个或多个表达式组成,这些表达式使用逻辑运算符(如AND、OR、NOT)连接。

以下是一些常见的显示过滤器表达式:

- `ip.addr == 192.168.1.100`:过滤出源IP地址或目标IP地址为192.168.1.100的数据包。

- `tcp.port == 80`:过滤出使用TCP协议且端口号为80的数据包。

- `http.request.method == "GET"`:过滤出HTTP请求方法为GET的数据包。

#### 2.1.2 捕获特定网络流量

除了使用显示过滤器过滤现有的捕获数据外,Wireshark还允许我们捕获特定网络流量。

要捕获特定网络流量,请执行以下步骤:

1. 在Wireshark的主窗口中,单击“捕获”菜单,然后选择“接口”。

2. 从列表中选择要捕获流量的网络接口。

3. 在“捕获过滤器”字段中,输入显示过滤器表达式以指定要捕获的数据包类型。

4. 单击“开始”按钮开始捕获。

### 2.2 数据包解码和分析

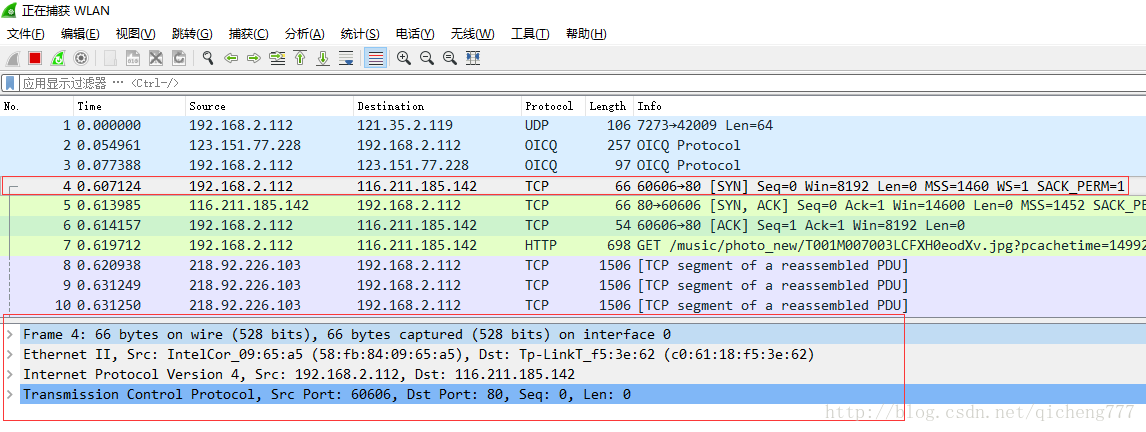

Wireshark可以解码并分析来自各种网络协议的数据包。

#### 2.2.1 协议栈和数据包结构

网络协议通常遵循分层结构,称为协议栈。每个协议层负责处理特定类型的网络流量。

数据包是网络上传输的二进制数据单元。每个数据包都包含一个头,其中包含有关数据包的信息,例如源IP地址、目标IP地址和协议类型。数据包还包含一个有效载荷,其中包含实际的数据。

#### 2.2.2 数据包内容的解码和解释

Wireshark使用协议解码器来解码和解释数据包的内容。这些解码器根据特定协议的规范解析数据包头和有效载荷。

要查看数据包的解码内容,请在Wireshark的主窗口中双击数据包。这将打开一个新的窗口,显示数据包的详细视图。

在详细视图中,您可以看到数据包头和有效载荷的解码内容。每个字段都标有其名称和值。您还可以查看有关数据包的附加信息,例如时间戳、捕获接口和协议统计信息。

```

| 字段 | 值 | 描述 |

|---|---|---|

| 以太网头 | | |

| 源MAC地址 | 00:11:22:33:44:55 | 数据包的源MAC地址 |

| 目标MAC地址 | 11:22:33:44:55:66 | 数据包的目标MAC地址 |

| 类型 | IPv4 | 数据包的类型(例如IPv4或IPv6) |

| IPv4头 | | |

| 源IP地址 | 192.168.1.100 | 数据包的源IP地址 |

| 目标IP地址 | 192.168.1.101 | 数据包的目标IP地址 |

| 协议 | TCP | 数据包的协议类型(例如TCP或UDP) |

| TCP头 | | |

| 源端口 | 80 | 数据包的源端口 |

| 目标端口 | 8080 | 数据包的目标端口 |

| 有效载荷 | | |

| HTTP请求 | GET /index.html HTTP/1.1 | HTTP请求 |

```

通过解码和分析数据包的内容,我们可以了解网络流量的详细信息,并诊断网络问题。

# 3.1 网络故障诊断

Wireshark在网络故障诊断中发挥着至关重要的作用,它可以帮助网络管理员和工程师快速识别和解决网络连接问题。

#### 3.1.1 识别网络连接问题

使用Wireshark,可以分析网络流量并识别导致连接问题的根本原因。例如:

- **丢包:**Wireshark可以检测丢包,并通过查看TCP重传和ICMP错误消息来确定丢包的原因。

- **延迟:**Wireshark可以测量网络延迟,并通过分析RTT(往返时间)来识别网络拥塞或其他延迟问题。

- **DNS问题:**Wireshark可以捕获DNS查询和响应,并帮助识别DNS解析问题,例如DNS服务器不可用或DNS记录不正确。

#### 3.1.2 分析网络性能瓶颈

Wireshark还可以用于分析网络性能瓶颈,并确定网络性能低下的原因。例如:

- **带宽利用率:**Wireshark可以测量网络带宽利用率,并识别网络流量高峰和瓶颈。

- **协议开销:**Wireshark可以分析网络协议的开销,并识别不必要的协议开销,例如过多的TCP ACK或UDP报文。

- **网络设备配置:**Wireshark可以分析网络设备的配置,并识别可能导致性能问题的错误配置,例如防火墙规则或路由策略。

**案例:**

假设一家公司遇到网络连接问题,导致员工无法访问互联网。使用Wireshark,网络管理员发现大量TCP重传报文,表明存在丢包问题。进一步分析显示,丢包发生在公司与互联网服务提供商(ISP)之间的路由器上。网络管理员联系ISP,并报告了丢包问题,ISP随后修复了路由器上的硬件故障,解决了连接问题。

# 4. Wireshark进阶应用

### 4.1 数据包脚本编写

#### 4.1.1 Wireshark脚本语言概述

Wireshark脚本语言是一种基于Lua的脚本语言,允许用户编写自定义脚本以处理和分析数据包。它提供了丰富的API,可以访问Wireshark的底层功能,包括数据包解析、过滤和导出。

#### 4.1.2 编写自定义脚本进行数据包处理

```lua

-- 过滤特定协议的数据包

local filter = "ip.proto == tcp and tcp.port == 80"

local packets = wireshark.capture_filter(filter)

-- 遍历数据包并打印源IP和目的IP

for _, packet in pairs(packets) do

print(packet.ip.src_host, packet.ip.dst_host)

end

```

**代码逻辑逐行解读:**

1. `local filter = "ip.proto == tcp and tcp.port == 80"`:定义一个过滤表达式,以捕获TCP协议且端口为80的数据包。

2. `local packets = wireshark.capture_filter(filter)`:使用`capture_filter()`函数应用过滤表达式并捕获匹配的数据包。

3. `for _, packet in pairs(packets) do`:使用`pairs()`函数遍历捕获的数据包。

4. `print(packet.ip.src_host, packet.ip.dst_host)`:打印数据包的源IP地址和目的IP地址。

### 4.2 数据包可视化和报告

#### 4.2.1 使用图表和图形表示数据包信息

Wireshark提供了多种图表和图形功能,用于可视化数据包信息。例如:

- **时间序列图:**显示数据包随时间分布的情况。

- **协议树:**以树状结构显示数据包中包含的协议。

- **流图:**显示网络会话中数据包的流向。

#### 4.2.2 生成可定制的报告和分析结果

Wireshark允许用户生成可定制的报告和分析结果。这些报告可以包含捕获的数据包、统计信息和用户注释。

```

-- 生成HTML报告

wireshark.report.html("report.html")

-- 生成XML报告

wireshark.report.xml("report.xml")

```

**代码逻辑逐行解读:**

1. `wireshark.report.html("report.html")`:生成HTML格式的报告并将其保存为`report.html`文件。

2. `wireshark.report.xml("report.xml")`:生成XML格式的报告并将其保存为`report.xml`文件。

# 5. Wireshark与其他工具集成

### 5.1 与其他网络分析工具的协作

Wireshark可以与其他网络分析工具集成,以扩展其功能和分析能力。一些常用的集成包括:

- **Nmap:**Nmap是一个端口扫描器,可以发现网络上的主机和服务。Wireshark可以与Nmap集成,以获取有关主机和服务的信息,并将其与数据包捕获相关联。

- **Metasploit:**Metasploit是一个渗透测试框架,可以执行漏洞利用和后渗透攻击。Wireshark可以与Metasploit集成,以捕获和分析攻击流量,并帮助识别恶意活动。

### 5.2 与云平台和安全解决方案的集成

Wireshark可以与云平台和安全解决方案集成,以增强网络监控和分析。一些常见的集成包括:

- **云平台:**Wireshark数据可以导出到云平台,如AWS或Azure。这允许对数据进行集中存储、分析和可视化,从而实现大规模的网络监控。

- **安全解决方案:**Wireshark可以与安全解决方案,如SIEM或IPS,集成。这允许将Wireshark数据与其他安全事件相关联,并触发警报或采取补救措施。

**代码块示例:**

```

# 使用Wireshark与Nmap集成

nmap -sT 192.168.1.0/24 | wireshark -r -

```

**表格示例:**

| 工具 | 集成方式 | 好处 |

|---|---|---|

| Nmap | 通过命令行参数 | 发现主机和服务信息 |

| Metasploit | 通过插件 | 捕获和分析攻击流量 |

| AWS | 通过S3导出 | 集中存储和分析 |

| SIEM | 通过API | 关联安全事件和触发警报 |

0

0