SAC安全性和权限管理:企业数据安全的5大最佳实践

发布时间: 2025-01-10 11:35:13 阅读量: 8 订阅数: 8

sac文件安全共享管理系统 v5.1.zip

# 摘要

本文综合探讨了SAC(Security Access Control)安全性和权限管理的关键方面,从理论基础到企业实践策略再到高级应用进行了全面分析。首先介绍了SAC权限模型的基本理论,包括权限与授权的区别及权限管理的重要性。接着,阐述了企业数据安全的实践策略,包括数据分类、权限分配与管理,以及数据访问控制策略。文章进一步探讨了SAC安全性和权限管理的高级应用,例如权限管理自动化、数据访问监控与合规性,以及威胁建模与风险管理。最后,通过案例研究与未来展望,提出了实施SAC安全性的最佳实践,并预测了未来的发展趋势和挑战。

# 关键字

SAC安全;权限管理;数据分类;访问控制策略;权限自动化;风险管理

参考资源链接:[SAC软件中文参考手册:地震数据处理与分析](https://wenku.csdn.net/doc/7o331fkzjy?spm=1055.2635.3001.10343)

# 1. SAC安全性和权限管理概述

SAC(System for Automating Compliance)是一个专门用于实现自动化合规性的系统,其核心功能之一就是安全性和权限管理。在当今数字化的商业环境中,数据泄露和权限滥用的风险日益加剧。因此,理解并有效管理SAC的安全性和权限就变得尤为重要。

## 1.1 SAC安全性的必要性

在数据驱动的业务世界中,SAC的安全性对于保护组织的信息资产至关重要。SAC不仅要防止外部攻击,还要确保内部数据的合理使用,防止数据的误用和滥用。

## 1.2 权限管理的基本原则

权限管理是控制用户对系统资源访问的一种方式,是SAC安全性的基础。其核心目的是确保只有授权用户才能访问敏感数据或执行关键操作。

## 1.3 SAC安全性和权限管理的关联

SAC安全性和权限管理是相辅相成的,没有良好的权限管理,即使再先进的安全机制也无法发挥作用;反之,没有坚固的安全防护,权限管理也会形同虚设。下一章,我们将深入探讨SAC权限模型的基础理论,为您展示一个全面的权限管理框架。

# 2. SAC权限模型的基础理论

## 2.1 权限管理的基本概念

### 2.1.1 权限与授权的区别

在信息安全领域,权限(Permission)和授权(Authorization)是两个基础且经常被提及的概念。权限是描述用户或系统能够执行的具体操作的描述,它与系统中的资源直接关联。比如说,读取文件、写入数据、执行程序等,这些都属于权限的范畴。

授权,则是基于权限的一个更高层次的管理行为,它涉及决定是否给予特定用户或角色访问特定资源的权限的过程。简而言之,授权是基于预设的策略,给予或拒绝权限的一个动作。授权过程通常需要考虑用户的身份、角色、资源的敏感性以及当前的安全策略等因素。

理解权限和授权的区别对于构建有效的权限模型至关重要,因为这直接关联到系统的安全性和可用性。

### 2.1.2 权限管理的重要性

权限管理是确保信息安全的关键组成部分。一个健全的权限管理系统能够帮助企业防止数据泄露、维护数据完整性、确保业务流程的安全运行,以及遵守合规性要求。

随着企业内部数据量和用户数量的增长,权限管理的复杂度也呈指数级增长。在没有合适的权限管理策略的情况下,企业可能面临严重的安全风险。因此,对权限进行精确和精细的控制是保障信息安全的基石。

## 2.2 SAC权限模型的架构

### 2.2.1 用户、角色和权限的关系

用户是权限模型中的最基础单元,是直接对资源进行操作的实体。角色(Role)是权限模型的一个核心概念,它将权限集合化,以供用户分配。用户通过扮演特定的角色来获得相应的权限,这样的机制使得权限管理更加灵活和高效。

在SAC(Security Access Control,安全访问控制)权限模型中,权限的分配通常是通过角色来实现的。当一个用户被赋予一个角色时,也就意味着他获得了该角色所包含的所有权限。这种设计极大地简化了权限管理过程,提高了系统的可扩展性和可维护性。

### 2.2.2 SAC权限模型的核心组件

SAC权限模型通常包括以下核心组件:

- 用户(User):执行操作的实际个体。

- 角色(Role):权限的集合,可以通过分配角色来控制用户的权限。

- 权限(Permission):对系统资源的访问许可。

- 策略(Policy):定义了角色的权限范围和条件。

- 分配(Assignment):角色分配给用户的过程。

SAC模型的设计基于将权限与角色关联,然后将角色分配给用户的原则,使得权限的变更和管理变得更为高效和直观。

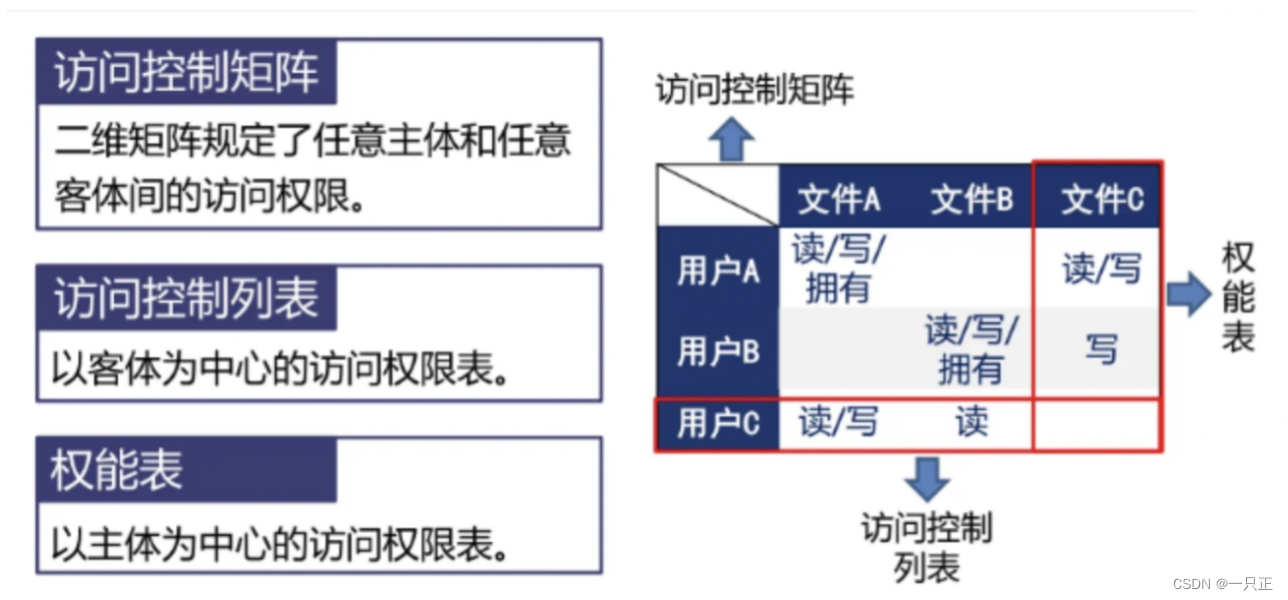

## 2.3 访问控制策略

### 2.3.1 最小权限原则

最小权限原则是访问控制策略中的黄金法则。该原则要求系统中用户的权限应被限制为完成其任务所必需的最小范围。这样做不仅可以降低内部用户滥用权限的风险,还可以在发生安全事件时减少潜在的损害。

实现最小权限原则通常需要不断评估和调整用户权限,确保每个用户仅拥有完成其工作所必需的权限。在实际操作中,这需要定期审计和调整权限分配,并且在用户角色变更时立即更新权限设置。

### 2.3.2 基于角色的访问控制(RBAC)

基于角色的访问控制(RBAC)是一种广泛应用于各种系统的权限管理方法。在RBAC模型中,权限通过角色分配给用户,而不是直接分配给单个用户。角色是与组织的职责结构相匹配的抽象概念,这样做的好处是简化了权限管理。

例如,在一个RBAC系统中,"项目经理"和"开发工程师"角色可能有不同的权限集合。当一个新员工加入,根据其职责分配相应角色后,他们即可获得对应角色的权限。当员工的职责发生变化时,只需重新分配角色即可轻松调整权限。

### 2.3.3 基于属性的访问控制(ABAC)

基于属性的访问控制(ABAC)是另一种访问控制机制,它根据用户属性、资源属性、请求环境以及安全属性的组合来决定是否允许访问。与RBAC不同,ABAC不是基于角色,而是基于策略。

在ABAC模型中,策略可以包含复杂的条件语句,

0

0