Linux三权分立在容器化技术中的应用:调整与实践

Linux三权分立.pdf

摘要

本论文探讨了Linux三权分立原则在容器化技术中的应用与挑战。通过分析容器化技术的基础和安全特性,论文详细阐述了如何在容器化环境中实现三权分立,包括权限映射、实践管理和安全策略部署。同时,指出了容器化技术带来的新挑战,如微服务架构下的权限管理和容器编排的权限挑战,并提出了相应的优化策略。最后,通过实践案例分析,展示了如何构建安全的容器化环境,并对未来三权分立原则在容器化技术中的发展方向进行了展望。

关键字

Linux三权分立;容器化技术;Docker;Kubernetes;安全策略;权限管理

参考资源链接:Linux服务器三权分立:审计账号权限详解

1. Linux三权分立概述

1.1 Linux三权分立的基本理念

Linux三权分立是指系统管理中的用户、角色和权限三个核心要素的分离与独立管理。在Linux系统中,这一原则旨在强化系统的安全性和灵活性。通过分离用户身份、角色职责以及对应权限,系统管理员可以更精确地控制对系统资源的访问,预防潜在的安全风险。

1.2 三权分立与传统权限管理的区别

传统的权限管理方法往往依赖于单个用户或组的概念,这可能会导致权限过于集中,增加了系统被滥用的风险。相比之下,Linux三权分立强调用户和权限的独立性,每个用户在不必要时不会拥有超过其角色所需的权限,有助于减少因权限过大而引发的安全漏洞。

1.3 三权分立在Linux系统中的实现方式

Linux系统采用用户ID(UID)、组ID(GID)以及访问控制列表(ACLs)等机制实现三权分立。每个用户都属于一个或多个组,而每个文件或目录则有其特定的权限设置。管理员能够通过这些工具灵活地分配和管理权限,从而构建起一个既安全又高效的系统环境。

在下一章节中,我们将深入了解容器化技术的基础知识,探讨它与传统虚拟化技术的区别,并了解容器技术的发展历程。

2. 容器化技术基础

2.1 容器化技术简介

2.1.1 容器化与虚拟化的区别

在讨论容器化技术之前,有必要区分它与传统的虚拟化技术的不同之处。虚拟化是通过虚拟机管理程序(hypervisor)在物理硬件上模拟多个虚拟机,每个虚拟机都拥有自己的操作系统、硬件资源等。这种方式实现了硬件资源的隔离和抽象,允许在同一台物理机上同时运行多个操作系统。

相比之下,容器化技术是一种轻量级的隔离技术,它允许应用程序在共享操作系统内核的同时,在用户空间内创建多个隔离的用户空间实例,通常称为容器。容器内的应用程序运行在自己的进程中,并且能够访问独立的文件系统、网络接口以及其他系统资源,而不需要启动一个完整的操作系统。这种设计带来了更高的资源利用率和更快的启动时间,因此容器化技术在现代云原生环境中变得越来越流行。

2.1.2 容器技术的发展历程

容器技术的发展始于操作系统级别的隔离,如Linux的chroot机制。这允许一个进程在一个隔离的根文件系统目录中运行,但并不提供完全的隔离。后续的发展,如OpenVZ和LXC,提供了更高级别的隔离和资源管理功能。

Docker作为容器化技术的推动者和领导者,自2013年发布以来,大幅简化了容器的创建、部署和管理过程,将容器技术推向了主流。Docker的普及促进了容器编排工具的发展,其中最著名的当属Kubernetes,它被设计用于自动化容器的部署、扩展和管理。

2.2 容器技术核心概念

2.2.1 Docker技术原理

Docker的核心原理基于以下几点:

- 镜像(Image):镜像是Docker运行容器的基础,它是一个轻量级、可执行的独立软件包,包含运行应用程序所需的一切:代码、运行时环境、库、环境变量和配置文件。

- 容器(Container):容器是镜像的运行实例。可以使用Docker API或CLI命令创建、启动、停止、移动或删除容器。

- 仓库(Repository):仓库是存储和共享镜像的地方。可以将仓库视为代码仓库,例如GitHub。

Docker使用名为“Union File System”(联合文件系统)的技术来实现层叠式镜像构建,从而允许在不覆盖现有层的情况下添加或修改数据,使得镜像可被高效地共享和复用。每个容器都由镜像和一系列写时复制(copy-on-write)的文件系统层构成。

2.2.2 Kubernetes的集群管理和编排

Kubernetes(通常缩写为k8s)是一个开源的容器编排平台,用于自动部署、扩展和管理容器化应用程序。它通过抽象化资源来管理集群,其中资源包括容器、容器组(Pods)、服务(Services)等。

Kubernetes的主要功能包括:

- 自我修复:容器失败时,Kubernetes能够重新启动容器。

- 服务发现和负载均衡:Kubernetes能够使用DNS名称或自己的IP地址暴露容器。

- 存储编排:自动挂载所选择的存储系统。

- 自我部署:Kubernetes使用声明式配置来自动部署和维护应用程序。

- 自动放置:根据资源需求和其它约束条件,自动选择放置Pods的位置。

- 横向扩展:用户能够手动或者通过自动化的水平Pod控制器来扩展应用程序。

Kubernetes工作流程的一个核心组成部分是Pod,它是Kubernetes中运行容器的最小单位。Pods可以包含一个或多个容器,这些容器共享存储、IP地址和端口空间。

2.3 容器安全特性

2.3.1 容器安全的挑战与需求

容器技术虽然提供了诸多优势,但同时也引入了新的安全挑战。容器共享同一主机的操作系统内核,因此,如果内核或容器内的软件存在漏洞,恶意攻击者可能通过单个容器来影响宿主机或其它容器的安全。此外,容器的快速迭代和部署频率也增加了管理复杂性和安全漏洞的风险。

为应对这些挑战,容器安全需求包括但不限于:

- 镜像安全:确保容器镜像在构建、存储和使用过程中不包含恶意代码或已知漏洞。

- 运行时保护:对容器运行时环境进行监控和保护,防止恶意行为。

- 网络隔离:确保容器之间的网络通信安全,防止数据泄露或未授权访问。

- 安全审计和监控:对容器的运行进行持续的安全审计和监控,以便及时发现异常行为。

2.3.2 容器安全的实践案例分析

一个典型的容器安全实践案例是使用安全扫描工具定期对容器镜像进行扫描。例如,Docker Content Trust功能允许用户对镜像的来源进行验证,确保容器的安全性。此外,运行时安全监控工具如Falco或Twistlock可用于持续监控容器的行为模式,以防止潜在的安全威胁。

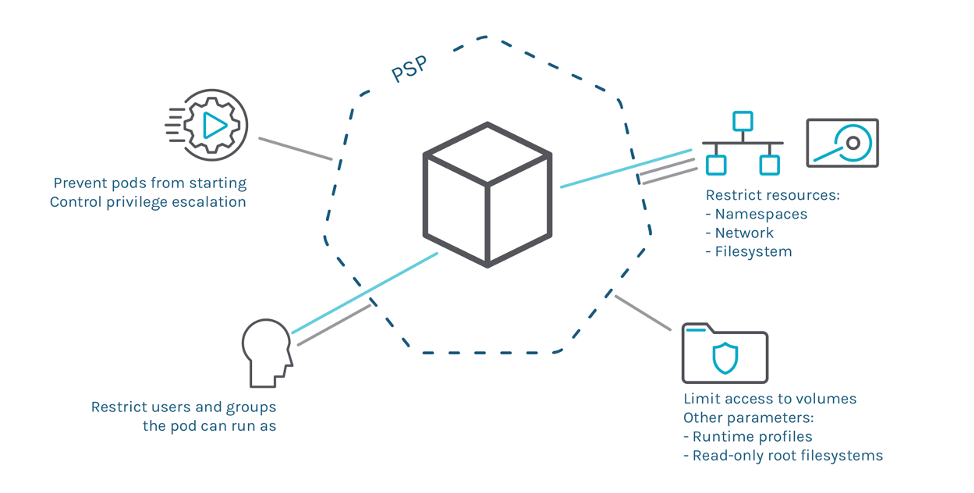

此外,Kubernetes提供了强大的安全机制,例如RBAC(基于角色的访问控制),它允许用户定义用户角色和策略,以精细地控制对Kubernetes资源的访问。用户可以通过定义角色(Role)和角色绑定(RoleBinding)来实现对命名空间内资源的细粒度访问控制。

以上示例定义了一个只允许用户“jane”在“mynamespace”命名空间内对Pods进行读取操作的角色。这个角色绑定确保了权限的安全分配,实现了三权分立原则在容器化环境中的映射。

3. 三权分立原则在容器化中的实现

3.1 Linux三权分立概念的容器化映射

三权分立原则,即分离权力以实现有效制衡,是现代政治哲学中的一个重要原则。在Linux系统中,这一原则体现为用户、角色和权限的管理机制。容器化技术继承了这一思想,并将其应用到更为动态和微服务化的环境中。

3.1.1 用户、角色和权限的容器化对应

在Linux系统中,用户和