多单片机系统安全设计:保障系统免受攻击和威胁

发布时间: 2024-07-14 06:00:45 阅读量: 45 订阅数: 23

单片机应用系统设计:第1章概述.ppt

# 1. 多单片机系统安全威胁概述

多单片机系统因其广泛的应用和复杂性,面临着越来越多的安全威胁。这些威胁可能来自外部攻击者,也可能来自系统内部的恶意行为。

常见的安全威胁包括:

- **数据泄露:**攻击者通过未经授权访问系统,窃取敏感数据,例如用户凭证、财务信息或设计图纸。

- **系统破坏:**攻击者利用系统漏洞,破坏系统功能,导致系统崩溃、数据丢失或功能异常。

- **拒绝服务攻击:**攻击者通过发送大量请求或数据包,使系统不堪重负,无法为合法用户提供服务。

# 2. 多单片机系统安全设计原则

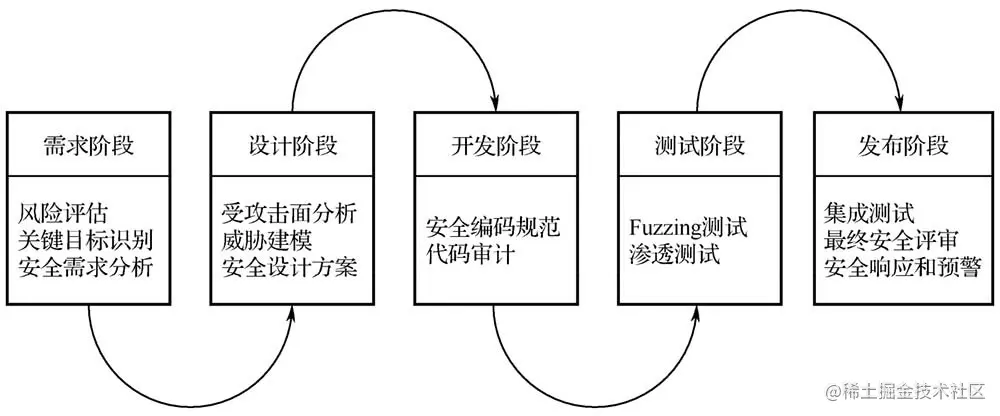

### 2.1 安全需求分析

#### 2.1.1 威胁建模和风险评估

**威胁建模**是识别和分析潜在威胁的过程,这些威胁可能危害系统安全。它涉及以下步骤:

- **识别资产:**确定系统中需要保护的资产,例如数据、代码和硬件。

- **识别威胁:**根据资产分析潜在的威胁,例如恶意软件、未经授权的访问和物理攻击。

- **评估风险:**评估每个威胁的可能性和影响,并确定其风险等级。

**风险评估**是基于威胁建模的结果,确定系统面临的风险并确定需要采取的缓解措施。它涉及以下步骤:

- **确定风险:**根据威胁建模结果,识别系统面临的风险。

- **分析风险:**评估每个风险的可能性、影响和可接受性。

- **制定缓解措施:**制定措施来降低或消除风险。

#### 2.1.2 安全目标和安全策略制定

**安全目标**是系统必须满足的安全要求。它们基于威胁建模和风险评估的结果,并应明确、可衡量、可实现、相关和有时限性(SMART)。

**安全策略**是实现安全目标的指导方针。它们规定了系统中安全机制的具体要求和实施方式。安全策略应包括以下内容:

- **访问控制:**定义谁可以访问系统及其资源。

- **数据保护:**规定数据保护措施,例如加密和备份。

- **异常检测和响应:**定义系统检测和响应异常事件的机制。

- **安全审计:**规定定期安全审计和日志审查的要求。

### 2.2 安全架构设计

#### 2.2.1 系统隔离和分层

**系统隔离**将系统划分为多个子系统或域,并限制它们之间的交互。这可以防止威胁从一个子系统传播到另一个子系统。

**分层**将系统组织成不同的层,每一层都有特定的安全要求和责任。这有助于实现纵深防御,其中一个层的故障不会影响其他层。

#### 2.2.2 安全通信机制

**安全通信机制**保护系统之间的通信免受窃听、篡改和重放攻击。它们包括:

- **加密:**使用加密算法对数据进行加密,使其无法被未经授权的人员读取。

- **认证:**使用数字签名或其他机制验证通信方的身份。

- **完整性保护:**使用哈希函数或其他机制确保数据在传输过程中未被篡改。

#### 2.2.3 异常检测和响应

**异常检测**机制监视系统活动并检测异常行为,例如未经授权的访问或恶意软件活动。

**响应机制**在检测到异常事件时采取适当的行动,例如隔离受感染的设备、通知安全人员或触发警报。

# 3.1 加密技术

#### 3.1.1 对称加密和非对称加密

加密技术是多单片机系统安全技术中的重要组成部分,用于保护数据免受未经授权的访问和修改。加密算法分为两大

0

0