chmod在生产环境中:案例研究与应用挑战解析

发布时间: 2024-12-12 01:43:10 阅读量: 7 订阅数: 11

研究报告:chmod.ppt

# 1. chmod命令概述

`chmod` 是一个在类 Unix 操作系统中用来改变文件或目录权限的命令。权限控制是操作系统安全性的核心部分,允许系统管理员定义谁可以执行什么类型的操作。对于想要精确控制文件系统访问权限的 IT 专业人员来说,理解并熟练使用 `chmod` 命令是必不可少的。

在本章节中,我们将首先介绍 `chmod` 命令的基本概念和使用场景。通过对 `chmod` 的基本认识,读者可以初步了解该命令的重要性和日常应用。我们还将概述在不同 IT 环境中使用 `chmod` 命令的常见原因,例如安全加固、权限分配和故障排查。

在继续深入学习 `chmod` 命令的理论基础和实际操作之前,先来打下坚实的理论基础,以确保能够有效地理解和应用这一强大工具。

# 2. chmod命令的理论基础

### 2.1 权限系统的工作原理

#### 2.1.1 用户类别与权限类型

在Unix-like系统中,文件系统权限由三类用户控制:文件或目录的所有者(User),与所有者同组的用户(Group),以及系统上的其他用户(Others)。针对每类用户,文件权限分为三类:读(Read,简写为'r')、写(Write,简写为'w')、执行(Execute,简写为'x')。

- **读权限(r)**:允许用户读取文件内容或查看目录项。

- **写权限(w)**:允许用户修改文件内容或在目录中添加、删除项。

- **执行权限(x)**:允许用户运行文件作为程序,对于目录而言,执行权限是访问目录内文件的前提。

#### 2.1.2 权限位与chmod数值表示

每个文件或目录都有一个权限位集(Permission Bits),代表了不同的权限。这个权限位集分为三部分:所有者权限、组权限和其他用户权限,每一部分都由上述的三个权限位组成。

在Linux中,这些权限可以通过数字来设置,这称为八进制(Octal)表示法。每个权限都有一个对应的数字值:

- **读权限(r)**:对应数值 4

- **写权限(w)**:对应数值 2

- **执行权限(x)**:对应数值 1

这些数值可以相加,形成组合权限。例如,读和写权限可以表示为 4 + 2 = 6。

### 2.2 chmod命令的语法规则

#### 2.2.1 符号模式与八进制模式

`chmod` 命令的基本语法为 `chmod [选项] 模式 文件或目录名`。

- **符号模式**:使用 `u`(用户)、`g`(组)、`o`(其他)和 `a`(所有,相当于ugo)来表示权限的应用对象,以及 `+`(添加)、`-`(去除)和 `=`(设置)来修改权限。

例如:`chmod u+x filename` 将会为文件的所有者添加执行权限。

- **八进制模式**:直接使用数字来设置权限。三位数字,分别对应所有者、组和其他用户的权限。

例如:`chmod 755 filename` 将会设置文件所有者的权限为读、写和执行(7),组和其他用户的权限为读和执行(5)。

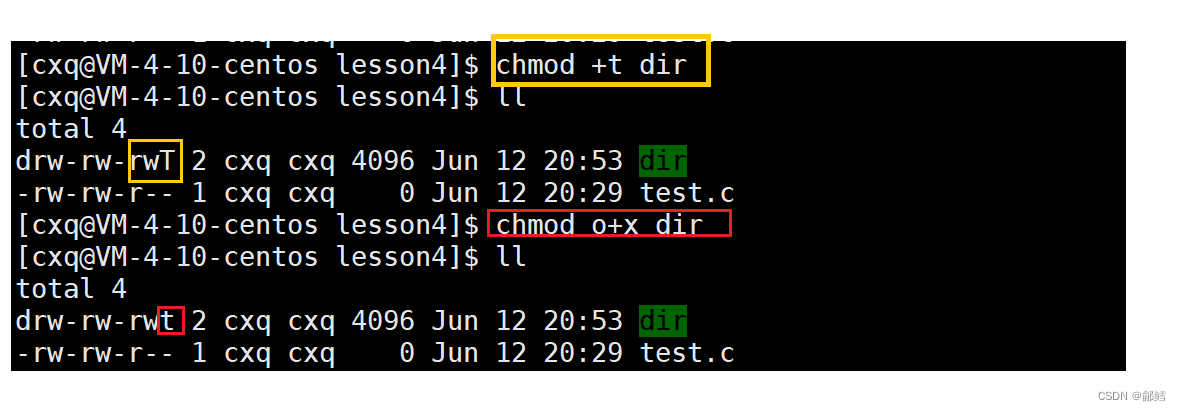

#### 2.2.2 特殊权限与默认权限掩码

在权限系统中,除了标准的读、写、执行权限外,还有三个特殊权限位:Set User ID(SUID)、Set Group ID(SGID)和粘滞位(Sticky Bit)。这些特殊权限位可以赋予程序和文件特殊行为。

- **SUID**:当一个二进制文件设置了SUID权限位时,任何用户在执行该程序时,都将临时获得该程序所有者的权限。

- **SGID**:类似地,SGID让执行程序的用户获得组权限。

- **粘滞位**:在一个目录设置了粘滞位后,只有文件的所有者或者目录的所有者才能删除或重命名该目录下的文件。

默认权限掩码(umask)是一个系统级设置,它决定了新创建的文件和目录的默认权限。umask值减去文件或目录的默认权限,得到最终的权限设置。

通过 `umask` 命令可以查看和设置默认权限掩码。

### 2.3 权限管理策略

在管理文件和目录的权限时,要根据实际需要灵活设置权限。通常建议采用“最小权限原则”,即仅授予必要的权限,不给不必要的权限。比如,一个用户访问网站不需要有执行网站目录内脚本的权限。

在维护权限时,也需考虑到文件系统的层次结构。例如,一个目录的权限会影响其内所有文件的默认权限。子目录在没有特别指定权限的情况下,通常继承父目录的权限设置。

# 3. chmod命令的实践操作

## 3.1 文件与目录权限设置

### 3.1.1 设置文件权限

在Linux系统中,对文件设置合适的权限是确保系统安全的关键步骤之一。文件权限的设置涉及到对文件进行读、写以及执行权限的赋予。文件权限可以通过`chmod`命令来修改,具体操作方式如下:

假设我们有一个名为`example.txt`的文件,我们想要为所有者(owner)、所属组(group)和其他用户(others)设置权限。

- `u`表示用户(user)权限,即文件所有者

- `g`表示组(group)权限,即文件所属组的成员

- `o`表示其他(others)权限,即不属于文件所有者或文件所属组的其他用户

- `a`表示所有(all)权限,即涵盖所有三者

假设我们想要为`example.txt`的所有者设置读和写权限(rw-),所属组设置读权限(r--),其他用户没有任何权限(---),可以使用以下命令:

```bash

chmod u=r

```

0

0