【PyQt5安全加固】:保护你的应用程序免受攻击策略

发布时间: 2024-12-23 08:49:08 阅读量: 2 订阅数: 5

PyQt5控件详解:QLabel实例代码

# 摘要

PyQt5作为一种流行的GUI框架,其安全加固对于开发安全关键的应用至关重要。本文首先介绍了PyQt5安全加固的基础概念,然后深入探讨了在应用设计、代码级别以及状态管理和数据保护方面的安全设计原则。文章接着提供了PyQt5安全加固的具体实践技巧,包括GUI组件的安全使用、网络通信的安全防护以及异常处理和日志记录的安全审计方法。最后,本文还涉及了防御性编程技巧、安全测试与漏洞评估以及持续集成中的安全实践等进阶应用,旨在为PyQt5开发者提供一套全面的安全加固指南。

# 关键字

PyQt5;安全加固;安全设计原则;代码安全;数据保护;安全测试;持续集成

参考资源链接:[使用pyQt5实现界面实时更新的示例代码](https://wenku.csdn.net/doc/645341e2ea0840391e778f88?spm=1055.2635.3001.10343)

# 1. PyQt5安全加固基础概念

当我们谈论PyQt5安全加固时,我们首先需要理解软件开发和网络安全之间的关系。PyQt5是一个强大的跨平台GUI框架,通常用于创建独立的桌面应用程序。随着应用程序的部署,安全问题成为开发者必须考虑的关键要素。本章将介绍PyQt5安全加固的基本概念和重要性,为读者提供安全加固的基础知识。

## 1.1 安全加固的必要性

在当今的网络环境中,应用程序面临多种安全威胁,包括但不限于数据泄露、恶意代码注入和未授权访问。PyQt5开发的应用程序也不例外。安全加固是提高软件抗风险能力的必要步骤,它涉及到应用设计、开发和部署的每个阶段。加固后的应用程序可以减少漏洞,提高用户数据的安全性和应用程序的可靠性。

## 1.2 安全加固的目标

安全加固的目标是通过一系列策略和措施,确保应用程序的安全性。这不仅包括保护应用程序免受外部威胁,还包括在内部实现更严格的数据访问控制和错误处理。开发者需要识别潜在的安全弱点,采取预防措施,以避免在应用程序的生命周期中出现安全漏洞。

在后续的章节中,我们将深入探讨PyQt5在架构设计、代码实现以及状态管理等方面的加固策略,以及如何在实际应用中实现这些安全措施。

# 2. PyQt5应用的安全设计原则

## 2.1 应用架构安全分析

### 2.1.1 设计阶段的安全考虑

在软件设计阶段,考虑到安全因素可以预防许多潜在的安全威胁。对于PyQt5应用来说,这意味着需要在UI设计的同时,考虑如何保护应用程序免受常见的网络和系统级攻击。

首先,需要实现安全的用户认证机制,以确保只有授权用户才能访问应用程序。其次,应用程序应该能对恶意输入进行检测和拒绝,比如通过限制输入长度、验证输入格式以及使用黑名单和白名单技术。

除了这些预防措施外,设计时还应关注数据持久化策略的安全性,比如使用加密技术来保护敏感信息,以及确保在与后端通信时使用安全的通道,如SSL/TLS。

### 2.1.2 用户认证与授权机制

用户认证是任何安全策略的基础,它确保只有合法用户能够访问应用。在PyQt5应用中,设计一个坚固的用户认证机制,可以采取多种方式,例如使用密码、令牌、双因素认证等方式。

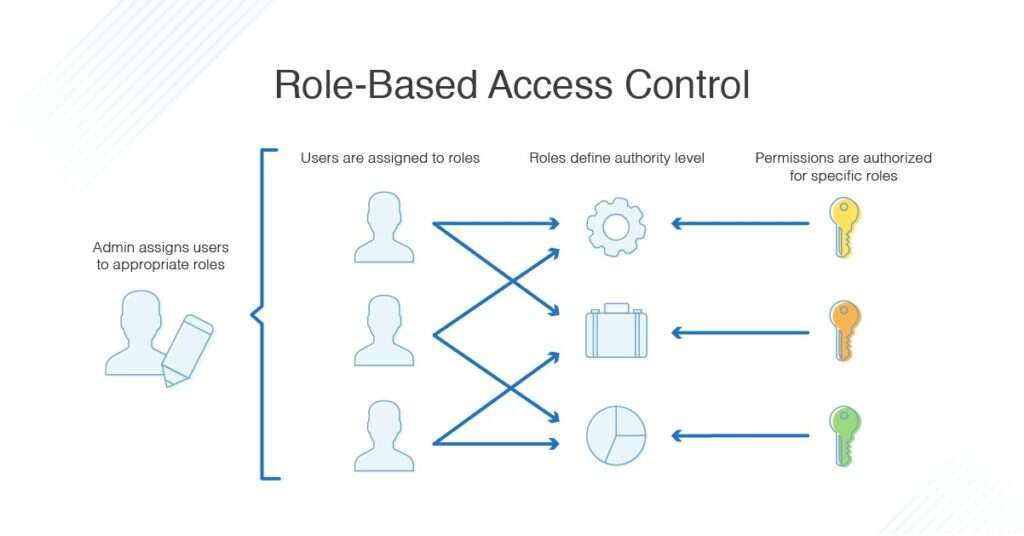

授权机制则是在用户成功认证后,确保他们只能访问其被授权的资源或执行被授权的操作。在PyQt5中,可以实现基于角色的访问控制(RBAC),其中用户角色定义了对应用程序功能的访问权限。

为了提高安全性,认证过程中的密码应该经过哈希处理,并且在存储时使用盐值来增加破解的难度。同时,对于敏感操作,如账户管理或数据更改,应该实行二次验证机制。

## 2.2 代码级别的安全措施

### 2.2.1 输入验证与过滤

输入验证是防止恶意输入对应用程序造成损害的第一道防线。开发者应该始终对用户输入进行验证,确保它们符合预期的格式,并且在处理之前过滤掉潜在的危险内容。

在PyQt5中,可以通过创建自定义的输入验证函数来实现这一点,该函数在数据处理之前调用,对输入数据进行验证和清理。

### 2.2.2 输出编码和XSS防护

输出编码是防止跨站脚本攻击(XSS)的关键步骤。在PyQt5应用中,开发者应确保所有输出给浏览器的内容都经过适当的编码,以防止恶意脚本被执行。

例如,对于HTML输出,可以使用`html.escape()`函数进行转义,确保输出的内容不会被解释为代码的一部分。

### 2.2.3 SQL注入防护策略

SQL注入是一种常见的攻击方式,攻击者通过在输入字段中插入恶意的SQL代码,试图对数据库进行未授权的访问或操作。

为了防止SQL注入,在PyQt5应用中,使用参数化查询是一种有效的方法。它通过使用占位符和参数值的分离,来避免将用户的输入直接拼接到SQL查询中。

### 代码块示例:使用参数化查询防止SQL注入

```python

import sqlite3

def get_user_data(username):

# 使用参数化查询防止SQL注入

conn = sqlite3.connect('users.db')

cursor = conn.cursor()

cursor.execute("SELECT * FROM users WHERE username = ?", (username,))

user_data = cursor.fetchone()

conn.close()

return user_data

# 使用安全的方式查询用户数据

user_data = get_user_data(input("请输入用户名: "))

```

在上述代码中,使用了`?`作为参数的占位符,通过传递一个元组`(username,)`作为参数值,从而实现了参数化查询。这样可以确保用户的输入不会被解释为SQL代码的一部分,有效避免SQL注入的风险。

## 2.3 状态管理与数据保护

### 2.3.1 数据持久化的安全处理

当PyQt5应用需要存储数据时,选择合适的数据持久化技术是保证数据安全的关键。例如,使用加密数据库、对敏感数据进行加密存储、以及确保数据传输过程中使用加密通道。

### 2.3.2 加密技术在数据保护中的应用

加密技术在数据保护中扮演着重要的角色。在设计PyQt5应用时,可以使用现代加密库(如`cryptography`)来实现数据的加密和解密。在存储和传输数据时,应用AES或RSA等算法来确保数据的机密性和完整性。

### 表格示例:常见加密算法对比

| 加密算法 | 说明 | 密钥管理 | 适用场景 |

|---------|------|-----------|-----------|

| AES | 高级加密标准,速度快,安全性高 | 对称密钥 | 数据加密 |

| RSA | 非对称加密,公钥和私钥,适合数字签名 | 非对称密钥 | 数字签名,密钥交换 |

| SHA-256 | 安全哈希算法,不可逆,用于数据完整性校验 | 无需密钥 | 数据完整性校验 |

以上表格列出了三种常见的加密技术以及它们的应用场景和密钥管理方式。开发者可以根据具体的安全需求和应用环境选择合适的加密技术。

### mermaid流程图示例:加密数据流程

```mermaid

graph LR

A[开始] --> B[收集敏感数据]

B --> C[选择加密算法]

C --> D[生成密钥]

D --> E[加密数据]

E --> F[存储加密数据]

F --> G[结束]

```

通过上述流程图,可以清晰地看到加密数据的完整流程,从收集数据到加密处理,再到最终的存储,每个步骤都是保证数据安全的重要环节。

# 3. PyQt5安全加固实践技巧

## 3.1 GUI组件的安全使用

### 3.1.1 控件事件处理与访问控制

在PyQt5应用程序中,控件事件处理不当可能导致安全漏洞,比如点击劫持(Clickjacking)或不正确的访问控制。为了防范这类问题,开发者需要确保事件处理逻辑既安全又高效。

使用`eventFilter`机制进行事件拦截是一种有效的方式。开发者可以在事件传递到目标控件之前对其进行检查和过滤。下面是一个简单的例子,展示了如何通过事件过滤器拦截鼠标事件。

```python

import sys

from PyQt5.QtCore import Qt, QEvent

from PyQt5.QtWidgets import QApplication, QMainWindow

class MainWindow(QMainWindow):

def __init__(self):

super().__init__()

self.initUI()

def initUI(self):

self.resize(300, 200)

self.setWindowTitle("控件事件处理示例")

self.setWindowFlags(Qt.FramelessWindowHint | Qt.W

```

0

0