【静态网页安全指南】:防御网络攻击与提升用户体验的策略

发布时间: 2024-11-13 21:14:40 阅读量: 44 订阅数: 18

腾讯安全开发指南.zip

# 1. 静态网页安全概述

## 1.1 安全性在静态网页中的重要性

随着网络技术的飞速发展,静态网页作为信息展示的基础载体,其安全性逐渐成为互联网安全不可或缺的一部分。静态网页虽然不涉及服务器端的执行,但同样面临着诸如XSS、CSRF、资源劫持等安全威胁。这些安全问题直接影响网站的可信度,甚至会威胁用户的个人信息安全。

## 1.2 静态网页与动态网页安全性的差异

静态网页与动态网页在安全性的处理上存在显著的差异。动态网页因为有后端逻辑处理,安全性更多地集中在数据处理和服务器配置上。而静态网页虽然无需担心服务器端的安全漏洞,但其公开的内容使其更易成为攻击的目标。例如,通过XSS攻击插入恶意脚本,或通过CSRF攻击操控用户在未授权的情况下执行操作。

## 1.3 静态网页安全的最佳实践

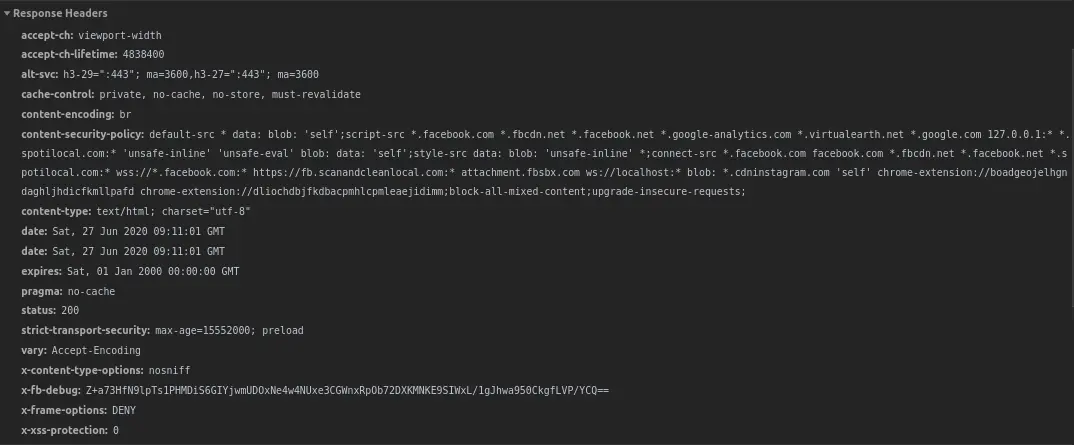

为了提高静态网页的安全性,开发者应遵循一系列最佳实践。其中包括实施内容安全策略(CSP)、对用户输入进行严格的验证和清洗,以及采用HTTPS协议加密传输数据。在本章中,我们将深入探讨这些最佳实践,并提供具体的实现指南,帮助开发人员确保静态网页的安全性。

# 2. 静态网页面临的主要安全威胁

## 2.1 了解XSS攻击

### 2.1.1 跨站脚本攻击的原理和影响

跨站脚本攻击(XSS)是一种常见的网络攻击手段,攻击者通过在目标网站注入恶意脚本,进而控制用户的浏览器。这种攻击可以分为三种类型:存储型XSS、反射型XSS和基于DOM的XSS。

存储型XSS攻击涉及将恶意脚本永久保存在目标服务器上,例如,在用户评论、论坛帖子或数据库中存储恶意脚本。当其他用户访问或加载这个数据时,恶意脚本被执行。

反射型XSS攻击通常发生在用户对恶意链接做出响应时。攻击者构造特殊的URL,包含恶意代码,服务器接收到请求后将这些代码返回给用户浏览器执行。

基于DOM的XSS攻击则不需要服务器参与,恶意脚本直接在用户的浏览器中执行,脚本更改了DOM环境中的数据。

XSS攻击的影响极为广泛,可以盗取用户的会话cookie、钓鱼、劫持用户的浏览器行为、实施CSRF攻击、破坏网站的正常功能等。这使得XSS成为安全维护工作中需要特别关注的攻击手段。

### 2.1.2 针对XSS的防御策略

为了防御XSS攻击,可以采取以下措施:

- 输入验证:确保所有用户提供的输入都经过严格验证。服务器端和客户端验证均不可少,但不应完全依赖客户端验证。

- 输出编码:在将数据输出到浏览器之前,对数据进行适当的编码,例如HTML实体编码。

- 内容安全策略(CSP):使用CSP可以限制网页可以加载的资源,从而减少XSS攻击的风险。

- HTTP头部设置:如设置X-Frame-Options或使用HTTPOnly的cookie,减少利用脚本进行攻击的可能性。

- 防注入机制:使用各种防SQL注入、防命令注入等技术来防止脚本执行。

下面是一个简单的代码示例,展示了如何在服务器端对用户输入进行验证和编码:

```php

<?php

function escapeForHtml($input) {

return htmlspecialchars($input, ENT_QUOTES, 'UTF-8');

}

// 假设这是用户输入的内容

$userInput = $_GET['userInput'];

// 验证和编码用户输入

$cleanInput = escapeForHtml($userInput);

// 输出到HTML

echo "<p>User input: $cleanInput</p>";

?>

```

在这个PHP脚本中,`escapeForHtml`函数对用户输入进行HTML实体编码,从而防止脚本注入。

## 2.2 防止CSRF攻击

### 2.2.1 跨站请求伪造攻击的机制

跨站请求伪造(CSRF)是一种攻击者引诱用户执行非预期操作的攻击方式。CSRF攻击利用用户已经建立的服务器信任关系,诱导用户在登录状态下发起恶意请求。

典型的CSRF攻击包含以下步骤:

1. 用户登录网站后,身份认证信息(如session cookie)被存储在用户浏览器中。

2. 攻击者构造一个带有恶意操作请求的链接或表单,并诱导用户点击或提交。

3. 用户浏览器执行请求时,自动携带用户的认证信息。

4. 服务器根据请求中的认证信息验证用户身份,执行请求并返回结果。

如果请求涉及对服务器数据的修改,如删除、修改账户信息等,攻击者即可在不持有用户凭证的情况下,通过用户身份操作服务器数据。

### 2.2.2 防御CSRF的有效措施

为了有效防御CSRF攻击,可以采取以下措施:

- 使用CSRF令牌:在用户会话中生成一个唯一的令牌,并将其嵌入到表单或请求中。服务器端在接收到请求时,验证令牌是否与会话中存储的令牌一致。

- 请求检查:验证HTTP请求头部中的Referer字段,确保请求来源与预期的网站一致。

- 双重提交Cookie:要求安全敏感的请求同时携带cookie和一个由服务器生成的加密令牌,仅验证这个令牌确保请求来自合法用户。

下面是一个简单示例,演示如何在Web应用中实现CSRF令牌机制:

```python

# Flask CSRF Token Example

from flask import Flask, request, render_template_string, session

app = Flask(__name__)

app.secret_key = 'Your_secret_key'

@app.route('/login', methods=['GET', 'POST'])

def login():

if request.method == 'POST':

# 这里需要验证用户输入的用户名和密码

# ...

session['csrf_token'] = 'random_value'

return 'Login successful'

else:

token = session.get('csrf_token')

html = '''

<form method="post" action="/login">

Username: <input type="text" name="username"><br>

Password: <input type="password" name="password"><br>

CSRF Token: <input type="hidden" name="csrf_token" value="{{token}}">

<input type="submit" value="Submit">

</form>

'''

return render_template_string(html, token=token)

@app.route('/check_token', methods=['POST'])

def check_token():

if ses

```

0

0