【Linux网络与数据库安全】:保障安全与效率的最佳实践

发布时间: 2024-12-09 17:18:53 阅读量: 7 订阅数: 18

第五章:操作系统与数据库安全.pptx

# 1. Linux网络安全概述

在信息技术飞速发展的今天,网络安全已成为企业和个人都无法忽视的重要议题。Linux作为一个在服务器和网络环境中广泛使用的操作系统,其网络安全状况对整个网络环境的安全性具有深远影响。本章旨在介绍Linux网络安全的基础知识,为读者提供对Linux网络安全全局的初步了解。

## 网络安全的重要性

网络安全是保护网络数据不被未授权访问、泄露、篡改或破坏的实践和技术。这不仅关系到企业信息资产的安全,还关系到用户的隐私权益。Linux系统因其高稳定性和灵活性,在网络服务领域得到广泛应用,随之而来的网络安全问题也不容小觑。

## Linux网络安全的挑战

Linux系统在网络安全方面面临的挑战包括但不限于恶意软件攻击、服务拒绝攻击(DoS/DDoS)、内部威胁、系统漏洞利用、网络钓鱼和社交工程等。此外,随着云计算和物联网技术的发展,安全威胁的种类和复杂性也在不断增加。

## Linux网络安全的基本措施

为了应对网络安全挑战,Linux系统管理员需要采取一系列基本安全措施。这包括但不限于系统更新和补丁管理、防火墙设置、入侵检测系统(IDS)的部署、定期的安全审计和备份策略。这些措施的实施能够显著提高系统抵抗外部威胁的能力。接下来的章节将详细介绍这些安全措施的实践应用和最佳实践。

# 2. Linux防火墙和入侵检测系统实践

## 2.1 防火墙配置基础

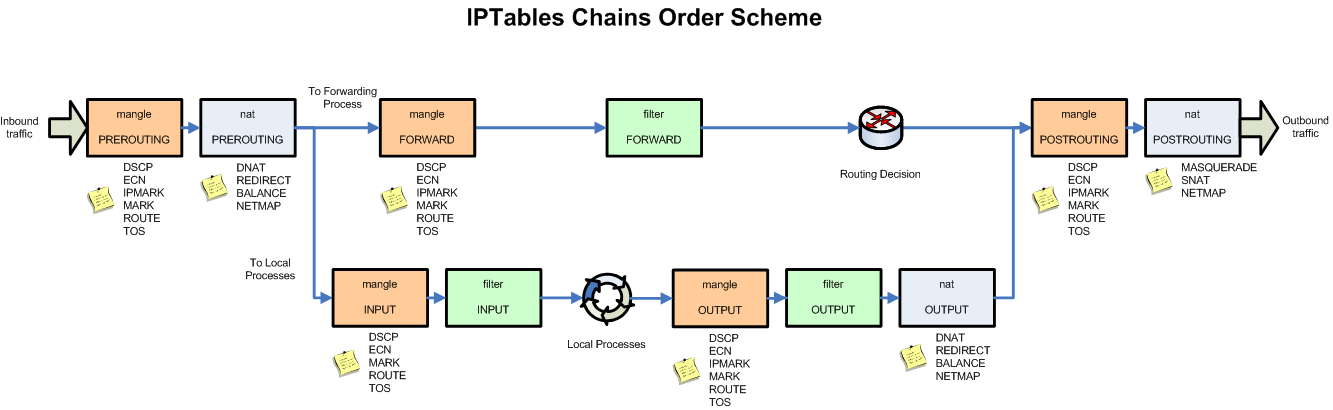

防火墙作为网络安全的第一道防线,对于抵御外部威胁至关重要。Linux系统中常用的防火墙配置工具有iptables和nftables。本节将重点关注iptables的使用方法和规则配置,以及如何维护和优化这些规则以保障系统安全。

### 2.1.1 使用iptables构建防火墙规则

iptables是一个命令行工具,用于配置Linux内核防火墙所提供的netfilter模块。它允许管理员定义网络流量过滤规则,从而控制进出Linux系统的数据包。

#### 基本的iptables规则配置

```bash

# 清空所有默认规则

sudo iptables -F

# 允许本地回环接口的所有流量

sudo iptables -A INPUT -i lo -j ACCEPT

sudo iptables -A OUTPUT -o lo -j ACCEPT

# 默认拒绝所有其他进入的流量

sudo iptables -P INPUT DROP

sudo iptables -P OUTPUT DROP

sudo iptables -P FORWARD DROP

```

以上代码块完成了以下操作:

1. 清除所有现有的iptables规则。

2. 允许所有本地回环接口(lo)的流量,确保本地通信不受影响。

3. 设置默认策略为DROP,意味着如果数据包不匹配任何规则,它们将被丢弃。

#### 防火墙规则的维护和优化

在构建了基本的iptables规则后,接下来是维护和优化规则以确保防火墙的高效运行。

**添加特定规则**:

```bash

# 允许已建立的和相关的外出连接

sudo iptables -A OUTPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

# 允许HTTP和HTTPS流量进入

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT

sudo iptables -A INPUT -p tcp --dport 443 -j ACCEPT

# 禁止特定IP地址

sudo iptables -A INPUT -s 192.168.1.10 -j DROP

```

**规则的持久化**:

iptables规则默认在系统重启后会丢失。为了持久化规则,可以使用iptables-save和iptables-restore工具,或者使用系统服务如iptables-persistent。

```bash

# 保存当前iptables规则

sudo iptables-save > /etc/iptables/rules.v4

# 系统重启后加载规则

sudo iptables-restore < /etc/iptables/rules.v4

```

### 2.1.2 防火墙规则的维护和优化

随着系统的运行,新的应用和服务可能会被部署,旧的服务可能会被废弃。因此,定期审查和调整iptables规则是维护系统安全的必要步骤。

#### 定期审查规则

建议定期检查iptables规则以确保它们仍然符合当前的网络安全策略。可以使用以下命令来列出所有当前的规则:

```bash

sudo iptables -L -v

```

检查输出以确保没有不必要的或过时的规则。

#### 规则优化建议

- 合并相似的规则以减少规则表的大小。

- 使用目标标记来组织规则,使得特定类型流量的规则更容易管理。

- 定期使用脚本测试规则的有效性,确保它们按照预期工作。

### 表格

以下是iptables规则的表格汇总,提供了规则类型、动作和对应的协议和端口信息。

| 规则类型 | 动作 | 协议 | 端口 | 备注 |

|----------|------|------|------|------|

| INPUT | ACCEPT | tcp | 80 | 允许HTTP进入 |

| INPUT | ACCEPT | tcp | 443 | 允许HTTPS进入 |

| INPUT | DROP | tcp | - | 禁止来自特定IP的数据包 |

| OUTPUT | ACCEPT | -- | -- | 允许已建立和相关外出连接 |

| OUTPUT | ACCEPT | tcp | -- | 允许所有外出HTTP和HTTPS流量 |

## 2.2 入侵检测系统部署

入侵检测系统(IDS)是识别潜在网络入侵和攻击的工具。本节将探讨如何安装和配置流行开源入侵检测系统Snort。

### 2.2.1 安装和配置Snort

Snort是一个轻量级的网络入侵检测系统,它可以监控网络流量,并根据已定义的规则进行异常检测。

#### 安装步骤

Snort可以通过包管理器在大多数Linux发行版上安装。以下是基于Ubuntu系统的安装步骤:

```bash

# 更新系统软件包

sudo apt update

# 安装Snort和依赖项

sudo apt install snort

```

#### 配置文件设置

配置Snort以适应特定的网络环境是关键。Snort的配置文件通常位于`/etc/snort`目录。用户需要编辑`snort.conf`文件,设置网络接口、规则路径等。

```conf

# 指定网络接口

config interface: eth0

# 规则路径

include /etc/snort/rules/*.rules

```

### 2.2.2 日志分析和响应机制

Snort的响应机制包括记录报警和日志,以及根据报警触发预定义的响应。

#### 日志分析

Snort的日志文件通常位于`/var/log/snort`目录。管理员需要定期检查这些日志文件来分析报警信息。

```bash

# 查看Snort报警日志

tail -f /var/log/snort/alert

```

#### 响应机制

管理员可以配置Snort使用脚本来响应检测到的攻击。例如,自动封锁攻击源IP地址:

```bash

# 配置封锁规则

iptables -I INPUT -s <ATTACKER_IP> -j DROP

```

### mermaid 流程图

下图是Snort响应机制的流程图:

```mermaid

graph LR

A[Snort 检测到异常] --> B[写入报警日志]

B --> C[根据规则执行响应]

C --> D{是否有预定义响应?}

D -- 是 --> E[执行预定义响应]

D -- 否 --> F[手动处理]

E --> G[记录响应结果]

F --> G

```

在实际部署中,Snort的响应机制可以包括自动封锁IP、发送警报邮件等多种形式。

通过合理的安装配置和日志分析,Snort可以成为Linux系统中一个非常有效的入侵检测工具。但需要注意,IDS并非万能,它们需要与其他安全措施配合使用才能发挥最大效果。

# 3. Linux系统安全强化

## 3.1 系统安全配置

### 3.1.1 系统服务和启动项的安全配置

在Linux系统中,确保系统服务和启动项安全是预防未授权访问和潜在攻击的第一步。每个服务都可能成为攻击者的目标,因此必须确保只有必要的服务在运行

0

0