DBackup的安全性分析:数据加密与访问控制

发布时间: 2024-12-25 16:52:22 阅读量: 12 订阅数: 10

DBackup-CDP-Manual

# 摘要

数据备份的安全性是保障企业数据资产不受损失的关键因素。本文概述了数据备份的安全性重要性,并深入探讨了数据加密技术的基础原理,包括对称加密、非对称加密、哈希函数、数字签名以及加密算法和密钥管理机制。接着,本文分析了访问控制策略的理论基础和实施机制,并探讨了其在提高数据安全性中的作用。文章还详细论述了DBackup解决方案中集成的加密技术和访问控制策略,并对安全性进行了评估与案例分析。最后,本文展望了未来数据备份安全技术的发展趋势,包括量子加密和自适应安全架构(ASA)的应用前景。通过全面分析,本文旨在为企业提供数据备份与安全管理的参考框架,并强调了持续优化安全性策略的必要性。

# 关键字

数据备份;数据加密;访问控制;安全性评估;量子加密;自适应安全架构

参考资源链接:[鼎甲迪备账户手册:全面详解备份与管理系统](https://wenku.csdn.net/doc/7cqe02aitw?spm=1055.2635.3001.10343)

# 1. 数据备份的安全性概述

在当今数字化时代,数据备份已成为维护业务连续性和信息安全的核心组成部分。然而,备份过程中的数据安全性同样面临着诸多挑战,包括数据泄露、未授权访问和数据损坏等问题。本章将从数据备份的安全性角度出发,探讨数据在备份过程中可能遭受的安全威胁,以及如何制定有效的安全策略来降低风险。我们将分析数据备份的常见风险,并介绍实施安全备份的基本原则和最佳实践,为读者提供一个数据备份安全性基础知识的概览。这为后续章节对加密技术、访问控制策略以及DBackup解决方案的深入探讨奠定坚实的基础。

# 2. 数据加密技术基础

## 2.1 加密的基本概念与类型

### 2.1.1 对称加密与非对称加密

对称加密技术是最基础的加密方法之一,它使用同一密钥对数据进行加密和解密。这种方法速度快,适合大量数据的加密,但其缺点在于密钥的分发问题。如果密钥在传输过程中被截获,那么加密的信息就可能被破解。常见的对称加密算法包括AES(高级加密标准)、DES(数据加密标准)、3DES(三重数据加密算法)等。

非对称加密,又称为公开密钥加密,解决了对称加密的密钥分发问题。非对称加密使用一对密钥:公钥和私钥。公钥是公开的,用于加密信息;私钥是保密的,用于解密信息。这样,任何人都可以使用公钥来加密信息发送给持有私钥的用户,但只有私钥的持有者才能解密信息。非对称加密的安全性较高,但计算上更耗费资源,适用于小规模数据加密。RSA和ECC(椭圆曲线加密算法)是两种广泛使用的非对称加密算法。

### 2.1.2 哈希函数与数字签名

哈希函数是一种单向加密函数,它能够将任意长度的输入数据转换为固定长度的输出,这个输出被称为哈希值或摘要。哈希函数的特点是不可逆性,即无法从哈希值推导出原始数据。哈希函数被广泛用于数据完整性检验、密码存储(密码学中通常结合盐值使用)、数字签名等场景。著名的哈希算法包括SHA(安全哈希算法)、MD5(消息摘要算法)等。

数字签名是一种特殊形式的哈希函数,它结合了非对称加密技术。数字签名用于验证信息的完整性和来源的可信性。发送方用自己的私钥对信息或其哈希值进行加密,生成签名;接收方使用发送方的公钥对签名进行解密,验证信息的完整性和发送方的身份。这确保了信息在传输过程中没有被篡改,且确实来自于宣称的发送者。

## 2.2 数据加密的实现原理

### 2.2.1 加密算法的工作原理

数据加密算法的核心目的是将明文转换为密文,使得未经授权的用户无法解读原始信息。加密算法的实现通常涉及数学运算和逻辑操作,其复杂度和安全性取决于算法本身的设计。

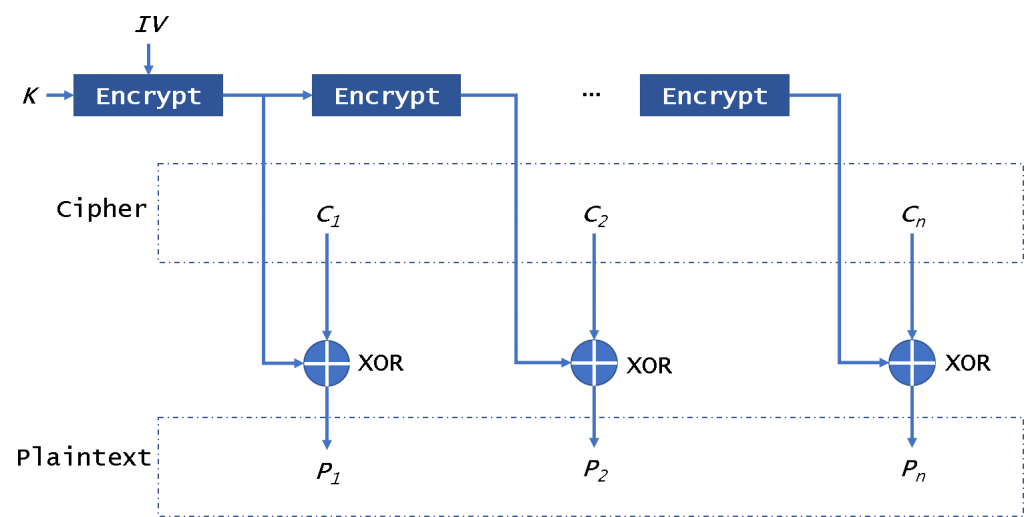

对称加密算法通常使用位运算(如XOR)、置换和替代等操作。数据在加密过程中会被转换为按特定模式排列的一系列位,然后通过密钥控制的算法进行变换。解密过程则是加密过程的逆过程,使用相同的密钥恢复出原始明文。

非对称加密算法则依赖于复杂的数学问题,如大数分解、离散对数问题等。例如,RSA算法的安全性基于大整数的因数分解问题;而ECC的安全性基于椭圆曲线上的离散对数问题。这些算法利用了数学难题的计算困难性,从而提供安全的加密手段。

### 2.2.2 密钥管理与分发机制

密钥管理是数据加密中非常关键的环节。密钥必须保密存储,以防止泄露,而且需要定期更换以降低被破解的风险。密钥的分发是一个复杂的问题,特别是在使用非对称加密时。一个有效的密钥管理方案需要保证密钥的安全性,同时要便于密钥的更新和撤销。

在对称加密中,密钥的管理通常依赖于密钥分配中心(KDC),它负责生成和分发密钥。而在非对称加密中,通常使用数字证书来解决密钥分发的问题。数字证书由受信任的第三方机构颁发,包含了用户的公钥和个人信息,并通过数字签名来验证其真实性和完整性。

密钥分发机制还需要处理密钥的备份和恢复问题。为了防止密钥丢失导致数据永久无法解密,通常会有密钥恢复策略,比如使用密钥加密密钥(KEK)或主密钥(Master Key)等方法。

## 2.3 数据加密的实际应用案例

### 2.3.1 文件加密与传输加密

文件加密是数据加密最直接的应用之一,目的是保护文件内容不被未授权用户访问。在操作系统层面,文件加密通常通过加密文件系统(EFS)来实现。EFS能够将整个文件系统中的文件加密保存,用户可以通过文件属性来加密和解密文件。

传输加密则是在数据传输过程中保护数据安全的重要手段。在网络传输中,常用的传输加密协议包括SSL/TLS和IPsec。SSL/TLS主要应用于应用层,如网页浏览(HTTPS协议)和电子邮件传输(SMTPS)。IPsec则工作在网络层,为所有的IP通信提供加密和身份验证服务。

### 2.3.2 数据库加密技术的应用

数据库加密用于保护存储在数据库中的数据安全,防止数据泄露和未授权访问。数据库加密通常包括对敏感字段进行加密存储,以及对数据库通信过程进行加密。

使用加密技术对数据库进行保护时,常见的做法是对敏感数据如密码、信用卡信息等字段加密。这通常需要数据库管理系统(DBMS)支持加密函数和操作。加密后的数据在数据库中以密文形式存储,只有持有正确密钥的用户或应用程序才能解密和访问。

另外,数据库的远程通信加密也是数据库安全性的重要方面。这涉及到数据库客户端和服务器之间的数据传输,常用的加密方法包括使用SSH(安全外壳协议)隧道,

0

0