JDBC安全编码指南:防御SQL注入与实施安全策略

发布时间: 2024-10-19 17:58:29 阅读量: 41 订阅数: 36

2023-2024亚马逊欧洲站-宠物品类新卖家选品推荐报告.pdf

# 1. JDBC安全编码的重要性

## 1.1 数据库安全编码的基础概念

JDBC(Java Database Connectivity)是Java程序与数据库进行交互的一种标准接口,提供了一种机制,通过Java代码来连接和操作数据库。数据库安全编码意味着在使用JDBC进行数据库交互时采取适当的措施来保障数据库和应用程序的安全。这一点至关重要,因为数据库通常存储着敏感信息,一旦被攻击者侵入,后果不堪设想。

## 1.2 安全编码在防御威胁中的作用

数据库攻击手段多样,其中SQL注入是一种常见的攻击方式,它能够欺骗应用程序执行恶意SQL命令,进而控制数据库。有效的安全编码可以大幅度降低这类攻击成功的可能性,确保数据库系统的完整性和保密性。安全编码不仅防止了直接的数据库攻击,也通过防御设计模式和开发规范来防止其他类型的安全漏洞。

## 1.3 JDBC安全编码的现实意义

对于IT行业来说,确保应用程序安全不仅是技术问题,更是业务问题。随着数据泄露事件频发,企业面临的不仅仅是经济损失,还包括品牌信誉的损害。JDBC安全编码成为企业确保应用安全的基础,它能够帮助开发人员构建更加健壮的应用程序,避免数据泄露和系统瘫痪的风险。正确理解和应用JDBC安全编码策略,对保障企业资产安全、维护用户信任具有重要意义。

# 2. SQL注入的理论与实践

### 2.1 SQL注入的原理分析

#### 2.1.1 SQL注入的攻击机制

SQL注入是一种常见的网络攻击技术,攻击者利用输入字段未加严格验证的漏洞,通过构建恶意SQL语句,试图在数据库执行非授权的数据库操作。攻击机制涉及到输入数据与SQL语句的拼接过程,不安全的输入可以导致SQL语句被注入额外的SQL代码,进而破坏原有逻辑,实现对数据库的非法控制。

举一个简单的例子,假如一个登录系统使用如下形式的SQL查询:

```sql

SELECT * FROM users WHERE username = 'input_username' AND password = 'input_password';

```

如果攻击者在用户名输入框输入 `admin' --`,那么拼接后的SQL语句将会变成:

```sql

SELECT * FROM users WHERE username = 'admin' --' AND password = 'input_password';

```

这里的 `--` 在SQL中用来注释后面的内容,因此后续的密码验证部分会被数据库忽略,攻击者无需密码即可尝试登录。

#### 2.1.2 SQL注入的影响和危害

SQL注入对应用程序的影响是深远的。轻者,攻击者可以绕过安全机制,获取敏感数据;重者,攻击者可以修改数据库内容,甚至控制整个数据库系统。SQL注入还可以被用来进行跨站脚本攻击(XSS),分布式拒绝服务攻击(DDoS),以及在服务器上执行任意代码等。

此外,SQL注入还可能导致数据泄露、数据丢失和数据篡改,这些对企业的声誉和财务状况都会带来严重的负面影响。

### 2.2 防御SQL注入的策略

#### 2.2.1 预编译语句(PreparedStatement)的使用

预编译语句(PreparedStatement)是防御SQL注入的最佳实践之一。它是一种SQL语句模板,其中的参数是预设的占位符,只有数据部分是动态传入的,这保证了传入的数据不会被作为SQL指令来执行。

例如,在Java中使用PreparedStatement来执行查询操作:

```java

String query = "SELECT * FROM users WHERE username = ? AND password = ?";

PreparedStatement pstmt = connection.prepareStatement(query);

pstmt.setString(1, username);

pstmt.setString(2, password);

ResultSet rs = pstmt.executeQuery();

```

在这里,`?` 是参数的占位符,`setString` 方法用于为这些占位符提供值,SQL执行引擎会将这些值视为字符串数据,而非SQL命令的一部分。

#### 2.2.2 输入验证和数据清洗

输入验证确保所有输入数据符合预定的规则或格式,例如长度、格式和类型检查。数据清洗则涉及去除或转义输入中的潜在危险字符。例如,在处理来自用户输入的数字时,我们只接受数字字符,拒绝任何非数字的输入。

```java

// 示例:使用正则表达式验证输入是否为整数

public boolean isValidInteger(String str) {

return str.matches("-?[0-9]+");

}

// 示例:清洗字符串,去除潜在的SQL注入风险字符

public String sanitizeInput(String input) {

return input.replace("'", "");

}

```

#### 2.2.3 SQL语句的安全设计

在SQL语句的设计上,应尽量避免使用动态构建的SQL语句,减少使用字符串拼接的方式。即使是使用PreparedStatement,也应使用参数化查询,而不是动态拼接SQL语句。

下面是一个安全的SQL设计示例:

```sql

// 使用参数化查询

SELECT * FROM users WHERE id = ?;

```

使用参数化查询可以确保传入的参数不会被解释为SQL代码的一部分。

### 2.3 实战案例分析

#### 2.3.1 SQL注入漏洞的实际例子

假设有一个Web应用程序,用户可以通过提交表单来搜索产品,搜索功能由如下SQL语句支持:

```sql

SELECT * FROM products WHERE name LIKE '%search_term%';

```

攻击者提交了一个搜索词 `' OR '1'='1`,这会导致:

```sql

SELECT * FROM products WHERE name LIKE '%' OR '1'='1'%;

```

由于 `'1'='1'` 永远为真,这将返回所有产品。

#### 2.3.2 案例总结与防御建议

在上述案例中,攻击者通过在搜索字段插入特定的SQL代码片段,成功地绕过了正常的搜索条件,并获取了所有产品的数据。这种注入攻击可以进一步被用来破坏应用程序的其他部分,或者窃取敏感数据。

防御建议如下:

- 总是使用PreparedStatement进行数据库查询。

- 对所有用户输入进行严格的验证和清洗。

- 对数据库执行的所有操作都应遵循最小权限原则。

- 定期进行安全审核和漏洞扫描,确保及时发现和修复潜在的漏洞。

通过实施上述防御措施,可以在很大程度上降低应用程序遭受SQL注入攻击的风险。

# 3. JDBC编码中的安全最佳实践

## 3.1 安全的数据库连接

### 3.1.1 数据库连接池的使用

数据库连接池是提高数据库访问性能和资源利用率的重要技术。使用连接池可以确保数据库连接的复用,减少频繁的连接和断开操作,从而提升系统的整体性能。同时,管理连接池还可以帮助我们更好地控制和监控数据库连接的使用情况,为安全审计提供便利。

连接池通常由数据库厂商或者第三方库提供,如c3p0、HikariCP等。在Java中,使用连接池最常见的方式是通过JDBC驱动的实现,例如Apache DBCP或者Spring框架中的连接池。

代码示例:

```java

// 以HikariCP为例,配置连接池

HikariDataSource dataSource = new HikariDataSource();

dataSource.setJdbcUrl("jdbc:mysql://localhost:3306/securedb");

dataSource.setUsername("dbuser");

dataSource.setPassword("dbpassword");

dataSource.setMaximumPoolSize(10);

dataSource.setConnectionTimeout(30000);

dataSource.setIdleTimeout(600000);

// 使用dataSource获取连接

Connection connection = dataSource.getConnection();

```

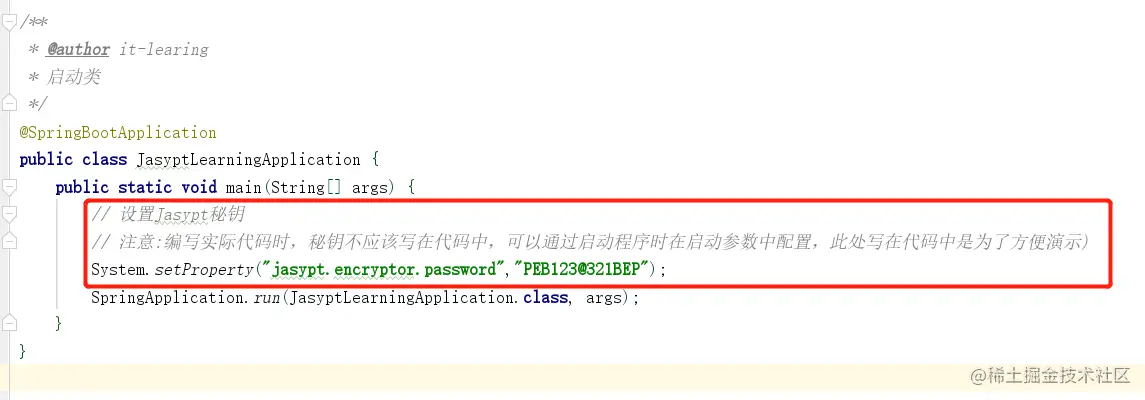

### 3.1.2 连接字符串的安全配置

数据库连接字符串包含敏感信息,如用户名和密码,因此需要确保其安全配置。使用配置文件来存储这些敏感信息是一种常见的做法。这样可以避免在源代码中直接暴露敏感信息,同时便于管理和修改。

需要注意的是,配置文件应该被包含在版本控制系统中,但敏感数据文件(如`application.properties`或`database.properties`)不应被提交。应该使用环境变量或其他安全机制来处理这些敏感配置。

代码示例:

```java

// 在properties文件中配置数据库连接信息

// application.properties

jdbc.url=jdbc:mysql://localhost:3306/securedb

jdbc.username=dbuser

jdbc.password=dbpassword

// Java代码中读取配置信息

Properties prop = new Properties();

try (InputStream input = new FileInputStream("database.properties")) {

prop.load(input);

String url = prop.getProperty("jdbc.url");

String user = prop.getProperty("jdbc.username");

String password = prop.getProperty("jdbc.password");

// 使用读取的配置信息建立数据库连接

}

```

## 3.2 错误处理与日志记录

### 3.2.1 错误信息的管

0

0