openssl安全修复手册

openssl开发手册.zip

摘要

本文综述了OpenSSL的全面知识,包括其简介、安全基础、命令行工具的深入应用、网络与Web安全的实践案例、安全漏洞及其修复策略、性能优化和安全扩展,以及最佳实践案例分析。文章详细介绍了OpenSSL的常用命令、高级加密操作、证书管理、TLS/SSL协议应用、密钥生命周期管理,并探讨了OpenSSL在网络安全中的应用。此外,本文还分析了常见的OpenSSL安全漏洞,并提供了相应的修复策略和加固措施。性能优化和未来安全扩展的技术方向也被讨论。最后,通过多个企业部署案例和安全修复案例,本文提炼了宝贵的经验教训,为读者提供了深入理解和应用OpenSSL的全面指导。

关键字

OpenSSL;TLS/SSL;命令行工具;安全漏洞;性能优化;网络加密;证书管理;安全策略

参考资源链接:统信系统ARM64依赖包:openssl-1.0.2版本库文件

1. openssl简介与安全基础

1.1 openssl的起源与发展

OpenSSL 是一个开源的密码学库和工具集,自 1995 年诞生以来,它已成为互联网安全通信事实上的标准。它基于 Eric A. Young 和 Tim J. Hudson 开发的 SSLeay 库,并不断得到更新和扩展,以应对网络安全领域的挑战。

1.2 安全基础:密码学与加密原理

在深入了解 OpenSSL 之前,有必要掌握一些基本的密码学原理。密码学是研究编码和解码技术的一门科学,目的是保证信息安全,包括数据的机密性、完整性和可用性。OpenSSL 支持多种加密算法,涵盖对称加密、非对称加密、散列函数和数字签名等。

1.3 OpenSSL 的安全框架

OpenSSL 架构包括多个组件,如 SSL/TLS 协议处理、密钥和证书管理、密码算法实现等。它支持常见的加密算法,如 AES、DES、RSA、ECC 等,并通过命令行工具、编程库等多种方式提供接口。安全性是 OpenSSL 的核心考量,但软件漏洞和配置错误也时常被发现,需要用户和开发者共同维护其安全性能。

2. openssl命令行工具深度应用

2.1 常用openssl命令及其功能

对称加密与解密

对称加密是一种加密和解密使用相同密钥的加密方法。在openssl中,enc命令可用于执行对称加密与解密操作。以下是一个典型的使用AES-256-CBC算法加密数据的例子:

- openssl enc -aes-256-cbc -salt -in plaintext.txt -out encrypted.bin -k PASSPHRASE

-aes-256-cbc指定了使用AES算法,并采用256位密钥和CBC模式。-salt表示加密时添加随机的盐值,以增加密码破解的难度。-in参数后跟待加密的明文文件。-out参数后跟输出的加密文件。-k后跟用于加密的密码短语。

解密过程与加密类似,只需将enc命令的-encrypt参数改为-decrypt,并且确保提供的密码短语与加密时一致:

- openssl enc -aes-256-cbc -d -in encrypted.bin -out decrypted.txt -k PASSPHRASE

非对称加密与解密

非对称加密使用一对密钥,一个公开的公钥和一个私钥。公钥用于加密数据,私钥用于解密。使用openssl的rsautl命令可以进行RSA加密与解密操作。以下是如何使用RSA公钥加密和私钥解密的过程:

- openssl rsautl -encrypt -inkey public.pem -pubin -in plaintext.txt -out encrypted_with_rsa.bin

- openssl rsautl -decrypt -inkey private.pem -in encrypted_with_rsa.bin -out decrypted.txt

-encrypt和-decrypt指明了操作类型。-inkey参数后跟相应的密钥文件。-pubin表示输入的密钥是公钥。-in参数后跟待处理的文件。

2.2 openssl高级加密操作

数字签名与验证

数字签名是一种验证信息完整性和来源的方法。openssl使用dgst命令来生成和验证签名。下面展示如何为文件创建一个签名并进行验证:

- # 创建签名

- openssl dgst -sha256 -sign private.pem -out signature.sign plaintext.txt

- # 验证签名

- openssl dgst -sha256 -verify public.pem -signature signature.sign plaintext.txt

-sha256指定了使用SHA-256哈希算法。-sign和-verify分别指定签名操作和验证操作。-in参数后跟原始文件。-out参数后跟输出的签名文件。

证书请求与生成

证书请求是创建数字证书过程中的关键一步。openssl的req命令用于生成证书签名请求(CSR)及处理X.509证书。以下是如何生成一个CSR并将其发送给证书颁发机构(CA)的示例:

- openssl req -new -key private.key -out CSR.pem -subj "/C=US/ST=California/L=San Francisco/O=My Company/OU=IT/CN=www.mycompany.com"

-new参数表示生成新的CSR。-key参数后跟私钥文件。-out参数后跟输出的CSR文件。-subj参数后跟请求信息,其中/C,/ST,/L,/O,/OU,/CN分别代表国家、州、城市、组织、部门和通用名称。

2.3 openssl证书管理

证书的安装与撤销

安装证书涉及将CA签发的证书文件放到合适的位置,例如放在Web服务器的指定目录中。撤销证书需要向CA提交撤销请求,并获取撤销证书。openssl的x509命令可以用来管理X.509证书。安装和撤销证书操作的示例如下:

- # 安装证书

- openssl x509 -in certificate.crt -outform der -out certificate.der

- # 撤销证书(发送撤销请求到CA)

- openssl ca -revoke certificate.crt

-in参数后跟要安装或撤销的证书文件。-outform参数后跟输出格式,这里使用DER格式。-out参数后跟输出的证书文件。

证书链的验证与信任

证书链是一种证书和其相关中间证书的有序集合,它可以用来验证证书的合法性。openssl提供了verify命令,用于验证证书链的有效性。以下是如何验证证书链的示例:

- openssl verify -CAfile bundle.pem certificate.crt

-CAfile参数后跟包含信任CA证书的文件。certificate.crt是要验证的证书文件。

这个命令将检查证书链是否完整,并且证书是否被可信任的CA签名。

3. openssl在网络安全中的实践

随着网络攻击手段的日益复杂,保障网络安全成为了IT领域一个长期而严峻的任务。openssl作为一个功能强大的开源加密库,它在网络安全中扮演着重要角色。本章将深入探讨openssl如何在网络安全中实践应用,包括配置TLS/SSL协议、密钥管理以及在Web安全中的应用等方面。

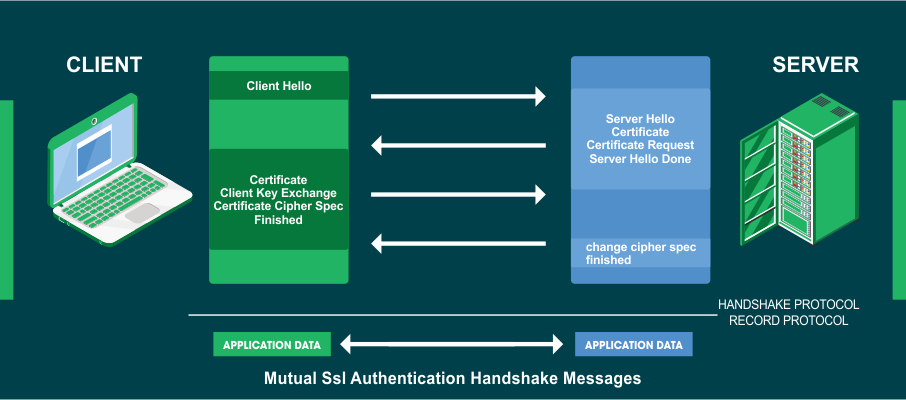

3.1 openssl与TLS/SSL协议

3.1.1 配置TLS/SSL服务端

TLS(传输层安全)和SSL(安全套接层)是两种广泛应用于网络安全的协议,它们可以保障数据在传输过程中的机密性和完整性。配置openssl作为TLS/SSL服务端,能够使服务器能够接收加密的连接请求,从而保护数据传输的安全性。

下面是配置openssl作为TLS服务端的步骤:

- 生成服务器密钥和自签名证书:首先需要为服务端生成一个私钥和对应的自签名证书。私钥和证书是TLS/SSL通信中的基础。

- openssl genrsa -out server.key 2048

- openssl req -new -x509 -key server.key -out s