【Java编译器安全特性】:保护代码免受恶意篡改的秘诀

发布时间: 2024-09-23 19:28:46 阅读量: 106 订阅数: 41

# 1. Java编译器安全特性概述

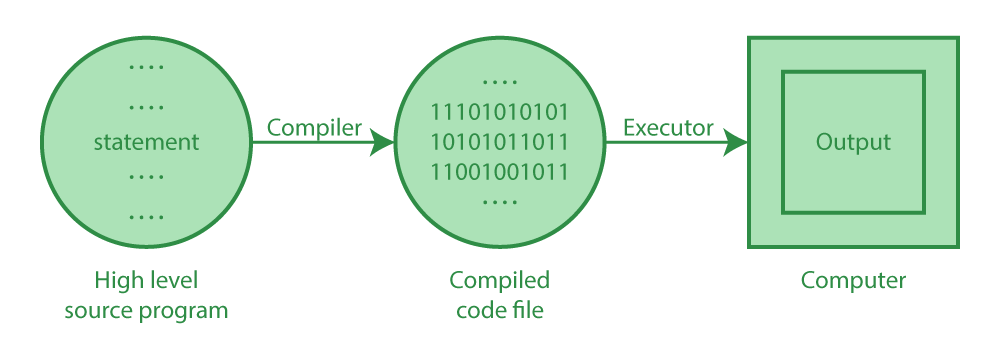

Java语言从一开始就被设计为具有强大的安全特性,这得益于其编译器和运行时环境。Java的安全特性是建立在沙箱模型之上的,该模型在执行未经验证的代码时,限制了代码对系统资源的访问权限,从而在很大程度上保护了系统不受恶意软件的侵害。本章将概述Java编译器的安全特性,包括字节码验证机制、类加载器的安全策略以及Java加密技术的基础应用。我们将探讨Java如何通过其安全模型,确保应用程序在运行时的数据保护和访问控制。

在Java中,安全从源代码编译开始,通过编译器的多个安全检查来保证字节码的安全性。编译器执行了多种检查,包括但不限于检查代码中潜在的不安全行为、确保代码执行的安全边界。这些机制一起工作,确保Java应用程序即使在面对恶意输入和攻击时,也能保持稳定运行。

Java编译器的安全特性不仅限于编译时,还包括了运行时的保护措施。JRE(Java Runtime Environment)负责管理Java程序的执行,它包含一个安全的运行时环境,该环境对所有运行在上面的Java应用程序提供隔离。通过类加载器、Java安全模型和策略,JRE能够确保应用在访问系统资源和执行代码时不会超出其预定的安全边界。这使得Java在Web应用程序和多层服务器应用中成为了一个深受信任的平台。

# 2. Java字节码验证机制

## 2.1 类加载与验证过程

### 2.1.1 类加载器的角色和职责

Java虚拟机(JVM)中的类加载器负责将.class文件(字节码)加载到内存中,将其转换为JVM能够识别的数据结构,并为类型创建代表。类加载器的职责不仅限于读取字节码,还包括验证加载的类或接口的正确性和安全性。

类加载器的层次结构分为引导类加载器(Bootstrap ClassLoader)、扩展类加载器(Extension ClassLoader)以及系统类加载器(System ClassLoader),还有用户自定义的类加载器。每种类加载器都遵循委托模型(Delegation Model)进行类加载:当一个类加载器接收到类加载请求时,它首先将请求委托给父类加载器,只有当父类加载器无法完成这个加载请求时,子类加载器才会尝试自己加载。

### 2.1.2 验证阶段的关键检查

在类加载过程中,验证阶段是确保类文件满足Java虚拟机规范的必要步骤。验证过程确保了以下几点:

- 类文件格式正确性:检查类文件是否符合JVM规定的格式。

- 字节码指令合法性:确保字节码指令是在JVM支持的指令集范围内。

- 类型安全:验证指令不会造成类型转换异常。

- 符号引用的解析:所有使用到的类、方法和字段引用必须能被正确解析。

- 符合Java语言规范:如变量初始化、方法调用顺序等。

字节码验证器会进行以下检查:

- 类属性的正确性:检查字段、方法签名等是否合法。

- 常量池条目的完整性:确保所有引用的常量池条目都在存在并且正确。

- 父类的验证:每个类除了Object类外都应该有父类,确保继承的合法性。

- 访问控制的遵守:确保访问权限的一致性,如私有字段不会被外部类访问等。

## 2.2 字节码的结构和规则

### 2.2.1 字节码指令集安全性分析

Java字节码是由一系列的指令组成的,每个指令都对应着JVM中的一个操作。字节码指令集设计得非常精简,但足以表达复杂的程序逻辑。每个字节码指令都有其特定的语义,并遵循一定的安全规则。

例如,`invokespecial` 指令用于调用对象的初始化方法,它必须只能在类的构造函数中调用,或者用于调用父类的方法。违反这一规则的操作会被验证过程捕获,并抛出异常。

### 2.2.2 类型推断与堆栈映射框架

为了保证类型安全,Java虚拟机使用堆栈映射框架来进行类型推断。验证过程中,每条指令的输入和输出类型都必须匹配,保证执行过程中类型系统的一致性。堆栈映射框架会在运行前计算出每个方法的堆栈映射帧,确保在执行过程中堆栈状态的合法性。

在类型推断的过程中,验证器需要跟踪方法内部局部变量和操作数堆栈的状态,确保对局部变量和堆栈操作的任何指令都不会导致类型不匹配错误。

## 2.3 常见的字节码操作安全问题

### 2.3.1 不安全的指令和模式

在字节码层面上,存在一些可能导致安全问题的指令和模式。比如,使用`goto`和`jsr`(跳转)相关的指令进行无限循环,或者使用`lookupswitch`和`tableswitch`指令造成不预期的执行路径,都可能导致安全漏洞。此外,不当使用`invokedynamic`指令可能会被利用来绕过JVM的安全检查。

### 2.3.2 如何预防和处理

为了避免这些安全问题,开发者应当遵循最佳实践,包括:

- 避免编写复杂的控制流逻辑,特别是涉及跳转指令的代码。

- 使用代码静态分析工具来检测潜在的安全威胁。

- 对于动态生成字节码的场景,实施严格的输入验证和代码生成策略。

- 维护一套完整的安全编码和运行时监控策略,以及时发现和处理安全事件。

下面是一个使用`javap`工具分析字节码的示例,该工具可以帮助开发者深入理解字节码结构:

```bash

javap -c -p -verbose YourClass

```

执行上述指令后,`YourClass`类的字节码将以可读的形式展示出来,包括其方法、字段和指令集等信息。开发者可以借此检查代码的安全性,确认没有潜在的不安全操作。

总结:

在本章节中,我们深入探讨了Java字节码验证机制的核心概念,包括类加载与验证过程、字节码结构和规则、以及常见的字节码操作安全问题。我们了解到类加载器的角色、验证阶段的关键检查、字节码指令集的安全性分析、类型推断与堆栈映射框架,以及如何预防和处理不安全的指令和模式。通过这些内容,我们能够更好地理解Java平台的安全性,并为编写安全的应用程序打下坚实的基础。

# 3. Java安全模型与策略

## 3.1 Java安全模型基础

Java安全模型是构建Java应用安全的核心。这一小节主要探讨Java安全模型的两个基础概念:保护域与访问控制,以及类加载器的安全层次。

### 3.1.1 保护域与访问控制

Java安全模型将Java虚拟机(JVM)内的资源划分为不同的保护域,每个保护域包含了类、包和资源的集合。在保护域内,可以设置不同的权限,从而实现对资源访问的细粒度控制。每个Java类都运行在特定的保护域中,这决定了类可以执行的操作。

访问控制是Java安全模型的关键组成部分,它基于“最小权限原则”(principle of least privilege)。这意味着代码只能获得其完成工作所必须的权限。Java安全策略通常由安全策略文件定义,它指定了哪个代码源可以拥有哪种类型的操作权限。当代码试图执行特定操作(例如文件访问或网络通信)时,Java的访问控制器会检查其是否拥有相应权限。

### 3.1.2 类加载器的安全层次

类加载器是Java安全模型的另一个重要组成部分。它们负责从文件系统、网络或其他来源加载类文件到JVM中。Java的安全性在很大程度上依赖于类加载器的分层结构,它确保了代码的隔离。

类加载器按照层次结构组织,例如引导类加载器、扩展类加载器和应用类加载器。每个类加载器都可以加载其他类加载器,这形成了一个安全的层级,其中父类加载器负责验证子类加载器加载的类。这种策略有助于防止恶意代码替换受信任的系统类,从而保持系统的整体安全性。

```java

// 示例代码展示如何创建自定义类加载器

public class MyClassLoader extends ClassLoader {

private String classPath;

protected Class<?> findClass(String name) throws ClassNotFoundException {

byte[] data = loadClassData(name);

return defineClass(name, data, 0, data.length);

}

private byte[] loadClassData(String className) {

// 将类名转换为文件路径

String classDataPath = classPath + File.separatorChar + className.replace('.', File.separatorChar) + ".class";

try {

InputStream ins = new FileInputStream(classDataPath);

ByteArrayOutputStream baos = new ByteArrayOutputStream();

int bufferSize = 4096;

byte[] buffer = new byte[bufferSize];

int length = 0;

while ((length = ins.read(buffer)) != -1) {

baos.write(buffer, 0, length);

}

return baos.toByteArray();

} catch (Exception e) {

e.printStackTrace();

return null;

}

}

}

```

这段代码定义了一个自定义类加载器,它可以从特定的文件路径加载Java类。在实现自定义类加载器时,需要特别注意类的验证过程,以保证加载的类符合Java安全模型的要求。

## 3.2 安全策略与权限管理

实现安全策略和管理权限是确保Java应用安全的关键。本小节将深入探讨如何定制安全策略文件和管理权限集,以及代码签名的重要性。

### 3.2.1 定制安全策略文件

安全策略文件定义了运行时的权限分配。它是一个文本文件,使用特定的语法来指定代码来源与它们所被授予的权限。在JDK 1.6及之前版本中,可以通过`$JAVA_HOME/lib/security/java.policy`文件进行系统级别的安全策略配置,也可以通过应用程序级别的策略文件(位于应用程序的根目录)对单独的应用进行配置。

安全策略文件通常包括如下部分:

- 密钥库文件和密钥库密码(用于加密)

- 被授予的权限的代码源(Codebase)

- 所授予的权限类型(例如文件读写、网络访问等)

### 3.2.2 权限集和代码签名

权限集是权限的集合,它们可以授予给特定的代码来源。在Java中,权限被表示为`Permission`类的实例,以及它的子类。开发者可以创建自定义权限,也可以使用已经存在的权限,例如`java.io.FilePermission`或`***.SocketPermission`。

代码签名是指使用数字证书对Java应用程序或类进行签名的过程。数字证书

0

0