【Java JAX-WS安全攻略】:服务安全机制的深度剖析

发布时间: 2024-10-22 18:49:49 阅读量: 25 订阅数: 34

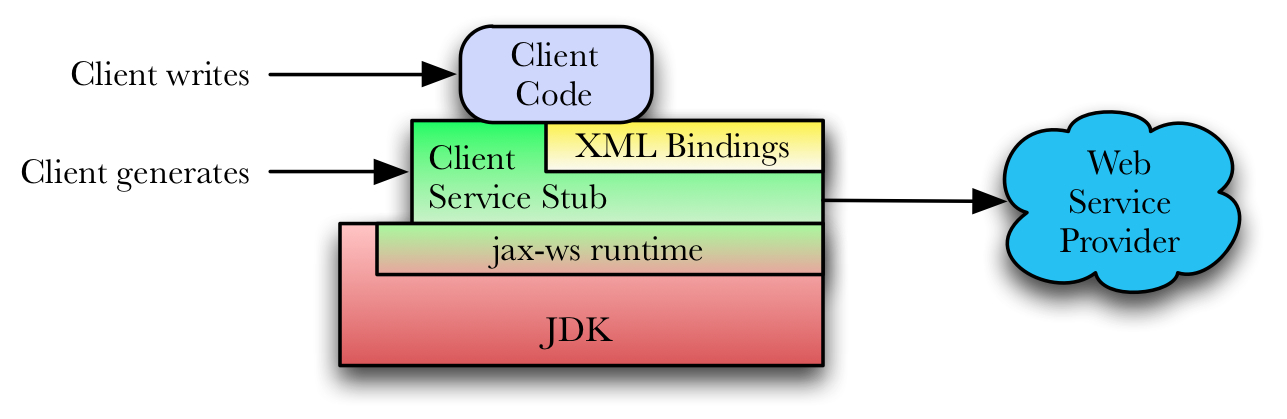

jax-ws:用于 XML Web 服务的 Java API (JAX-WS)

# 1. Java JAX-WS技术概述

## 1.1 JAX-WS 技术简介

Java API for XML Web Services (JAX-WS) 是 Java 平台中用于构建 Web 服务的一套技术。它允许开发者利用 Java 来创建、发布和调用 Web 服务。JAX-WS 是 J2EE 规范的一部分,它提供了一种基于 SOAP (Simple Object Access Protocol) 的服务,通过 XML 进行数据交换。

## 1.2 JAX-WS 的发展背景

JAX-WS 是从早期的 JAX-RPC (Java API for XML-based RPC) 演化而来的,相较于 JAX-RPC,JAX-WS 提供了更为简洁的编程模型和更好的与现代 Web 服务标准的集成。它支持最新的 Web 服务标准,如 WS-Addressing 和 WS-ReliableMessaging 等。

## 1.3 JAX-WS 的应用场景

JAX-WS 在企业级应用中非常有用,特别是当需要不同系统之间通过网络进行互操作时。例如,企业可以使用 JAX-WS 来构建企业服务总线 (ESB) 组件或集成业务应用。通过使用 JAX-WS,开发者可以专注于业务逻辑,而不是底层通信细节。

JAX-WS 以其易于使用、开发效率高、可扩展性强等优点,在 Java Web 服务领域占据着重要地位。接下来的章节将会深入探讨 JAX-WS 安全性的基础知识和实践方法。

# 2. 理解JAX-WS安全基础

## 2.1 JAX-WS安全模型

### 2.1.1 安全架构组成

JAX-WS(Java API for XML Web Services)是Java平台中用于开发基于SOAP(Simple Object Access Protocol)的Web服务的标准API。为了确保Web服务的安全性,JAX-WS提供了一套完整的安全架构,该架构主要包括认证(Authentication)、授权(Authorization)、消息保护(Message Protection)以及策略管理(Policy Management)四个主要组成部分。

在认证方面,JAX-WS支持多种机制来验证用户的身份,如基本认证(Basic Authentication)、摘要认证(Digest Authentication)和证书认证(Certificate Authentication)。认证过程确保只有被授权的用户才能访问Web服务。

授权是基于认证之后,对用户的权限进行控制的过程。JAX-WS可以通过角色或安全策略来控制对特定操作或数据的访问。

消息保护涵盖了消息的完整性和保密性。完整性保证了消息在传输过程中未被篡改,而保密性确保了只有授权方能够解读消息内容。这通常通过加密和签名技术来实现。

策略管理允许开发者在不同的层面上为Web服务定义和实施安全策略。这些策略可以是声明式的,也可以是强制式的,并且可以适用于不同的服务操作。

### 2.1.2 安全策略的定义和绑定

在JAX-WS中,安全策略的定义和绑定是构建安全Web服务的关键步骤。安全策略定义了服务所需的保护级别,以及如何实现这些保护级别。策略绑定则是将这些策略应用于特定的Web服务操作或端点。

策略文件通常使用WS-Policy XML语言编写,其中可以声明加密要求、签名要求、信任级别等安全要求。之后,这些策略文件会被绑定到Web服务的WSDL描述文件中,通过WSDL的`<soapbind:binding>`元素与具体的Web服务操作关联起来。

例如,我们可以在策略文件中定义一个策略要求所有消息必须使用WS-Security进行加密和签名:

```xml

<sp:AsymmetricBinding>

<wsp:Policy>

<sp:InitiateToken>

<wsp:Policy>

<sp:RequireSecurityContextToken/>

</wsp:Policy>

</sp:InitiateToken>

<sp:EncryptParts>

<sp:Body/>

</sp:EncryptParts>

<sp:SignParts>

<sp:Body/>

</sp:SignParts>

</wsp:Policy>

</sp:AsymmetricBinding>

```

然后,在`web.xml`或者服务的部署描述符中绑定此策略文件到Web服务,确保服务端和客户端都遵循定义的安全要求。

## 2.2 JAX-WS的认证和授权

### 2.2.1 用户身份验证机制

用户身份验证是Web服务安全性的第一道防线,其目的是识别用户身份,验证其提供的凭据(如用户名和密码)是否有效。在JAX-WS中,开发者可以实现不同的身份验证机制来满足安全需求。

基本认证是最简单的认证方式之一,它通过在HTTP请求头中以Base64编码的方式发送用户名和密码。然而,由于其安全性相对较低,通常不推荐在生产环境中使用。

摘要认证则是一种更为安全的认证方式,它通过发送一个摘要来验证用户身份,而不是原始的凭据。摘要通过一种单向散列函数生成,该函数使用服务器指定的随机数(nonce)、用户密码和其他信息(如用户名和请求的URI)作为输入,从而提高了安全性。

证书认证使用X.509证书来进行用户身份验证。在这种机制中,客户端向服务器发送一个包含证书的请求,服务器通过验证证书链来确认客户端的身份。

在实现用户身份验证时,JAX-WS允许开发者使用拦截器(Interceptors)和过滤器(Filters)来集成这些认证机制。拦截器可以在消息到达服务方法之前对消息进行处理,而过滤器则用于处理HTTP请求和响应。

### 2.2.2 授权和访问控制策略

在用户身份得到验证之后,接下来就是授权,即根据用户的角色和权限来控制对Web服务资源的访问。在JAX-WS中,授权通常与Java的安全策略文件(如`java.policy`)和方法级安全注解(如`@RolesAllowed`)一起使用。

Java安全策略文件定义了不同代码来源的权限,包括哪个代码可以访问哪些资源。开发者可以通过策略文件为不同的用户或用户组定义权限。

方法级安全注解则用于指定哪些角色可以访问特定的Web服务方法。例如:

```java

@WebMethod

@RolesAllowed({"admin", "user"})

public String getUserData(String username) {

// ... 方法实现 ...

}

```

在上面的代码示例中,`getUserData`方法被注解为只有`admin`或`user`角色的用户才能访问。

访问控制策略(Access Control Policy)定义了谁可以做什么,它通常包括角色分配、权限分配和资源访问控制。这些策略可以硬编码在应用程序中,也可以动态地根据运行时环境来确定。

在应用访问控制策略时,开发者需要确保策略逻辑清晰,易于维护,并且能够灵活应对不同场景下的安全需求。

## 2.3 JAX-WS中的消息保护

### 2.3.1 消息加密技术

在Web服务中,消息加密是一种保证消息内容在传输过程中不被未授权用户读取的重要安全措施。JAX-WS使用SSL/TLS(Secure Sockets Layer/Transport Layer Security)协议来实现消息加密。

SSL/TLS通过在客户端和服务器之间建立安全的加密通道来保护数据传输。加密过程包括了密钥交换、数据加密和消息认证码(MAC)的计算。TLS使用非对称加密技术来交换会话密钥,然后使用对称加密技术来加密实际的数据传输。

JAX-WS可以通过配置服务器和客户端的SSL/TLS设置来启用加密。通常,这需要在服务器配置文件中设置SSL/TLS证书,并配置客户端信任此证书。

```xml

<!-- 在web.xml中配置SSL支持 -->

<security-constraint>

<web-resource-collection>

<web-resource-name>Secure Services</web-resource-name>

<url-pattern>/secure/*</url-pattern>

</web-resource-collection>

<user-data-constraint>

<transport-guarantee>CONFIDENTIAL</transport-guarantee>

</user-data-constraint>

</security-constraint>

```

在上述配置中,`transport-guarantee`指定了数据传输应该使用保密的方式(即加密)。

### 2.3.2 消息摘要和签名机制

消息摘要(Message Digest)和签名机制(Signature Mechanism)是保证消息完整性和来源验证的安全特性。消息摘要通过单向散列函数(如SHA-1或MD5)生成固定长度的字符串(即摘要),用于检测消息是否在传输过程中被篡改。如

0

0