PHP数据库SQL注入漏洞防治指南:5个实用策略

发布时间: 2024-07-28 01:22:27 阅读量: 28 订阅数: 27

SQL数据库分区与注入攻击:技术对比与应用策略

# 1. PHP数据库SQL注入漏洞概述

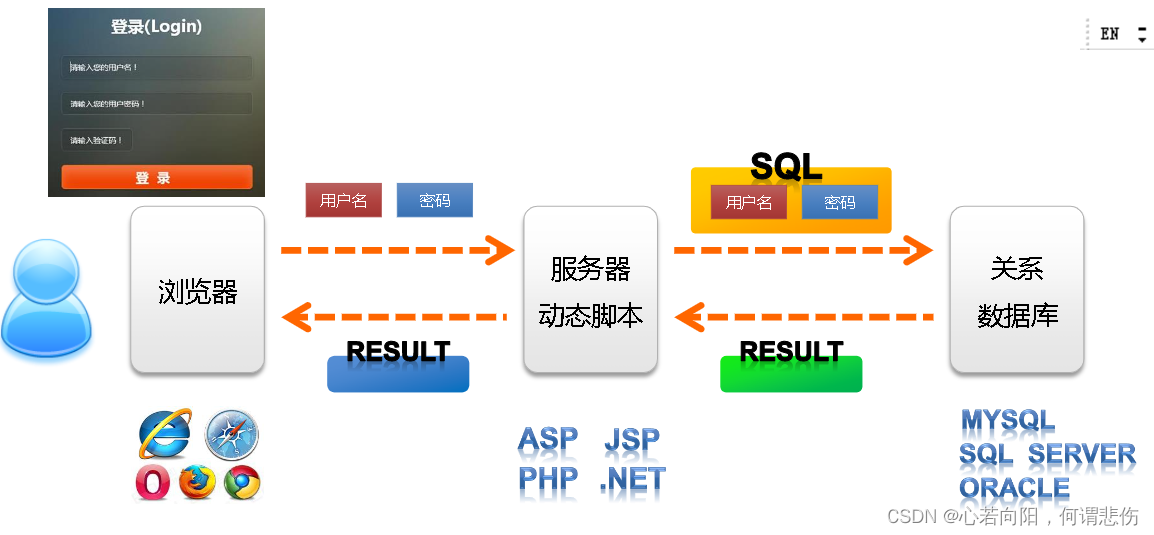

SQL注入漏洞是一种常见的Web安全漏洞,它允许攻击者通过注入恶意SQL语句来操纵数据库。这种漏洞通常发生在Web应用程序未正确验证和过滤用户输入的情况下。

SQL注入漏洞的危害极大,攻击者可以利用它来窃取敏感数据、修改数据库内容、甚至控制整个Web应用程序。因此,了解和防范SQL注入漏洞对于保护Web应用程序的安全至关重要。

# 2. SQL注入漏洞的原理和危害

### 2.1 SQL注入的类型和原理

SQL注入漏洞是一种通过在用户输入中嵌入恶意SQL语句来攻击数据库的攻击技术。攻击者利用这些恶意语句来执行未经授权的数据库操作,例如:

- **数据窃取:**攻击者可以窃取敏感数据,例如用户密码、财务信息或其他机密信息。

- **数据修改:**攻击者可以修改数据库中的数据,例如:删除记录、更新记录或插入恶意数据。

- **数据库破坏:**攻击者可以破坏数据库,例如:删除表、删除数据库或执行其他破坏性操作。

SQL注入漏洞的原理是基于以下事实:Web应用程序在处理用户输入时,不会对输入进行适当的过滤和验证。攻击者可以利用这种疏忽,在用户输入中嵌入恶意SQL语句,并通过应用程序发送到数据库。数据库会执行这些恶意语句,从而导致上述攻击。

### 2.2 SQL注入的危害和影响

SQL注入漏洞对Web应用程序和组织构成严重威胁。其危害和影响包括:

- **数据泄露:**SQL注入漏洞可能导致敏感数据泄露,这可能损害组织的声誉、客户信任和财务状况。

- **业务中断:**数据库破坏或数据修改可能会导致业务中断,从而导致收入损失和客户不满。

- **法律责任:**SQL注入漏洞可能违反数据保护法规,例如GDPR,组织可能面临罚款或其他法律后果。

- **声誉损害:**SQL注入漏洞可能损害组织的声誉,使其被视为不安全或不可靠。

# 3. PHP数据库SQL注入漏洞防治策略

### 3.1 输入过滤和验证

**3.1.1 输入过滤的原则和方法**

输入过滤是防止SQL注入漏洞最基本的手段之一。其原理是通过对用户输入进行检查和处理,过滤掉可能包含恶意代码或特殊字符的输入,从而避免这些输入被注入到SQL语句中。

常用的输入过滤方法包括:

- **黑名单过滤:**将已知的恶意字符或关键词列入黑名单,并对输入进行匹配,如果匹配则拒绝该输入。

- **白名单过滤:**将允许的字符或关键词列入白名单,并对输入进行匹配,如果匹配则允许该输入,否则拒绝。

- **正则表达式过滤:**使用正则表达式对输入进行匹配,如果匹配则允许该输入,否则拒绝。

- **HTML实体编码:**将特殊字符转换为HTML实体,使其无法被解析为SQL代码。

**3.1.2 输入验证的类型和实现**

输入验证是确保用户输入符合预期格式和范围的另一重要手段。常用的输入验证类型包括:

- **类型验证:**检查输入是否为指定的类型,例如数字、字符串、日期等。

- **长度验证:**检查输入的长度是否符合指定的范围。

- **范围验证:**检查输入是否在指定的范围内。

- **格式验证:**检查输入是否符合指定的格式,例如电子邮件地址、电话号码等。

输入验证可以通过以下方式实现:

- **PHP内置函数:**PHP提供了多种内置函数用于输入验证,例如`is_numeric()`,`is_string()`,`strlen()`等。

- **正则表达式:**可以使用正则表达式对输入进行匹配,以验证其格式是否正确。

- **第三方库:**可以使用第三方库来简化输入验证的过程,例如`PHP_Input_Validation`库。

### 3.2 参数化查询

**3.2.1 参数化查询的原理和优点**

参数化查询是一种防止SQL注入漏洞的有效技术。其原理是将用户输入作为参数传递给SQL语句,而不是直接拼接在SQL语句中。这样,即使用户输入包含恶意代码,也不会被执行为SQL代码。

参数化查询的优点包括:

- **防止SQL注入漏洞:**通过将用户输入作为参数传递,可以有效防止SQL注入漏洞。

- **提高性能:**参数化查询可以提高SQL语句的执行性能,因为SQL引擎可以预编译语句并缓存执行计划。

- **简化代码:**参数化查询可以简化SQL语句的编写,因为不需要手动拼接SQL语句。

**3.2.2 参数化查询的实现和应用**

在PHP中,可以使用`PDO`(PHP Data Objects)扩展来实现参数化查询。`PDO`提供了一系列方法用于绑定参数,例如`bindParam()`和`bindValue()`。

以下是一个使用参数化查询的示例:

```php

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ? AND password = ?");

$stmt->bindParam(1, $username);

$stmt->bindParam(2, $password);

$stmt->execute();

```

### 3.3 预编译语句

**3.3.1 预编译语句的原理和优势**

预编译语句是另一种防止SQL注入漏洞的技术。其原理是将SQL语句提前发送给数据库服务器,并让数据库服务器预编译该语句。这样,当需要执行该语句时,数据库服务器只需要执行预编译好的语句,而不需要重新编译。

预编译语句的优势包括:

- **防止SQL注入漏洞:**预编译语句可以有效防止SQL注入漏洞,因为SQL语句在发送给数据库服务器之前就已经被编译。

- **提高性能:**预编译语句可以提高SQL语句的执行性能,因为数据库服务器只需要执行预编译好的语句,而不需要重新编译。

- **减少网络流量:**预编译语句可以减少网络流量,因为SQL语句只需要发送一次给数据库服务器。

**3.3.2 预编译语句的实现和使用**

在PHP中,可以使用`mysqli`扩展来实现预编译语句。`mysqli`提供了`prepare()`方法用于预编译SQL语句。

以下是一个使用预编译语句的示例:

```php

$stmt = $mysqli->prepare("SELECT * FROM users WHERE username = ? AND password = ?");

$stmt->bind_param("ss", $username, $password);

$stmt->execute();

```

# 4. PHP数据库SQL注入漏洞防治实践

### 4.1 常见的SQL注入漏洞场景

**4.1.1 登录验证漏洞**

登录验证漏洞是SQL注入攻击中最常见的场景之一。攻击者可以利用注入的恶意SQL语句绕过身份验证,从而获取未经授权的访问权限。

**示例:**

```php

$username = $_POST['username'];

$password = $_POST['password'];

$sql = "SELECT * FROM users WHERE username='$username' AND password='$password'";

$result = mysqli_query($conn, $sql);

```

在这种情况下,如果攻击者在用户名或密码字段中输入恶意SQL语句,他们可以绕过身份验证并获得对系统的访问权限。

**4.1.2 数据查询漏洞**

数据查询漏洞允许攻击者操纵SQL查询以访问、修改或删除未经授权的数据。

**示例:**

```php

$product_id = $_GET['product_id'];

$sql = "SELECT * FROM products WHERE product_id=$product_id";

$result = mysqli_query($conn, $sql);

```

如果攻击者在产品ID参数中输入恶意SQL语句,他们可以访问或修改数据库中的其他产品记录。

### 4.2 SQL注入漏洞防治代码示例

#### 4.2.1 输入过滤和验证示例

输入过滤和验证可以防止恶意字符进入SQL查询。

**示例:**

```php

$username = filter_input(INPUT_POST, 'username', FILTER_SANITIZE_STRING);

$password = filter_input(INPUT_POST, 'password', FILTER_SANITIZE_STRING);

$sql = "SELECT * FROM users WHERE username='$username' AND password='$password'";

```

**逻辑分析:** `filter_input()` 函数使用 `FILTER_SANITIZE_STRING` 过滤器过滤输入,从而删除任何潜在的恶意字符。

#### 4.2.2 参数化查询示例

参数化查询使用参数占位符来防止SQL注入。

**示例:**

```php

$stmt = mysqli_prepare($conn, "SELECT * FROM users WHERE username=? AND password=?");

mysqli_stmt_bind_param($stmt, 'ss', $username, $password);

mysqli_stmt_execute($stmt);

```

**逻辑分析:** `mysqli_prepare()` 函数准备一个SQL查询,其中问号 (?) 表示参数占位符。`mysqli_stmt_bind_param()` 函数将参数值绑定到这些占位符。

#### 4.2.3 预编译语句示例

预编译语句类似于参数化查询,但它们在执行前先进行编译。

**示例:**

```php

$stmt = mysqli_stmt_init($conn);

mysqli_stmt_prepare($stmt, "SELECT * FROM users WHERE username=? AND password=?");

mysqli_stmt_bind_param($stmt, 'ss', $username, $password);

mysqli_stmt_execute($stmt);

```

**逻辑分析:** `mysqli_stmt_init()` 函数初始化一个预编译语句。`mysqli_stmt_prepare()` 函数编译SQL查询并返回一个预编译语句句柄。`mysqli_stmt_bind_param()` 函数将参数值绑定到查询中的占位符。

# 5. PHP数据库SQL注入漏洞防治进阶

### 5.1 SQL注入检测和防护工具

#### 5.1.1 入侵检测系统(IDS)

入侵检测系统(IDS)是一种网络安全设备,用于检测和阻止未经授权的网络活动。IDS可以部署在网络中,以监视流量并识别可疑行为。对于SQL注入攻击,IDS可以检测异常的数据库查询模式,例如包含特殊字符或敏感关键字的查询。

#### 5.1.2 Web应用防火墙(WAF)

Web应用防火墙(WAF)是一种专门用于保护Web应用程序免受攻击的网络安全设备。WAF位于应用程序和Internet之间,并检查传入和传出的流量。WAF可以配置为阻止恶意请求,例如包含SQL注入有效载荷的请求。

### 5.2 安全编码规范和最佳实践

#### 5.2.1 安全编码原则和指南

安全编码规范和指南提供了最佳实践,以帮助开发人员编写安全的代码。这些指南包括:

- 使用参数化查询或预编译语句来防止SQL注入。

- 对用户输入进行验证和过滤,以防止恶意字符。

- 使用加密技术来保护敏感数据。

- 定期更新和修补软件,以解决已知的漏洞。

#### 5.2.2 数据库操作的最佳实践

数据库操作的最佳实践包括:

- 使用最小权限原则,仅授予应用程序必要的数据库权限。

- 使用安全连接,例如SSL/TLS,来保护数据库连接。

- 定期备份数据库,以防止数据丢失。

- 定期审计数据库活动,以检测可疑行为。

### 5.2.3 SQL注入检测和防护工具的应用

SQL注入检测和防护工具可以与安全编码规范和最佳实践一起使用,以提供多层保护。通过部署IDS和WAF,可以检测和阻止恶意请求。通过遵循安全编码原则和数据库操作最佳实践,可以编写更安全的代码并减少SQL注入漏洞的风险。

### 5.2.4 持续监控和更新

SQL注入漏洞的防治是一个持续的过程。随着新漏洞的出现,开发人员和安全专业人员需要不断监控和更新他们的系统。通过定期进行安全评估、应用补丁和更新软件,可以保持系统安全并降低SQL注入攻击的风险。

# 6. PHP数据库SQL注入漏洞防治总结

### 6.1 SQL注入漏洞防治的重要性

SQL注入漏洞是Web应用程序中常见的安全威胁,它会给应用程序和数据带来严重后果。因此,防治SQL注入漏洞至关重要。

### 6.2 SQL注入漏洞防治的有效策略

防治SQL注入漏洞需要采取多层面的策略,包括:

- 输入过滤和验证:过滤和验证用户输入,防止恶意代码注入。

- 参数化查询:使用参数化查询,将用户输入作为参数传递给SQL语句,避免直接拼接SQL语句。

- 预编译语句:使用预编译语句,将SQL语句预先编译并存储,防止SQL注入攻击。

### 6.3 未来趋势和展望

随着Web应用程序的不断发展,SQL注入漏洞的防治技术也在不断演进。未来,以下趋势值得关注:

- **自动化检测和防护工具:**自动化工具可以帮助检测和防护SQL注入漏洞,减轻开发人员的工作量。

- **安全编码规范的普及:**安全编码规范可以指导开发人员编写安全的代码,防止SQL注入漏洞。

- **云安全服务:**云安全服务提供商可以提供托管的SQL注入防护解决方案,简化应用程序的安全管理。

0

0