【cx_Oracle安全性指南】:保障数据库连接安全的5大技巧

发布时间: 2024-10-13 18:32:09 阅读量: 23 订阅数: 40

果壳处理器研究小组(Topic基于RISCV64果核处理器的卷积神经网络加速器研究)详细文档+全部资料+优秀项目+源码.zip

# 1. cx_Oracle安全性概览

## 安全性的重要性

在当今的IT环境中,数据泄露和未授权访问的风险日益增加。对于使用Oracle数据库的企业而言,确保数据安全是至关重要的。cx_Oracle作为Python应用程序和Oracle数据库之间的接口,其安全性直接影响到整个系统的安全等级。本章节将提供一个关于cx_Oracle安全性的概览,涵盖认证机制、数据加密技术和安全审计等方面。

## cx_Oracle的安全特性

cx_Oracle提供了多种安全特性,帮助开发者和数据库管理员保护数据和系统安全。这些特性包括但不限于:

- **连接认证**:支持多种用户身份验证方式,如密码验证、SSL/TLS加密。

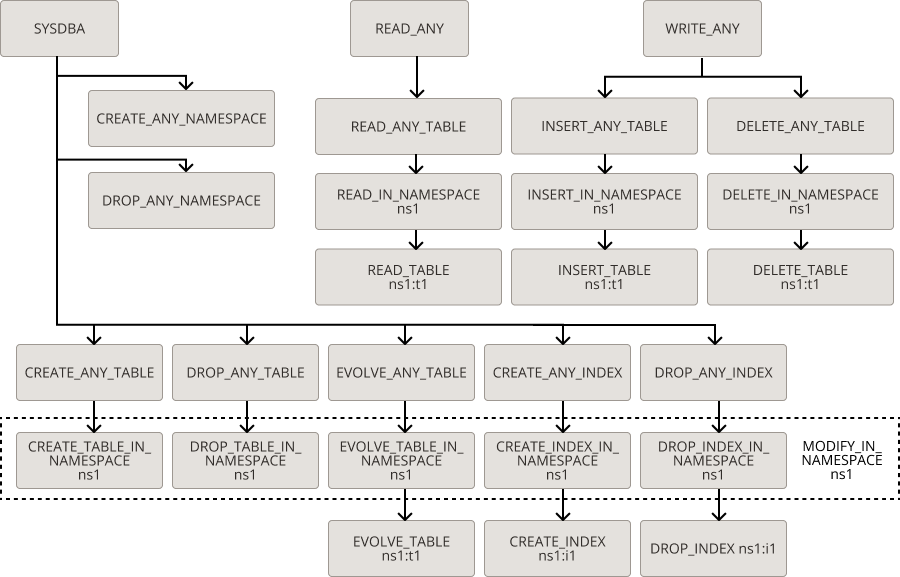

- **角色和权限控制**:可以通过角色的创建和分配,以及权限的细粒度管理来控制对数据库的访问。

- **数据加密**:支持透明数据加密(TDE)和会话加密,确保数据在传输过程中的安全。

- **安全审计**:提供审计日志的配置和分析,帮助追踪和监控潜在的安全威胁。

## 安全最佳实践

为了最大化cx_Oracle的安全性,用户应遵循一系列最佳实践,包括:

- 定期更新cx_Oracle和Oracle数据库的安全补丁。

- 使用强密码策略和最小权限原则。

- 配置SSL/TLS加密以保护数据传输的安全。

- 定期进行安全审计和监控,以及制定应急响应计划。

通过本章的介绍,我们将为读者提供一个全面的安全性概览,并为后续章节的深入讨论打下基础。接下来的章节将详细探讨每项安全特性的实现机制和最佳实践。

# 2. cx_Oracle连接的认证机制

在本章节中,我们将深入探讨cx_Oracle连接的认证机制,这是确保数据库安全的重要环节。我们将从用户身份验证开始,了解密码策略和使用SSL/TLS加密的远程认证。随后,我们将讨论角色和权限控制,包括角色的创建和分配以及权限的细粒度管理。最后,我们将比较和选择不同的身份验证方法,探讨内置认证与外部认证的优势以及使用外部身份提供者的好处。

## 2.1 用户身份验证

用户身份验证是数据库安全的第一道防线。在cx_Oracle中,可以通过多种方式来验证用户的身份,其中最常见的就是密码策略和使用SSL/TLS加密的远程认证。

### 2.1.1 密码策略

密码策略是强制用户创建强密码的一组规则。强密码包含数字、大小写字母和特殊字符,并且具有一定长度限制。在cx_Oracle中,管理员可以定义密码策略,要求用户在创建或更改密码时遵守这些规则。

#### 密码复杂度要求

```python

import cx_Oracle

# 假设我们有一个函数来检查密码复杂度

def check_password_complexity(password):

if len(password) < 8:

return False

if not any(char.isdigit() for char in password):

return False

if not any(char.isupper() for char in password):

return False

if not any(char.islower() for char in password):

return False

if not any(char in '!@#$%^&*()-_=+[]{};:,.<>?/' for char in password):

return False

return True

# 示例密码

password = 'ExamplePassword123!'

if check_password_complexity(password):

print("Password meets complexity requirements.")

else:

print("Password does not meet complexity requirements.")

```

#### 密码过期策略

```python

# 假设我们有一个函数来设置密码过期策略

def set_password_expiration_policy(username, days=90):

# 这里只是一个示例,实际的数据库操作需要使用cx_Oracle的API

print(f"Setting password expiration policy for {username} to expire in {days} days.")

```

### 2.1.2 使用SSL/TLS加密的远程认证

SSL/TLS加密提供了另一种用户身份验证的方法,它通过加密通信来保护数据不被窃听。在远程连接数据库时,使用SSL/TLS加密可以防止密码和其他敏感信息在传输过程中被截获。

#### SSL/TLS配置示例

```python

# 假设我们有一个函数来配置SSL/TLS

def configure_ssl_tls(connection):

# 设置SSL/TLS加密的参数

connection.sslmode = 'REQUIRED'

connection.ssl_client_cert = '/path/to/client/cert.pem'

connection.ssl_client_key = '/path/to/client/key.pem'

connection.ssl_client_key_pass = 'keypassword'

# SSL/TLS握手

connection.begin()

```

## 2.2 角色和权限控制

角色和权限控制是数据库安全的重要组成部分。角色是一组权限的集合,可以分配给用户或其他角色。权限的细粒度管理则确保了只有授权用户才能执行特定的操作。

### 2.2.1 角色的创建和分配

在数据库中创建角色,并将其分配给用户是一种常见的权限管理方式。角色可以包含多种权限,如选择、插入、更新和删除数据的权限。

#### 创建和分配角色的示例

```python

# 假设我们有一个函数来创建角色

def create_role(connection, role_name):

# 创建角色

connection.execute(f"CREATE ROLE {role_name};")

# 分配权限

connection.execute(f"GRANT SELECT, INSERT, UPDATE, DELETE ON some_table TO {role_name};")

# 创建角色并分配给用户

create_role(connection, 'data_analyst')

```

### 2.2.2 权限的细粒度管理

细粒度管理是指对数据库对象(如表、视图、存储过程等)的访问控制进行精细管理。这通常涉及到对不同类型的SQL操作设置不同的权限级别。

#### 权限的细粒度管理示例

```sql

-- 授予SELECT权限给角色

GRANT SELECT ON my_table TO my_role;

-- 授予INSERT权限给角色

GRANT INSERT ON my_table TO my_role;

-- 授予UPDATE权限给角色

GRANT UPDATE ON my_table TO my_role;

-- 授予DELETE权限给角色

GRANT DELETE ON my_table TO my_role;

```

## 2.3 身份验证方法的比较与选择

在数据库安全中,选择合适的身份验证方法至关重要。我们将比较内置认证与外部认证,并探讨使用外部身份提供者的优势。

### 2.3.1 内置认证与外部认证

内置认证是指数据库系统自带的用户身份验证机制,如密码认证。外部认证则是指使用外部系统(如LDAP、Active Directory)来进行身份验证。

#### 内置认证的示例

```python

# 使用内置认证的示例

def authenticate内置(connection, username, password):

connection用户名 = username

connection密码 = password

try:

connection.begin()

print("Authentication successful.")

except cx_Oracle.DatabaseError as e:

print("Authentication failed:", e)

```

#### 外部认证的示例

```python

# 假设我们有一个函数来配置外部认证

def configure_external_authentication(connection):

# 设置外部认证的参数

connection.external_auth = True

connection.external_name = 'my_external_idp'

# SSL/TLS握手

connection.begin(

```

0

0