PHP数据库查询安全审计:防范SQL注入与数据泄露,让你的数据库更安全

发布时间: 2024-08-01 08:23:17 阅读量: 31 订阅数: 26

信息安全_安全编码之SQL注入.pptx

# 1. PHP数据库查询安全概述

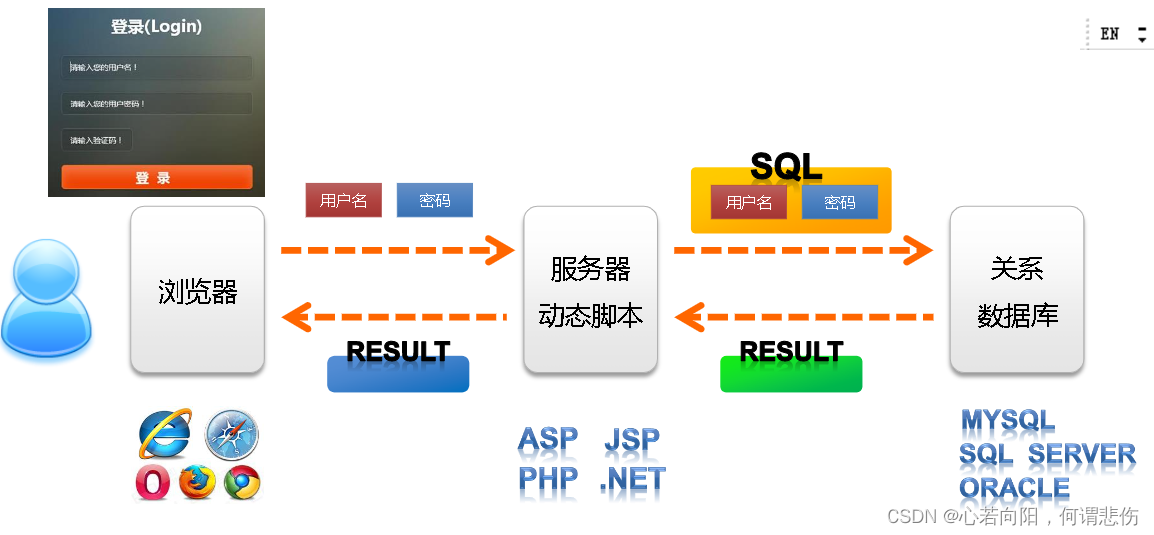

数据库查询安全是保护数据库免受恶意攻击和数据泄露至关重要的一环。PHP作为一种广泛使用的Web开发语言,在处理数据库查询时需要特别注意安全问题。

本章将概述PHP数据库查询安全的概念,包括常见的威胁和攻击类型。我们将探讨SQL注入攻击的原理和危害,以及如何通过参数化查询、白名单过滤和输入验证等措施进行防御。此外,本章还将介绍数据泄露的风险和应对措施,为读者提供一个全面了解数据库查询安全的框架。

# 2. SQL注入攻击原理与防范

### 2.1 SQL注入攻击的类型和危害

SQL注入攻击是一种通过在用户输入中插入恶意SQL语句来攻击数据库的攻击技术。攻击者利用这些恶意语句来操纵数据库的行为,从而窃取敏感数据、修改数据或破坏数据库。

**常见的SQL注入攻击类型:**

- **联合查询注入:**将恶意查询与合法查询连接,以检索未经授权的数据。

- **布尔盲注:**通过猜测数据库中数据的布尔值来获取信息。

- **时间盲注:**通过查询数据库响应时间来获取信息。

- **堆叠注入:**在多个查询中重复使用恶意输入,以绕过安全检查。

**SQL注入攻击的危害:**

- **数据泄露:**攻击者可以访问和窃取敏感数据,例如客户信息、财务数据或机密文档。

- **数据篡改:**攻击者可以修改或删除数据库中的数据,从而破坏业务运营或造成财务损失。

- **数据库破坏:**攻击者可以执行破坏性操作,例如删除数据库表或执行拒绝服务攻击。

### 2.2 SQL注入攻击的防御措施

**2.2.1 参数化查询**

参数化查询使用参数占位符来替换SQL语句中的用户输入。当执行查询时,数据库引擎将把参数值绑定到查询中,从而防止恶意输入被解释为SQL语句。

**示例:**

```php

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ?");

$stmt->bind_param("s", $username);

$stmt->execute();

```

**2.2.2 白名单过滤**

白名单过滤只允许用户输入符合预定义列表的特定值。这可以防止攻击者输入恶意字符或SQL语句。

**示例:**

```php

if (in_array($input, $allowed_values)) {

// 允许输入

} else {

// 拒绝输入

}

```

**2.2.3 输入验证**

输入验证检查用户输入的格式和类型,以确保它符合预期的格式。这可以防止攻击者输入非法字符或SQL语句。

**示例:**

```php

if (preg_match("/^[a-zA-Z0-9]+$/", $input)) {

// 输入有效

} else {

// 输入无效

}

```

**其他防御措施:**

- **使用安全的数据库连接库:**使用支持参数化查询和输入验证的数据库连接库。

- **限制用户权限:**只授予用户执行必要操作的最低权限。

- **定期进行安全审计:**定期扫描数据库以查找潜在的漏洞。

- **使用Web应用程序防火墙:**使用Web应用程序防火墙来阻止注入攻击。

# 3. 数据泄露风险与应对

### 3.1 数据泄露的常见途径和后果

数据泄露是指敏感或机密数据未经授权访问、使用、披露、修改或销毁。数据泄露的常见途径包括:

- **网络攻击:**黑客利用漏洞或恶意软件获取对数据库的未授权访问。

- **内部威胁:**内部人员故意或无意地泄露数据,例如通过盗窃或误发。

- **物理安全漏洞:**未经授权的人员物理访问数据库服务器或存储设备。

- **第三方访问:**与数据库交互的第三方应用程序或服务存在安全漏洞。

- **人为错误:**数据库管理员或开发人员的疏忽,例如未正确配置安全设置或未及时修复漏洞。

数据泄露的后果可能是灾难性的,包括:

- **财务损失:**数据泄露可能导致罚款、诉讼和声誉受损,从而造成财务损失。

- **声誉受损:**数据泄露会损害组织的声誉,导致客户流失和投资者的信心下降。

- **法律责任:**许多国家和地区都有法律要求组织保护个人数据,违反这些法律可能会导致法律责任。

- **运营中断:**数据泄露可能会中断组织的运

0

0