【HDFS数据安全宝典】:掌握分布式文件系统的10大安全技巧

发布时间: 2024-10-29 21:40:47 阅读量: 8 订阅数: 14

# 1. HDFS数据安全概述

数据是现代企业最为珍贵的资产之一,尤其是在大数据环境下,其安全的重要性不言而喻。Hadoop分布式文件系统(HDFS)作为大数据存储的核心组件,其数据安全状况直接关系到整个数据生态系统的健康。在本章中,我们将从宏观角度审视HDFS数据安全的概念和重要性,为读者提供一个全面的初步了解。

数据安全不仅意味着防止未授权访问,更涵盖了数据完整性、可用性及保密性等多个方面。HDFS作为分布式环境下的文件存储解决方案,其设计需要适应大数据量、高吞吐量的特性,并且要保证在出现硬件故障时能够可靠地恢复数据。因此,深入理解HDFS数据安全的策略和实践,对于构建一个安全稳固的数据存储平台至关重要。

## 1.1 HDFS数据安全的重要性

在阐述HDFS的数据安全重要性时,需突出其在大数据生态系统中的核心作用。HDFS通常承担着存储海量数据的任务,它必须能够保证数据在多个节点之间可靠地分布存储。数据安全性不仅影响到业务连续性,而且是合规性要求的关键组成部分。非法访问、数据泄露、数据损坏或丢失都是HDFS必须防范的风险。

## 1.2 HDFS数据安全的挑战

HDFS的数据安全面临的挑战是多维度的。首先,它是运行在一个分布式的环境,各个节点之间需要频繁通信,增加了数据拦截和攻击的风险。其次,由于其高容错性的设计,攻击者可能会利用这一点进行复杂的攻击。再者,HDFS支持多用户共享数据,如何有效实施访问控制,避免数据被不正当使用或篡改,是一个复杂的问题。

## 1.3 HDFS数据安全的目标和策略

最后,本章会概述HDFS数据安全的目标,即保证数据的机密性、完整性和可用性,并简单介绍HDFS为此采用的策略。这包括数据加密、访问控制、审计、故障恢复、安全配置等。随着Hadoop生态系统的不断扩展,这些策略也不断发展以应对新的挑战,例如集成更高级的安全特性如Apache Ranger。通过以上内容,读者能够获得一个对HDFS数据安全全面而深入的理解。

# 2. HDFS基础安全理论

### 2.1 HDFS安全架构与组件

HDFS,作为Apache Hadoop项目的基石,是分布式存储系统的标准实现。它允许大规模数据集被分割成块,并在多个机器上存储。HDFS的设计注重容错性和高度的可扩展性,但其安全性设计也不容忽视。

#### 2.1.1 HDFS安全模式与权限模型

HDFS安全模式的核心在于数据的隔离和访问控制,这通过其权限模型来实现。HDFS利用Linux的用户和组的概念来管理权限,支持基本的文件系统权限(读、写、执行)和扩展权限(如追加写入)。在HDFS中,每个文件和目录都有一个与之关联的访问控制列表(ACL),这允许管理员对特定的用户或组应用更细致的权限策略。

ACL的工作原理是为每个文件或目录指定一组权限规则,每条规则指定一个用户或组及其对应的权限。当访问一个文件时,HDFS会检查用户的ID和所属的组,以及用户尝试执行的操作,然后与文件或目录的ACL进行匹配,来决定是否授予访问权限。

```plaintext

示例 ACL:

exampleFile.txt: user=rw-, group=r--, others=---

解释:

- 文件 "exampleFile.txt" 对其所有者(user)授予读(r)和写(w)权限,对所属组(group)只授予读权限,对其他用户(others)没有任何权限。

```

为了更深入了解HDFS的安全模式和权限模型,以下是与权限相关的HDFS命令:

```bash

# 查看目录或文件的权限

hdfs dfs -ls /path/to/directory

# 更改文件或目录的所有者

hdfs dfs -chown newowner /path/to/file_or_directory

# 更改文件或目录的权限

hdfs dfs -chmod 755 /path/to/file_or_directory

# 设置访问控制列表

hdfs dfs -setfacl -m user:username:rwx /path/to/file_or_directory

```

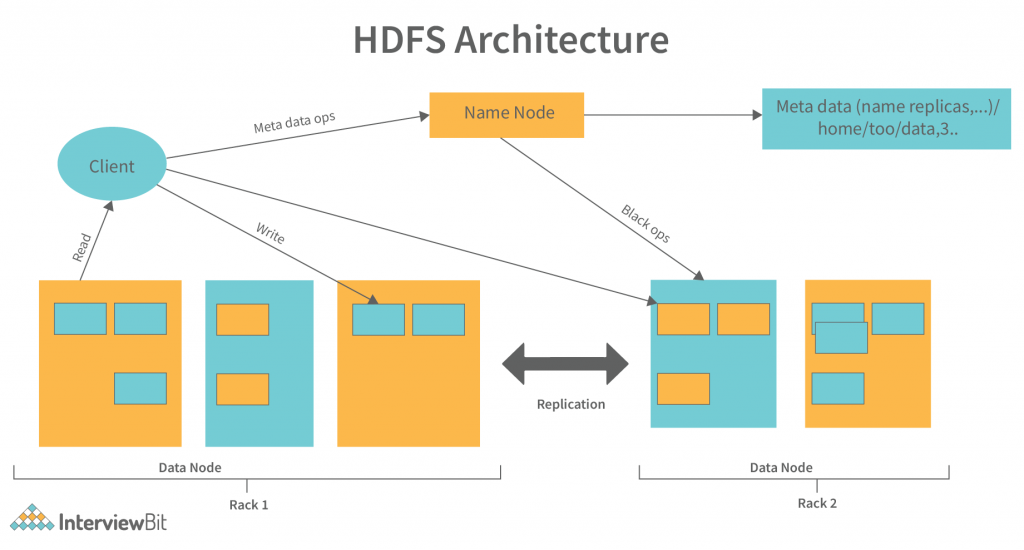

#### 2.1.2 NameNode和DataNode的安全机制

HDFS的两个核心组件是NameNode和DataNode。NameNode负责管理文件系统的命名空间,维护文件系统树及整个树内所有文件的元数据;DataNode则存储实际的数据。在这两个组件中,都实现了安全机制来保护数据不被未授权访问。

NameNode的安全机制包括:

- 数据的加密传输,通过SSL/TLS保证客户端与NameNode之间的通信安全。

- NameNode的高可用性,通过备份元数据来防止单点故障。

DataNode的安全机制包括:

- 数据块的透明加密,Hadoop可以在DataNode端加密和解密数据块。

- 本地认证机制,DataNode可以实现基于主机的认证,拒绝未经授权的客户端的请求。

### 2.2 Hadoop认证和授权机制

#### 2.2.1 Kerberos认证在Hadoop中的应用

Kerberos是一种广泛使用的网络认证协议,它允许两台计算机通过可信第三方来相互验证身份。在Hadoop中,Kerberos用于提供对集群的强身份验证。

Kerberos认证过程通常包括三个实体:客户端、Kerberos服务器(Key Distribution Center,KDC)和服务器(例如NameNode)。在Kerberos认证过程中,客户端首先向KDC申请服务票据,然后KDC验证客户端身份并发放票据。客户端随后使用该票据来访问服务器,服务器验证票据的有效性并授权访问。

```mermaid

graph LR

A[客户端] -->|申请票据| B[KDC]

B -->|票据| A

A -->|票据| C[服务器]

C -->|验证票据| B

B -->|授权| A

```

对于Hadoop,Kerberos可以部署来保护集群的以下几个方面:

- 访问HDFS

- 使用YARN提交作业

- 访问HBase、Hive等服务

#### 2.2.2 HDFS的授权策略和权限管理

HDFS的授权策略依赖于之前提到的权限模型,但其背后还有一套完整的权限管理机制。HDFS提供基于角色的访问控制功能,允许管理员定义角色,并将权限授予角色而非直接授予用户。然后,这些角色可以被分配给不同的用户或用户组,从而简化权限管理过程。

用户权限管理操作通常涉及以下命令:

```bash

# 创建用户角色

hdfs dfs -createRole admin_role

# 将角色赋予特定用户

hdfs dfs -assignRoleToUser admin_role hdfs_user

# 给角色赋予访问权限

hdfs dfs -addToRole admin_role -path /path/to/directory -permission rwx

# 检查用户的角色和权限

hdfs dfs -listRoles -user hdfs_user

```

### 2.3 数据加密与传输安全

#### 2.3.1 透明数据加密的原理和应用

透明数据加密(TDE)是指在用户不知情的情况下,对数据进行加密和解密的过程。在Hadoop环境中,数据在写入磁盘之前会被加密,在读取时会被解密。这为数据提供了额外的安全层,即使物理存储被非法访问,数据依然可以保持机密性。

HDFS实现透明数据加密通常使用Hadoop的安全插件,如Native HDFS Encryption。这种插件会在DataNode端拦截数据块的写入和读取操作,对数据块进行加密和解密处理。加密算法可以是AES、3DES等。

#### 2.3.2 数据传输过程中的加密技术

数据传输过程中的加密主要通过SSL/TLS协议实现。Hadoop集群支持通过SSL/TLS来保护客户端和NameNode之间、DataNode之间的通信。SSL/TLS在传输层提供安全性,可以防止数据在传输过程中的被拦截和篡改。

启用SSL/TLS加密通常需要以下几个步骤:

- 生成密钥和证书。

- 在集群的每个节点上配置SSL/TLS。

- 配置客户端信任服务器的证书,并配置服务器验证客户端证书。

```bash

# 生成密钥和证书的示例命令

keytool -genkeypair -alias mycluster -keyalg RSA -keysize 2048 -keystore mycluster.jks -validity 3650

# 配置HDFS使用SSL/TLS(部分配置示例)

ssl.server.keystore.type=JKS

ssl.server.keystore.location=keystore.jks

ssl.server.keypassword=password

ssl.server.truststore.type=JKS

ssl.server.truststore.location=truststore.jks

ssl.server.truststore.password=password

```

### 总结

在本章中,我们深入探讨了HDFS的基础安全理论,包括其安全架构与组件、认证和授权机制,以及数据加密与传输安全的相关内容。通过了解这些基础理论,读者能够更好地为HDFS的深入学习和安全实践打下坚实的基础。在下一章,我们将具体介绍如何在HDFS中配置和管理权限、审计和监控以及防止数据丢失和损坏的实践指南。

# 3. HDFS安全实践指南

在企业环境中,HDFS的安全性至关重要。本章节将深入探讨如何配置和管理HDFS权限,如何进行HDFS的审计和监控,以及如何防止数据丢失和损坏。通过这些实践指南,管理员可以确保数据的安全性和完整性,同时满足合规性要求。

## 3.1 配置和管理HDFS权限

在Hadoop生态系统中,HDFS权限管理是保障数据安全的基础。合理配置和管理权限能够确保数据只被授权的用户访问。

### 3.1.1 用户和组的管理实践

HDFS通过用户(user)和组(group)来管理权限。系统管理员负责添加、删除用户和组,以及管理它们之间的关系。

```bash

# 添加用户

sudo adduser newuser

# 添加组

sudo addgroup newgroup

# 将用户添加到组

sudo adduser newuser newgroup

```

**代码解析**:

- `adduser` 命令用于添加新用户。

- `addgroup` 命令用于创建新组。

- `adduser` 命令还可以将用户添加到指定的组。

在HDFS中,管理员需要在NameNode上配置`core-site.xml`和`hdfs-site.xml`文件,以便设置用户和组的映射信息。

### 3.1.2 权限的设置和调整技巧

权限设置通常涉及修改目录和文件的访问权限。使用`hadoop fs`命令可以对HDFS中的文件和目录设置权限。

```bash

# 设置目录权限为755(所有者读写执行,组和其他用户读执行)

hadoop fs -chmod 755 /path/to/directory

# 设置文件权限为644(所有者读写,组和其他用户读)

hadoop fs -chmod 644 /path/to/file

# 更改文件或目录的所有者

hadoop fs -chown owner:group /path/to/file_or_directory

```

**参数说明**:

- `chmod` 用于更改权限。

- `chown` 用于更改所有者和组。

管理员还可以使用HDFS Web UI界面进行可视化设置权限,通过点击文件或目录,选择“Permissions”选项来进行操作。

## 3.2 HDFS审计和监控

随着数据量的增长,对HDFS审计和监控的需求也随之提高。审计和监控可以帮助管理员跟踪用户的活动并及时发现异常行为。

### 3.2.1 审计日志的配置与分析

HDFS能够记录用户的活动,将其写入审计日志中。这需要在Hadoop集群配置文件中启用审计功能。

```xml

<!-- core-site.xml -->

<configuration>

<property>

<name>hadoop.security.audit.logger</name>

<value>org.apache.hadoop.security.authentication.server.AuthenticationInfo</value>

</property>

</configuration>

```

管理员可以定义审计日志的存储位置和格式。通常,这些日志被存储在NameNode的日志目录中,并通过日志聚合工具(如Apache Flume或Kafka)进行集中管理。

### 3.2.2 实时监控和报警设置

实时监控HDFS状态是管理大型集群的关键。管理员可以使用如Apache Ambari、Cloudera Manager或Hadoop自带的工具进行监控。

```mermaid

graph LR

A[集群状态] -->|监控| B[报警系统]

B -->|超出阈值| C[发送报警通知]

C -->|邮件/SMS| D[管理员]

```

**逻辑说明**:

1. 集群状态信息实时发送到监控系统。

2. 监控系统对数据进行分析,并与预定义的阈值进行比较。

3. 若数据超出正常范围,系统会触发报警机制。

4. 报警信息通过邮件或短信发送给管理员,以便及时响应。

管理员需要配置报警阈值,并定义报警触发条件。这样当集群中的节点出现异常,或者访问模式出现不寻常的改变时,管理员可以立即得到通知。

## 3.3 防止数据丢失和损坏

为了保证数据的持久性和可靠性,HDFS采用数据复制策略。然而,即使有复制策略,依然可能面临硬件故障、软件错误等导致的数据丢失和损坏问题。

### 3.3.1 数据备份策略和恢复方法

数据备份是防止数据丢失的重要手段。在HDFS中,管理员可以使用distcp(distributed copy)工具进行高效的数据备份。

```bash

# 使用distcp进行备份

hadoop distcp hdfs://namenode1/path/to/source hdfs://namenode2/path/to/destination

```

备份策略应该根据数据的重要性和访问频率来制定。另外,也可以使用快照功能来备份数据。

### 3.3.2 硬件故障和软件错误的防护

硬件故障是导致数据丢失的常见原因。因此,HDFS采用多副本策略,通常每个文件会有3个或更多副本存放在不同的DataNode上。

```json

{

"dfs.replication": 3,

"dfs.namenode.name.dir": "/var/lib/hadoop/dfs/nn",

"dfs.datanode.data.dir": "/var/lib/hadoop/dfs/dn"

}

```

**参数说明**:

- `dfs.replication` 设置数据块的副本数。

- `dfs.namenode.name.dir` NameNode数据存储路径。

- `dfs.datanode.data.dir` DataNode数据存储路径。

为了防护软件错误,管理员需要定期检查和更新集群的软件,同时运行自动化测试来检测潜在的软件问题。

管理员还需要考虑使用Hadoop的高可用性(HA)配置,这样在NameNode发生故障时,可以快速切换到备用的NameNode,保证系统的持续运行。

# 4. HDFS高级安全特性

随着企业对于数据处理需求的增长,Hadoop分布式文件系统(HDFS)已经被广泛应用于大数据处理领域中。为了适应更加复杂和严格的安全需求,HDFS提供了一系列高级安全特性,如高可用性、与安全组件如Apache Ranger的集成,以及安全扩展机制等。本章将深入探讨这些高级安全特性的内部机制和应用实践。

## 4.1 HDFS高可用性和故障转移

HDFS的高可用性是保证大数据服务稳定性的关键因素之一。HDFS通过其高可用架构确保当主NameNode发生故障时,可以迅速切换到备用NameNode,以减少系统停机时间。

### 4.1.1 高可用架构的部署和管理

高可用架构通常涉及到一系列的组件,包括主NameNode、备用NameNode以及一个共享存储系统。部署高可用架构首先需要准备一个共享存储系统,它可以是NFS,也可以是Quorum Journal Manager。之后,需要配置NameNode以使用高可用性模式,并确保所有节点都能够访问共享存储系统。

```shell

# 配置高可用NameNode的示例代码

<configuration>

<property>

<name>dfs.ha.namenodes.nn1</name>

<value>nn1,nn2</value>

</property>

<property>

<name>dfs.namenode.rpc-address.nn1</name>

<value>host1:port</value>

</property>

<property>

<name>dfs.namenode.rpc-address.nn2</name>

<value>host2:port</value>

</property>

...

</configuration>

```

上例代码配置了两个NameNode节点(nn1和nn2),并指定了各自的RPC地址。

### 4.1.2 故障转移机制和恢复流程

故障转移是指当主NameNode发生故障时,自动或手动将系统切换到备用NameNode。HDFS使用ZooKeeper来管理故障转移过程。系统管理员可以配置一系列的脚本,以在主NameNode失败时自动触发故障转移。

```shell

# 故障转移的启动脚本示例

#!/bin/bash

# 假设已经配置了ZooKeeper和相关的环境变量

hdfs --daemon haadmin -transitionToActive nn2

```

该脚本会将名为nn2的备用NameNode提升为主节点,从而实现故障转移。

## 4.2 HDFS与Apache Ranger集成

Apache Ranger是一个可扩展的安全策略管理平台,它允许管理员在Hadoop生态系统中定义和执行细粒度的访问控制策略。通过与HDFS的集成,Ranger为数据湖提供了更加丰富的安全特性。

### 4.2.1 Ranger的安装和配置

安装Ranger首先需要在集群中部署Ranger Admin和Ranger UserSync服务,并配置Kerberos认证以确保服务之间的安全通信。安装完成后,通过Ranger Admin界面创建服务实例,并将HDFS作为服务添加到Ranger中。

### 4.2.2 Ranger在HDFS中的策略实施

一旦Ranger配置完成,管理员就可以通过Ranger界面定义和管理访问控制策略。策略可以针对用户、用户组或服务角色定义,并指定对HDFS文件和目录的访问权限。策略还可以被配置为继承和覆盖,为HDFS文件系统提供更细粒度的安全控制。

## 4.3 HDFS的安全扩展机制

HDFS设计了一套安全扩展机制,允许通过安全插件来实现自定义安全策略和模块开发,从而满足特定业务场景的安全需求。

### 4.3.1 Hadoop安全插件的应用与选择

Hadoop社区提供了一系列的安全插件,例如Kerberos、Apache Knox等。根据业务需求选择合适的插件是非常重要的。例如,如果需要为远程客户端访问提供安全通道,则可以选择Apache Knox作为安全网关。

### 4.3.2 自定义安全策略和模块开发

在某些情况下,现有的安全插件可能无法完全满足需求,这就需要开发自定义的安全模块。开发自定义模块通常需要深入了解Hadoop内部安全机制,并具备扩展Hadoop安全框架的能力。在实现自定义模块时,需要考虑到与现有安全架构的兼容性以及性能影响。

## 总结

HDFS的高级安全特性为大数据应用提供了更强的安全保障,使得Hadoop能够在保持高可用的同时,也能够应对复杂的网络安全威胁。通过高可用性架构的部署和管理,以及与Apache Ranger等安全组件的集成,HDFS的安全性得到了极大的增强。此外,HDFS的安全扩展机制使得Hadoop能够更好地适应各种定制化的安全需求。在实际应用中,管理员需要根据不同场景选择合适的策略和工具,以达到最佳的安全效果。

本章仅对HDFS高级安全特性做了概述,后续章节将会进一步展开讨论HDFS安全漏洞的分析以及防护策略,以及HDFS数据安全的案例研究,为读者提供更多的实战经验分享。

# 5. HDFS安全漏洞与防护

## 5.1 常见HDFS安全漏洞分析

### 漏洞类型和影响评估

在Hadoop分布式文件系统(HDFS)的实际应用中,安全漏洞是一个必须面对的问题。了解漏洞类型和它们可能带来的影响是构建安全防护的第一步。HDFS最常见的安全漏洞类型包括:

- **认证漏洞**:这涉及到未授权用户获取系统的访问权限。比如,通过伪造或重放认证过程中的令牌和票据,攻击者可能绕过认证机制。

- **授权漏洞**:在授权层面,漏洞可能表现为权限配置不当,导致用户或应用程序访问他们不应访问的文件或目录。

- **数据泄露漏洞**:由于配置错误或软件缺陷,未加密的数据在传输或存储过程中可能被截取或泄露。

- **服务拒绝攻击(DoS/DDoS)**:攻击者通过发送大量请求导致服务不可用,这可能是因为HDFS配置不当或存在可以被利用的缺陷。

每个漏洞类型都可能对系统造成不同程度的影响。认证漏洞和授权漏洞可能导致数据泄露或数据损坏。数据泄露漏洞会直接影响数据的安全性,而服务拒绝攻击则会导致服务中断,进而影响整个业务流程。

### 常见攻击向量和案例研究

通过分析历史上HDFS的安全事件,我们可以更好地了解潜在的攻击向量。一个著名的攻击案例是在2014年,研究人员发现了Kerberos认证的一个漏洞,攻击者利用该漏洞可以伪造票据,导致未授权的访问。

具体案例还包括:

- **Hadoop YARN资源管理器漏洞**:YARN的资源管理器暴露了REST API,如果配置不当,攻击者可以利用该接口提交恶意作业或访问敏感数据。

- **HDFS NameNode远程执行代码漏洞**:早期版本的HDFS存在安全缺陷,攻击者可以通过发送恶意请求到NameNode,远程执行任意代码。

## 5.2 防御策略和最佳实践

### 系统更新和补丁管理

为了防止已知漏洞被利用,维护一个最新的系统是至关重要的。这需要定期检查Hadoop发行版的更新,并及时应用相应的安全补丁。

- **补丁管理流程**:建立一个补丁管理流程,定义了如何识别、测试、部署安全补丁。

- **更新策略**:更新时应遵循“测试先行”的原则,即在生产环境部署前,先在一个隔离的环境中测试新补丁。

- **回滚计划**:更新过程中可能会出现未知的问题,制定回滚计划以应对可能的故障情况。

### 安全配置和代码审查策略

系统配置和代码审查是防御安全漏洞的关键步骤。不当的配置可能导致安全漏洞,而代码中的安全缺陷则可能带来更严重的后果。

- **安全配置**:HDFS默认配置可能不满足所有安全需求,应根据组织的安全政策进行修改。这包括启用安全模式、设置适当的权限和文件所有权,以及配置网络通信的加密。

- **代码审查**:审查Hadoop生态系统相关的代码,特别是对核心组件和安全敏感的部分进行彻底的审查,以识别和修复可能的安全缺陷。

## 5.3 安全漏洞的检测与响应

安全漏洞的检测通常依赖于安全扫描工具和代码审计工具。它们可以扫描系统配置中的弱点、潜在的安全配置问题以及代码中的已知漏洞。

- **自动化扫描工具**:如Cloudera Manager或Apache Ambari提供了部分自动化工具,它们可以扫描系统并生成安全报告。

- **手动审计**:对于复杂的代码库或自定义组件,可能需要手动审计来检测漏洞。

- **应急响应计划**:制定应对安全漏洞事件的应急响应计划,以便在检测到潜在漏洞时能够快速采取行动。

## 5.4 安全加固和防范措施

安全加固是提高系统对抗攻击能力的过程,涉及多方面的措施。

- **网络隔离和防火墙**:合理配置网络和使用防火墙,限制不必要的网络访问。

- **访问控制策略**:使用访问控制列表(ACLs)和最小权限原则,限制用户和程序对资源的访问。

- **恶意软件防护**:在集群的节点上部署防病毒软件,定期更新病毒定义文件,对恶意软件进行防御。

通过以上措施的实施,可以构建起多层次的防御体系,以提高HDFS系统的整体安全水平。

在上述章节中,我们深入探讨了HDFS的安全漏洞以及如何通过各种策略和工具来进行防范和加固。每一节都遵循了从理论到实践的深入分析,并提供了具体的实施步骤和经验分享。对于希望了解和加强HDFS系统安全性的读者来说,这些内容是宝贵的参考资源。

# 6. HDFS数据安全案例研究

在本章节中,我们将深入探讨两个实际案例,这两个案例都涉及到了在不同业务和架构条件下对HDFS数据安全的改造和优化。通过详细分析每个案例的背景、需求、实施步骤和遇到的挑战,读者可以更好地理解在不同应用场景下HDFS数据安全的最佳实践。

## 6.1 大型Hadoop集群的安全改造

### 6.1.1 案例背景和安全需求分析

在面对大数据量时,许多企业会部署大型的Hadoop集群以支撑业务。然而,随着数据量的增长,数据的安全性问题也日益凸显。本案例中的集群拥有超过千台节点,存储的数据涉及用户的个人隐私信息以及公司的核心商业数据。因此,对数据安全的需求非常迫切,主要包括:

- **数据机密性**:确保敏感数据无法被未经授权的用户访问。

- **数据完整性**:保证数据在存储和传输过程中未被非法修改。

- **服务可用性**:防止恶意攻击导致集群服务不可用。

- **合规性要求**:满足行业安全标准和法规要求。

### 6.1.2 实施步骤和经验分享

基于上述安全需求,我们采取了以下步骤进行安全改造:

#### 步骤1:增强认证和授权机制

- **Kerberos集成**:集群内所有服务使用Kerberos进行认证,确保所有通信都是安全的。

- **最小权限原则**:根据业务需求,对用户和组的角色进行细分,并实施最小权限原则。

#### 步骤2:数据加密

- **启用HDFS透明数据加密**:对存储在HDFS上的数据自动进行加密,即使数据被非法访问,也无法直接读取。

- **数据传输加密**:使用SSL/TLS技术对客户端和NameNode、DataNode之间的所有通信进行加密。

#### 步骤3:安全审计和监控

- **审计日志分析**:部署审计工具,对关键操作进行审计日志记录,定期进行安全分析。

- **实时监控系统**:搭建实时监控系统,对集群的运行状态进行实时监控,设置异常报警。

#### 步骤4:定期安全检查和漏洞修复

- **定期安全评估**:对集群进行定期的安全评估,包括安全漏洞扫描和配置审核。

- **及时打补丁**:发现安全漏洞后,及时部署安全补丁进行修复。

通过以上步骤,我们成功地对大型Hadoop集群进行了安全改造,大大提升了数据的安全性。

## 6.2 多租户环境下的HDFS安全管控

### 6.2.1 多租户架构设计和安全策略

在多租户架构中,不同的用户或租户共享同一HDFS集群,因此,如何有效地隔离不同租户的数据和管理安全访问控制是关键。我们的策略包括:

- **逻辑隔离**:通过HDFS的目录结构实现逻辑上的数据隔离,租户只能访问其目录下的数据。

- **基于角色的访问控制(RBAC)**:根据租户的角色分配权限,每个租户内部再根据角色定义权限。

- **资源配额管理**:对每个租户分配资源配额,防止恶意租户消耗过多资源。

### 6.2.2 实际操作中遇到的挑战与解决方案

在实际操作过程中,我们遇到了几个挑战:

#### 挑战1:确保租户间的资源隔离

为了解决这一问题,我们使用了HDFS的配额和限额机制,对每个租户可以使用的空间和文件数进行限制。

#### 挑战2:租户权限管理的复杂性

为简化管理,我们开发了一个权限管理插件,该插件允许管理员为每个租户定义角色,并对角色分配相应的权限集合。

#### 挑战3:监控与审计

我们使用了集群级监控工具,针对不同租户的活动进行监控和记录。同时,租户管理员可以通过审计日志跟踪自己租户内发生的所有事件。

通过这些策略和解决方案,我们成功地在多租户环境中保障了HDFS的数据安全和有效管控。

本章通过具体案例,展示了在不同环境和需求下,HDFS数据安全的实施与优化,为其他企业提供了一种可行的参考路径。在下一章节中,我们将探讨如何应对HDFS数据安全的挑战,并分享行业最佳实践。

0

0