【Nessus 6.3企业环境部署案例】:最佳实践与经验分享,构建强大的网络安全

发布时间: 2024-12-15 14:04:08 阅读量: 4 订阅数: 3

通讯原理第二次上机,软件中缺少的建模文件

参考资源链接:[Nessus 6.3中文版用户指南:全面升级与关键特性](https://wenku.csdn.net/doc/6412b782be7fbd1778d4a8e3?spm=1055.2635.3001.10343)

# 1. Nessus 6.3概述与企业需求分析

## 1.1 Nessus 6.3功能概述

Nessus 6.3是一款由Tenable开发的企业级漏洞扫描工具,它通过多层次的安全评估来识别网络中潜在的威胁和漏洞。作为市场上领先的漏洞扫描解决方案之一,Nessus 6.3凭借其广泛的插件库、强大的扫描策略及简化的报告系统,成为企业维护网络安全不可或缺的一部分。

## 1.2 企业网络安全需求

随着网络攻击手段的不断演变和复杂化,企业对于网络安全的需求也在不断增长。企业不仅需要定期进行漏洞扫描以发现系统中的脆弱点,还要能够生成易于理解的报告以指导安全团队的修复工作。此外,企业对自动化、持续的网络安全监控和威胁狩猎能力有着越来越迫切的要求。

## 1.3 Nessus 6.3与企业安全需求的契合点

Nessus 6.3能够满足企业对于自动化漏洞管理的需求,它支持定期扫描和策略化任务配置,有助于实现网络安全的标准化和规范化管理。通过强大的报告功能,企业可以快速识别高风险问题,并根据其详细的风险评估来优化安全资源的分配。Nessus 6.3的高级配置还能支持企业自定义扫描策略,以适应其特定的安全需求。

# 2. Nessus 6.3安装与配置流程

### 2.1 Nessus 6.3安装前的准备工作

#### 2.1.1 硬件与软件要求

在安装Nessus 6.3之前,了解其硬件与软件要求是至关重要的。对于硬件,Nessus 6.3要求至少2GB的RAM,以及足够的硬盘空间以存储扫描结果和插件更新。对于软件环境,Nessus 6.3推荐在Linux环境上安装,但也可以在Windows上运行。

为了确保安装的顺利进行,我们还需要检查当前环境是否已经具备了所有必要的依赖项。这包括一些基础的库文件和必要的系统工具。

```bash

# Nessus安装依赖项检查脚本示例

#!/bin/bash

# 检查系统依赖项

sudo apt-get update

sudo apt-get install -y libssl-dev

sudo apt-get install -y libcurl4-openssl-dev

sudo apt-get install -y libgpgme11-dev

sudo apt-get install -y libqt4-dev

# 如果是在64位系统上,还需要安装以下依赖项

sudo apt-get install -y libssl-dev:i386 libcurl4-openssl-dev:i386

```

#### 2.1.2 环境配置与依赖项检查

在Nessus 6.3安装之前,还需要配置好相应的环境变量,包括但不限于PATH变量的更新,以及必要的系统权限配置。这一节将介绍如何在Linux环境下对Nessus进行环境配置,并检查是否所有依赖项都已正确安装。

```bash

# 更新系统环境变量PATH

export PATH=$PATH:/opt/nessus/bin

```

```mermaid

flowchart LR

A[开始安装流程] --> B[检查系统依赖项]

B --> C{依赖项是否齐全?}

C -- 是 --> D[配置环境变量PATH]

C -- 否 --> E[安装缺失的依赖项]

D --> F[确认系统权限]

E --> F

F --> G[结束环境配置]

```

### 2.2 Nessus 6.3的安装步骤

#### 2.2.1 获取Nessus安装包

获取Nessus安装包可以通过官方网站或者使用包管理器。以下是通过官方网站获取安装包的方法,这里以Linux为例。

```bash

# 下载Nessus安装包

wget https://www.tenable.com/downloads/api/v1/products/nessus/versions/6.3.0评级/files/1

```

#### 2.2.2 安装过程详解与脚本编写

安装过程可以通过编写一个安装脚本来自动化,以下是一个基本的安装脚本示例。

```bash

# Nessus安装脚本

#!/bin/bash

# 下载安装包

wget https://www.tenable.com/downloads/api/v1/products/nessus/versions/6.3.0评级/files/1

# 安装Nessus

sudo dpkg -i nessus-6.3.0评级_amd64.deb

# 初始化Nessus服务

sudo /opt/nessus/bin/nessus-service --init

sudo /opt/nessus/bin/nessus-service --start

```

在执行安装脚本之前,请确保已经获取了管理员权限,并检查脚本中的文件路径和版本号是否正确。

### 2.3 Nessus 6.3高级配置技巧

#### 2.3.1 插件的安装与更新

Nessus的插件是其核心扫描功能的实现载体,因此安装和更新插件是提升扫描性能和准确性的重要步骤。以下是插件安装和更新的步骤。

```bash

# 更新Nessus插件

sudo /opt/nessus/bin/nessus -q -x -u nessususer@localhost -k nessuspass -t http://localhost:8834/

```

更新插件之后,我们还需要对插件进行配置,以便它们能够正确地扫描和识别目标网络中的漏洞。

#### 2.3.2 用户权限与策略设置

用户权限和策略设置是保证网络安全和遵守企业策略的关键。Nessus提供了一套详细的权限和策略管理工具,可以对企业内部用户进行细致的权限划分。

```bash

# Nessus用户权限管理命令示例

sudo /opt/nessus/bin/nessuscmd -m useradd -x -u nessususer -r admin -p password

```

该命令创建了一个名为nessususer的新用户,并分配了admin角色,设置了相应的密码。

#### 2.3.3 高级扫描设置与优化

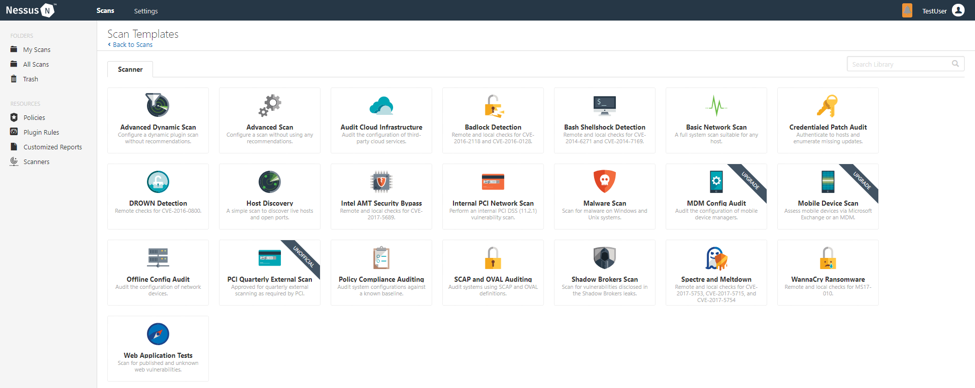

高级扫描设置可以帮助用户针对特定的网络环境或者设备类型进行扫描,提高扫描的效率和准确性。Nessus 6.3提供了丰富的扫描模板,可以针对不同的场景进行优化。

```bash

# Nessus高级扫描设置示例

sudo /opt/nessus/bin/nessus -q -x -T template_name -P /path/to/hosts_file

```

该命令使用了一个名为template_name的扫描模板对指定路径下的目标主机进行扫描。

通过本章内容的介绍,我们对Nessus 6.3的安装与配置有了全面的了解。接下来,我们将进一步探究Nessus 6.3在企业网络安全中的应用,以及如何有效地进行定期漏洞扫描、网络资产管理和应急响应。

# 3. Nessus 6.3在企业网络安全中的应用

随着企业网

0

0