XML SAX handler安全指南:避免常见解析漏洞的实用技巧

发布时间: 2024-10-13 03:17:32 阅读量: 42 订阅数: 21

# 1. XML SAX handler概述

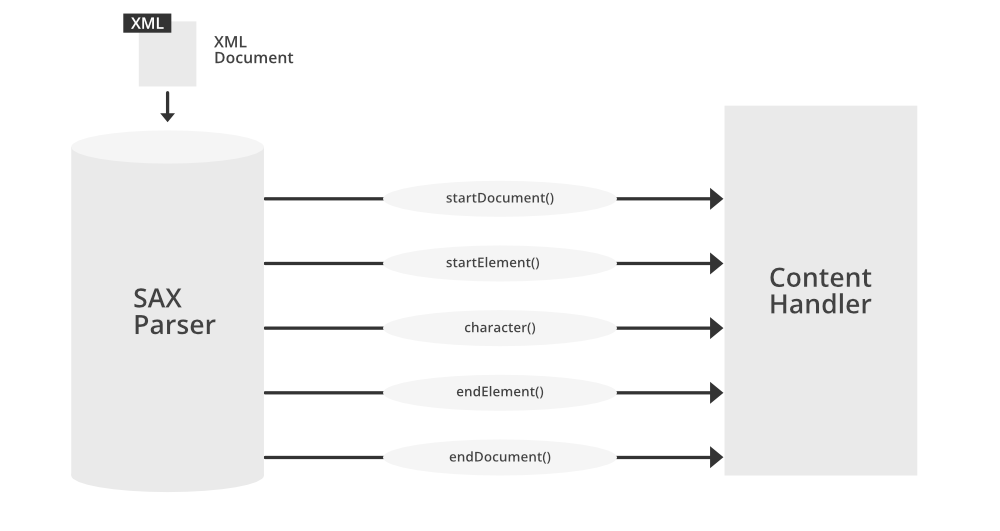

## 什么是SAX

SAX,即Simple API for XML,是一种基于事件的XML解析方式。它在解析XML文档时会触发一系列事件,如开始元素、结束元素和字符数据等,开发者可以通过事件处理程序来处理这些事件。SAX解析器在解析XML文档时,会逐个字符地读取数据,遇到标签或文本时触发相应的事件,这对于处理大型XML文件非常高效,因为它不需要将整个文档加载到内存中。

## SAX的工作原理

SAX解析器在工作时,会创建一个事件流,应用程序则订阅这些事件并定义如何处理它们。这种模式类似于流处理,解析器遇到不同的XML元素或属性时,会调用与之关联的处理程序。SAX的优点是速度快,占用内存少,但它是一种单向解析方法,不支持回溯操作。

## SAX的优势和局限性

SAX的优势在于其解析速度快、内存消耗低,特别适合于只需要读取XML内容而不需要修改的场景。然而,SAX的局限性在于它不支持XPath查询,且无法直接修改XML文档。此外,错误处理较为复杂,需要开发者在事件处理程序中妥善处理异常情况。

## SAX与DOM的比较

与SAX相对的是DOM(Document Object Model),DOM是一种基于树的解析方式,它将整个XML文档加载到内存中形成一个树状结构,允许随机访问XML元素。相比之下,SAX是顺序处理,适合流式处理大量数据,而DOM适合于数据量不大且需要频繁访问和修改的场景。

# 2. SAX处理过程中的安全风险

在本章节中,我们将深入探讨在使用SAX解析XML时可能遇到的安全风险。SAX(Simple API for XML)是一个事件驱动的XML解析器,它在处理XML数据时具有高效性和灵活性。然而,这些优势在某些情况下也可能成为安全漏洞的温床。我们将详细分析两种主要的安全风险:XML外部实体攻击(XXE)和基于SAX的拒绝服务攻击(DoS),以及代码注入和代码重用漏洞,并探讨它们的原理、影响及防御措施。

### 2.1 XML外部实体攻击(XXE)

#### 2.1.1 XXE攻击的原理

XML外部实体攻击(XXE)是一种针对XML解析器的攻击技术,攻击者通过控制XML数据,利用XML解析器处理外部实体的特性,执行恶意操作。在SAX中,XXE攻击通常是通过在XML声明中引入外部DTD(Document Type Definition)来实现的。外部DTD可以包含恶意XML代码,解析器在处理XML时会加载并执行这些代码,从而允许攻击者读取服务器上的文件、执行远程代码、发起拒绝服务攻击等。

#### 2.1.2 XXE攻击的影响和案例

XXE攻击的影响是多方面的,它可以被用来获取敏感信息,比如配置文件、用户数据等,甚至可以用来发动远程代码执行攻击。一个典型的XXE攻击案例是,攻击者利用XXE漏洞读取了某个网站的配置文件,从而获取了数据库的访问凭证,进而对数据库进行了未授权访问。XXE攻击还可能导致拒绝服务,比如通过引用一个不存在的外部资源导致解析器不断尝试连接,消耗系统资源。

### 2.2 基于SAX的DoS攻击

#### 2.2.1 DoS攻击的类型

拒绝服务(DoS)攻击是一种旨在使服务不可用的攻击形式。在SAX解析中,DoS攻击通常表现为通过发送大量的XML数据来耗尽服务器资源。这些攻击可以通过几种方式实现:

- **资源消耗攻击**:通过发送大量复杂的XML数据,使解析器消耗大量CPU和内存资源,导致正常的服务请求无法得到处理。

- **递归实体扩展攻击**:利用XML的外部实体定义,通过递归引用自己来创建一个无限循环的实体,导致解析器不断处理相同的XML片段,消耗大量内存。

#### 2.2.2 防御SAX中的DoS攻击

防御基于SAX的DoS攻击需要采取多方面的措施:

- **限制XML数据大小**:限制用户上传或发送的XML文件大小,以防止恶意用户发送过大的文件进行攻击。

- **设置解析器参数**:配置SAX解析器的安全参数,比如禁用外部实体的解析,限制实体扩展的深度等。

- **监控资源使用**:实时监控服务器资源的使用情况,及时发现并响应异常行为。

### 2.3 代码注入和代码重用漏洞

#### 2.3.1 代码注入的原理和示例

代码注入是指攻击者将恶意代码注入到应用程序中,执行预期外的操作。在SAX解析中,如果解析器处理的XML数据中包含了恶意的脚本或代码片段,这些代码可能会在解析过程中被执行。例如,攻击者可能在XML数据中嵌入JavaScript代码,当解析器处理该XML时,嵌入的代码会被执行,从而实现跨站脚本攻击(XSS)。

#### 2.3.2 代码重用攻击的预防

代码重用攻击是指攻击者利用系统中已有的代码片段,通过特定的输入触发执行,以达到恶意目的。在SAX解析中,预防代码重用攻击的策略包括:

- **输入验证**:严格验证用户输入的XML数据,确保数据符合预期格式,不包含潜在的恶意代码。

- **最小权限原则**:为解析器设置最低限度的权限,避免给予解析器执行任意代码的能力。

- **内容安全策略(CSP)**:实施内容安全策略,限制代码的执行环境,防止未经授权的代码执行。

在本章节中,我们详细介绍了SAX解析过程中可能遇到的三种主要安全风险:XXE攻击、DoS攻击和代码注入/重用攻击。这些攻击的存在提醒我们,虽然SAX解析器在处理XML数据时提供了高效和灵活性,但也需要我们对安全风险有充分的认识,并采取适当的防御措施来保护我们的应用和数据安全。接下来的章节将介绍如何在实际编程中实现SAX安全编程实践,以确保XML数据处理的安全性。

# 3. SAX安全编程实践

在本章节中,我们将深入探讨如何在使用SAX解析XML数据时进行安全编程实践。SAX(Simple API for XML)是一种基于事件的解析器,它可以更高效地处理大型XML文件,因为它在解析过程中不需要将整个文档加载到内存中。然而,SAX解析器的事件驱动特性也带来了特定的安全挑战,特别是在输入验证和错误处理方面。本章节将介绍如何通过安全配置SAX解析器、输入验证和清洗以及错误处理和异常管理来防范这些挑战。

## 3.1 安全配置SAX解析器

### 3.1.1 安全配置的要点

在本章节介绍时,我们将首先讨论安全配置SAX解析器的要点。安全配置是防止SAX解析器成为攻击媒介的第一步。要点包括但不限于:

- **禁用外部实体解析**:XML外部实体(XXE)是一种常见的安全漏洞,攻击者可以通过它来访问本地文件系统或其他敏感资源。大多数现代的SAX解析器默认禁用了外部实体解析,但这一点需要在配置文件中显式地设置。

- **限制文件大小**:设置文件大小的上限可以防止恶意用户上传或发送超大文件,从而避免造成服务拒绝(DoS)攻击。

- **配置连接池大小**:如果SAX解析器与数据库或其他外部服务进行交互,限制连接池的大小可以防止资源耗尽。

### 3.1.2 使用安全的解析器选项

在本小节中,我们将详细讨论如何使用安全的解析器选项来加强SAX解析器的安全性。

```java

SAXParserFactory spf = SAXParserFactory.newInstance();

// 设置安全的解析器选项

spf.setFeature("***", false);

spf.setFeature("***", false);

spf.setFeature("***", false);

```

在上述Java代码示例中,我们通过`SAXParserFactory`类的实例禁用了外部实体的解析。这里使用了SAXParserFactory的`setFeature`方法来设置安全特性,确保解析器不会解析外部实体。

### 3.1.3 安全配置的最佳实践

在本小节中,我们将介绍一些最佳实践,以确保SAX解析器的安全性。

- **使用最新的库版本**:确保使用最新版本的解析器库,因为它们可能包含对安全漏洞的修复。

- **配置日志记录**:启用日志记录可以帮助你在发生安全事件时追踪问题的来源。

- **定义安全策略**:创建和遵循一套清晰的安全策略,确保所有开发者都了解如何安全地使用SAX解析器。

## 3.2 输入验证和清洗

### 3.2.1 输入验证的重要性

在本章节介绍时,我们将首先讨论输入验证的重要性。输入验证是确保XML数据符合预期格式的关键步骤。它可以帮助防止恶意数据导致的错误和安全漏洞。

```xml

<!-- 示例:XML模式验证 -->

<xs:schema

```

0

0