【Java网络编程加密通信】:SSL_TLS支持的详细解读

1. Java网络编程概述

在当今信息技术日新月异的时代,网络编程已经成为开发各种应用不可或缺的一环。Java作为一门跨平台的编程语言,它强大的网络编程能力受到了广泛的应用与认可。本章节将为读者提供一个对Java网络编程的全景式概述,从而为深入理解后续章节中关于SSL与TLS安全协议在Java中的实现打下坚实的基础。

网络编程可以分为底层的网络通信和应用层的数据处理两个部分。在Java中,网络通信主要通过套接字(Socket)API来实现。无论是简单的数据交换还是复杂的网络应用,Java都能提供丰富的类库来完成任务。从最基本的***.Socket和***.ServerSocket类,到更高级的NIO(New I/O)包中的java.nio.channels.SocketChannel和ServerSocketChannel类,Java都展现出了其在网络编程方面的灵活性和扩展性。

Java网络编程的核心在于处理TCP/IP协议族的多个层次,包括数据链路层、网络层、传输层等。应用程序通过Java提供的网络接口,可以实现与远端服务器的通信,建立客户端和服务器端的连接,以及数据的发送和接收。这种连接性和互操作性是构建现代分布式系统和云平台服务的关键。接下来,我们将探讨Java如何在网络世界中,特别是涉及到数据安全和加密通讯时,通过SSL与TLS协议,构建安全的通信环境。

2. SSL与TLS的理论基础

2.1 安全协议SSL与TLS简介

2.1.1 SSL/TLS的历史与发展

SSL(Secure Socket Layer,安全套接层)是由网景公司(Netscape)在1994年首次引入的,设计目的是在互联网上进行数据传输时提供安全性。TLS(Transport Layer Security,传输层安全协议)是在SSL 3.0的基础上发展而来的,由互联网工程任务组(IETF)定义,并在RFC 2246中发布。TLS 1.0基本上是SSL 3.0的一个改进版,它修复了SSL版本中发现的一些安全漏洞。

随着网络安全威胁的不断演变,SSL/TLS协议也在不断地进行更新和改进。从SSL 3.0到TLS 1.3,每一个新的版本都在尝试解决之前版本中被发现的安全漏洞,并提高通信过程中的性能和效率。

2.1.2 SSL与TLS在网络安全中的作用

SSL和TLS的主要作用是保证互联网上的通信安全,它们通过加密传输层的通信来实现这一目标。这种加密提供了以下几个关键的安全功能:

- 数据机密性:防止数据被窃听。即使数据在传输过程中被拦截,没有正确的密钥,攻击者也无法读取数据内容。

- 数据完整性:确保数据在传输过程中没有被篡改。TLS通过消息认证码(Message Authentication Code, MAC)或数字签名来检测数据是否被改变。

- 身份验证:确保通信双方是它们声称的实体。通过证书认证,TLS能够验证服务器(有时也包括客户端)的身份。

总的来说,SSL和TLS是保证网络安全不可或缺的协议,特别是在处理敏感数据如个人信息、金融交易等场景下。随着网络攻击技术的进步,对SSL/TLS协议的安全要求也在不断提高,以对抗更为复杂和隐蔽的网络威胁。

2.2 SSL与TLS的加密原理

2.2.1 对称加密与非对称加密机制

SSL/TLS协议在加密通信时,使用了两种基本的加密方法:对称加密和非对称加密。

-

对称加密:加密和解密使用同一个密钥。这种方式的优点是速度快,适合加密大量的数据。但由于发送方和接收方都需持有密钥,密钥的安全分发就成了一个问题。常见的对称加密算法包括AES(高级加密标准)、DES(数据加密标准)等。

-

非对称加密:加密和解密使用一对密钥,即一个公钥和一个私钥。公钥可以公开,而私钥则严格保密。发送方使用公钥进行加密,只有对应的私钥才能解密,这解决了密钥分发问题。非对称加密通常用于加密小量数据,例如对称密钥本身。典型的非对称加密算法有RSA、ECC(椭圆曲线加密)等。

SSL/TLS在握手过程中,会协商出一个对称密钥用于加密会话中的数据传输。而握手过程本身,使用非对称加密来安全地传递这个对称密钥。

2.2.2 证书认证过程

SSL/TLS通过数字证书来验证服务器的身份。数字证书是由一个受信任的第三方机构——认证机构(Certificate Authority, CA)签发的。证书中包含了服务器的公钥和一些身份信息,如域名、组织名称等。

证书认证过程大致如下:

- 证书申请:服务器(或客户端)生成密钥对,并向CA提交证书签名请求(Certificate Signing Request, CSR)。CSR中包含了公钥和身份信息。

- 证书签发:CA验证服务器的身份后,会使用其私钥对服务器的公钥和身份信息进行签名,生成服务器的数字证书。

- 证书使用:在SSL/TLS握手过程中,服务器将证书发送给客户端。客户端验证证书的真实性(是否被CA签名、证书是否过期等),如果验证通过,客户端会信任服务器的公钥。

2.2.3 密钥交换机制

密钥交换是SSL/TLS握手的关键步骤,它确保了对称密钥能够在双方之间安全地传递。SSL/TLS协议支持多种密钥交换机制,以下是其中两种比较常见的:

-

RSA密钥交换:使用服务器的RSA公钥加密对称密钥,并通过握手过程发送给服务器。由于只有服务器持有匹配的私钥,因此只有服务器能够解密并获取这个对称密钥。这个机制简单但不支持前向保密(Forward Secrecy),即旧的密钥交换记录无法用来解密新的通信。

-

Diffie-Hellman密钥交换(DHE):一种支持前向保密的密钥交换方式。双方使用各自的私钥和对方的公钥进行计算,最终生成一个相同的共享密钥。这种方式即便私钥在将来被泄露,也无法用来解密过去的通信内容。

2.3 SSL与TLS的协议结构

2.3.1 协议层次与握手过程

SSL/TLS协议主要在传输层之上建立一个安全会话层。其协议结构可以分为两层:记录协议层和握手协议层。

- 记录协议层:负责将应用层的数据分段、压缩、添加MAC和加密,以及将这些处理后的数据传输到另一端。

- 握手协议层:负责建立和管理SSL/TLS会话,包括密钥交换、身份验证、协商加密参数等。

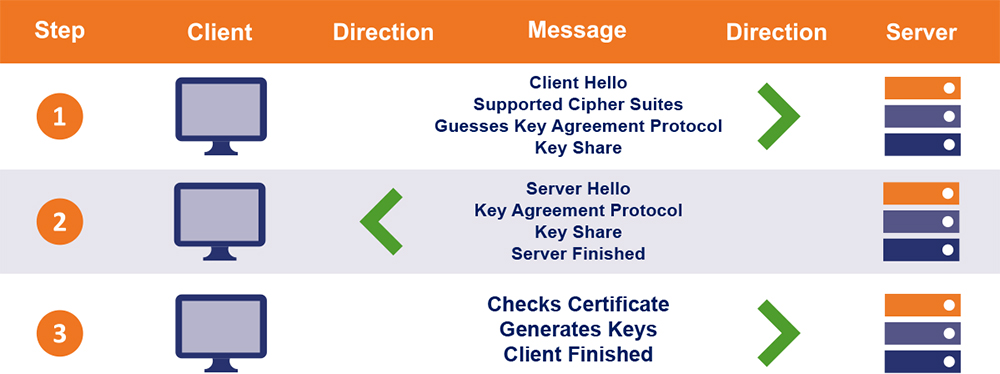

SSL/TLS握手过程是整个协议工作的核心,其目的是协商安全参数,并建立加密通道。握手过程大致如下:

- ClientHello:客户端向服务器发送ClientHello消息,包含客户端支持的TLS版本和密码套件列表。

- ServerHello:服务器从中选择一个TLS版本和密码套件,发送ServerHello消息。

- 证书:服务器发送其数字证书给客户端。

- 密钥交换:双方根据选择的密钥交换算法,交换密钥信息。

- 服务器认证和密钥确认:如果需要,服务器会发送ServerHelloDone消息,然后客户端使用服务器的公钥加密发送密钥确认消息。

- 握手完成:客户端和服务器交换ChangeCipherSpec消息,表示后续通信都将使用协商好的安全参数进行加密。

2.3.2 记录协议与警告消息

记录协议是SSL/TLS协议中最基本的协议之一,负责接收应用层的数据,将其分段、压缩、添加MAC和加密,然后传输到另一端。这一层确保了数据传输的机密性、完整性和可选的认证功能。

SSL/TLS记录层的操作如下:

- 分段:将上层传来的数据分割成不超过2^14字节的记录。

- 压缩:在TLS 1.2之前版本中可选,但TLS 1.3中已经移除。

- 添加MAC:消息认证码用于确保数据完整性。

- 加密:对消息进行加密,使用协商好的加密算法和密钥。

- 传输:将加密后的数据块发送到对端。

另外,SSL/TLS还提供了一套警告消息机制。当握手过程中出现问题,或者加密通道需要被关闭时,协议会发送警告消息。警告消息可以被分为两类:fatal和warning。fatal警告通常表示有不可恢复的错误发生,会立即终止会话;而warning警告则不会立即终止会话,而是通知对方一个非致命问题。

例如,如果服务器证书中的主机名与实际请求的主机名不符,客户端会收到一个warning级别的警告,并可能选择忽略此警告继续连接,或者拒绝连接。fatal级别的警告比如“证书被撤销”,则会立即终止SSL/TLS会话。

通过以上的握手和记录协议的详细步骤,SSL/TLS协议确保了在互联网上传输的数据安全,为电子商务、在线银行等需要安全通信的场景提供了基础保障。

3. Java中的SSL与TLS实现

3.1 Java SecureSocket API

Java SecureSocket API是Java网络编程中用于处理安全通信的一组类和接口。它允许开发者在Java应用中实现SSL和TLS协议,为数据传输提供加密、身份验证和数据完整性保护。

3.1.1 SSLSocket和SSLServerSocket的使用

当需要为客户端实现SSL/TLS保护时,可使用SSLSocket。对于服务器端,SSLServerSocket类是实现安全连接的基础设施。以下是使用这些类的基本示例:

- ***.ssl.*;

- public class SSLSocketExample {

- public static void main(String[] args) {

- try {

- // 创建SSLContext

- SSLContext ctx = SSLContext.getInstance("TLS");

- ctx.in