M-Bus帧格式加密完全指南:7大策略确保数据传输安全无虞

摘要

M-Bus通信协议作为智能计量系统的关键技术,广泛应用于远程抄表和设备控制。本文首先概述了M-Bus协议的基本概念与框架结构,随后深入探讨了其帧格式及数据字段的加密解密机制,重点分析了错误检测与处理策略。文章进一步研究了M-Bus中的加密策略,包括对称加密、非对称加密及哈希函数和数字签名的使用。此外,本文还提出了安全性增强技术,如安全协议栈的构建、访问控制策略及安全测试与认证。为保障长期安全,文章探讨了加密系统的部署与维护,以及应对安全威胁的策略。最后,文章展望了M-Bus加密技术的发展趋势、安全标准化进程以及面向未来的挑战与机遇。

关键字

M-Bus通信协议;帧格式;数据加密;错误检测;安全策略;密钥管理;安全测试

参考资源链接:M-Bus通信协议详解:帧格式与报文示例

1. M-Bus通信协议概述

M-Bus(Meter-Bus)是一种国际标准的通信协议,广泛应用于智能计量设备(如智能电表、水表、气表)之间的数据交换。它支持有线和无线两种传输介质,具备良好的兼容性和扩展性,保证了不同制造商设备间的互操作性。本章将简要介绍M-Bus通信协议的基本概念、特点以及在智能计量领域的应用。

1.1 M-Bus的起源和发展

M-Bus协议最初由欧洲标准化组织CEN(Comité Européen de Normalisation)制定,首个版本发布于1993年,随后不断更新和完善。目前,最新的版本是EN 13757系列标准,它不仅包含了数据通信协议,还涵盖了与物理层、数据链路层和网络层相关的详细规范。

1.2 M-Bus的应用领域

随着物联网技术的发展,M-Bus协议已经成为智能计量领域不可或缺的一部分。它允许设备制造商、服务提供商和最终用户通过一个统一、开放的标准,实现数据的有效采集、传输和管理。M-Bus广泛应用于能源管理、住宅自动化、工业控制等众多领域,为智能化的生活和工作提供了基础支撑。

在本章中,我们将概述M-Bus通信协议,为接下来章节的详细探讨奠定基础。后续章节将深入分析M-Bus协议的帧格式、加密策略以及安全性增强技术等内容。

2. M-Bus帧格式深入解析

在通信协议中,帧格式是定义数据包结构和内容的关键。M-Bus (Meter-Bus) 协议是一种在水、电、气等计量仪表中广泛使用的通信协议,它规定了如何在物理层和数据链路层上传输数据。在本章节中,我们将深入探讨M-Bus的帧格式,包括帧结构、数据字段,以及错误检测与处理机制。

2.1 M-Bus帧结构

2.1.1 帧的类型和功能

M-Bus协议定义了几种不同类型的帧,每种帧都有其特定的功能和用途。帧的类型通常由帧头中的信息来标识。以下是M-Bus协议中几种主要的帧类型:

- 数据帧:用于传输用户数据,如仪表读数、配置参数等。

- 广播帧:用于向网络上的所有设备广播消息。

- 命令帧:用于设备管理,如请求设备发送数据帧、更改设备参数等。

每种帧都有其独特的结构,但它们都遵循一定的格式,确保数据可以在M-Bus网络中准确无误地传输。

2.1.2 帧头和帧尾的构成

帧头是M-Bus帧的开始部分,包含了帧的同步字节、长度信息、地址信息和控制信息等关键信息。具体包含以下元素:

- 起始帧定界符(SOF):用于标识帧的开始。

- 逻辑链路控制字节(LLC):包含帧的类型、发送者地址和接收者地址。

- 控制字节:指定帧的控制信息,例如流控制。

帧尾紧随数据字段之后,通常包括帧校验序列(FCS)和结束帧定界符(EOF)。FCS用于错误检测,而EOF标记帧的结束。

2.2 M-Bus帧数据字段

2.2.1 数据字段的类型和长度

数据字段承载了实际的业务数据,其内容取决于帧的类型。数据字段的长度是可变的,可以从几个字节到数百字节不等,以适应不同类型的数据传输需求。数据字段内可包含:

- 测量数据:如水、电、气的读数。

- 配置参数:用于设置或更新设备的工作模式和参数。

- 控制命令:用于设备的远程控制。

2.2.2 数据字段的加密和解密

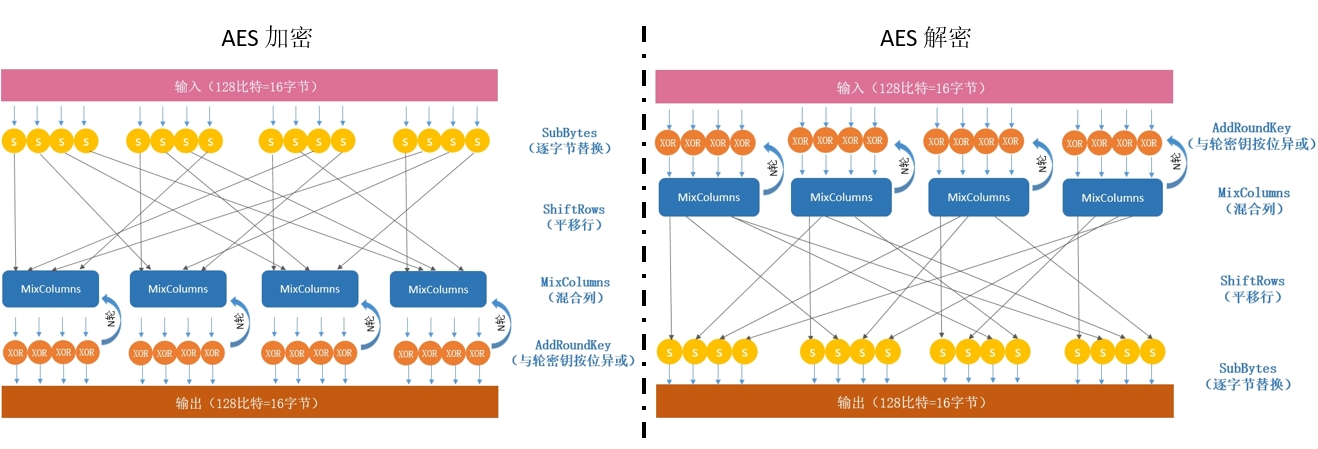

为了保证数据传输的安全性,M-Bus协议支持数据字段的加密。加密过程可以使用预定义的密钥或者通过安全的密钥交换协议协商密钥。数据加密主要使用对称加密算法,例如AES(高级加密标准),以确保数据的机密性和完整性。

加密后,数据字段会在接收端进行解密。解密算法和密钥必须与加密时使用的相同,否则数据无法正确解密。加密和解密过程对用户透明,通信双方通过协商确定加密参数。

2.3 M-Bus帧错误检测与处理

2.3.1 错误检测机制

为了保证通信的可靠性,M-Bus帧采用多种错误检测机制。最常用的是循环冗余检验(CRC)算法,通过计算帧头、数据字段和控制字段的CRC值,并将其放在帧尾的FCS中。接收端重新计算收到的帧的CRC值,并与FCS中的值进行对比,以此来检测数据在传输过程中是否出现错误。

2.3.2 错误处理策略

一旦检测到错误,M-Bus协议规定了一系列错误处理策略。这些策略包括重新请求数据、重发数据帧,或者在严重错误情况下,将设备从网络中移除。错误处理机制的实施保证了通信的稳定性和数据的准确性。

错误处理流程:

- 错误检测:接收端通过FCS验证数据的完整性。

- 错误响应:如果检测到错误,接收端会要求发送端重发数据帧。

- 错误恢复:在多次重发失败后,可能启动更复杂的恢复程序,如重新配置设备或网络。

在本章节中,我们对M-Bus帧格式进行了深入的探讨,从帧结构到数据字段,再到错误检测与处理机制,每一步都为M-Bus协议的高效和安全通信提供了支撑。在下一章,我们将继续深入分析M-Bus加密策略的实践应用,这对于确保数据安全和隐私至关重要。

3. M-Bus加密策略实践

3.1 对称加密算法在M-Bus中的应用

3.1.1 对称加密的原理和优势

对称加密算法是目前广泛应用于数据传输和存储的加密方法,它使用相同的密钥进行数据的加密和解密。这种方法的一个核心优势是它的高效性——对称加密算法通常比非对称加密算法要快得多,因为它们的算法复杂度较低。对于资源有限的M-Bus设备来说,这是一个非常重要的考量因素。

对称加密的主要原理是利用一种算法,通常是一系列的位操作,将明文数据转换为看似随机的密文数据。其安全性依赖于密钥的保密性,即只要密钥不泄露,解密就变得非常困难。对称加密算法可以分为分组密码和流密码,前者如AES(高级加密标准)和DES(数据加密标准),后者如RC4。

3.1.2 实际案例分析:AES在M-Bus中的实现

在M-Bus协议中,AES是一种常见的对称加密算法,它已经被广泛地应用于现代数据安全领域。AES加密操作的基本单位是128位的块,可以使用128、192或256位长度的密钥。

以AES在M-Bus中的应用为例,我们可以分析一个典型的加密和解密流程:

- #include <openssl/aes.h>

- #include <openssl/rand.h>

- void aes_encrypt_decrypt() {

- unsigned char aes_key[16]; // 128-bit AES key

- unsigned char aes_iv[AES_BLOCK_SIZE]; // AES initialization vector

- unsigned char aes_input[AES_BLOCK_SIZE]; // Input data for AES encryption

- unsigned char aes_output[AES_BLOCK_SIZE]; // Output encrypted/decrypted data

- // Generate AES key and IV

- RAND_bytes(aes_key, sizeof(aes_key));

- RAND_bytes(aes_iv, sizeof(aes_iv));

- // Prepare input data

- memcpy(aes_input, "Test data", sizeof(aes_input));

- // Encryption

- AES_KEY aes_enc_key;

- AES_set_encrypt_key(aes_key, 128, &aes_enc_key);

- AES_cbc_encrypt(aes_input, aes_output, sizeof(aes_input), &aes_enc_key, aes_iv, AES_ENCRYPT);

- // Decryption

- AES_KEY aes_dec_key;

- AES_set_decrypt_key(aes_key, 128, &aes_dec_key);

- AES_cbc_encrypt(aes_output, aes_input, sizeof(aes_output), &aes_dec_key, aes_iv, AES_DECRYPT);

- // Verify decryption result

- if (memcmp(aes_input, "Test data", sizeof(aes_input)) == 0) {

- // Data matches, decryption is successful

- }

- }

在上述代码中,我们首先生成了一个随机的AES密钥和初始化向量(IV)。然后,我们准备了需要加密的输入数据,并使用AES_cbc_encrypt函数进行加密。接着,我们使用相同的密钥和IV对加密后的数据进行解密,验证解密结果是否与原始数据一致。

注意,IV在加密过程中是必须的,因为即使对于相同的输入,IV的加入可以保证输出的密文是不同的,这增加了加密过程的随机性和安全性。不过,IV不需要保密,但必须保证每次加密时IV是唯一的。

3.2 非对称加密算法的选择与应用

3.2.1 非对称加密的工作原理

与对称加密不同,非对称加密使用一对密钥,一个公开称为公钥,另一个私有称为私钥。公钥可以公开分享,用于加密数据,而只有对应的私钥能够解密这些数据。这种加密方式的一个重要用途是安全地交换对称密钥。

非对称加密的工作原理建立在数学上的困难问题上,例如大数的因数分解、椭圆曲线上的离散对数等。常见的非对称加密算法有RSA、ECC(椭圆曲线加密)等。RSA算法基于大数分解的难度,而ECC算法基于椭圆曲线离散对数问题。