【Java加密原理详解】:bcprov-jdk15on-1.68中文版教程指南

摘要

Java加密技术是保障数据安全的重要工具,本文系统地概述了Java加密技术的基本概念、核心算法以及实际操作方法。首先,文章介绍了Java加密算法的分类和实现原理,包括对称、非对称加密以及哈希函数算法。随后,文章深入实践操作,讲解了如何在Java环境中进行加密解密、数字签名验证、以及密钥管理和安全传输。本文还探讨了Java加密技术的性能优化、安全性分析以及未来发展趋势,包括后量子加密技术和新兴领域的应用案例。通过企业级加密应用开发和移动端加密技术应用的实战案例分析,本文提供了应用Java加密技术的策略和解决方案。最后,文章回答了在Java加密技术实施过程中可能遇到的疑难问题,提供了集成和测试加密模块的建议,为开发者提供了全面的指导。

关键字

Java加密技术;对称加密;非对称加密;哈希函数;数字签名;密钥管理;性能优化;安全性分析;后量子加密;集成测试

参考资源链接:Bouncy Castle BCprov JDK15on 1.68 中文API文档

1. Java加密技术概述

随着信息技术的飞速发展,数据安全问题变得越来越重要。Java加密技术是确保信息安全的关键工具之一。它涉及到一系列的算法,这些算法可以对数据进行加密和解密处理,保护数据在传输和存储过程中的机密性和完整性。在本章中,我们将简要介绍Java加密技术的基本概念,为后续章节更深入的探讨算法原理、实践操作和高级应用打下坚实的基础。

加密技术是信息安全的基石,不仅在金融、军事和医疗等传统领域发挥着重要作用,同时在云计算、物联网和大数据等新兴技术领域也显得尤为重要。通过本章节的学习,读者将获得对Java加密技术的全面了解,为进一步的学习和应用打下良好基础。

2. Java加密算法详解

2.1 对称加密算法

2.1.1 AES算法原理及实现

高级加密标准(AES)是一种对称密钥加密算法,广泛用于数据的保护。AES能够使用128位、192位或256位密钥,拥有高强度的安全性。其内部结构基于替代-置换网络(Substitution-Permutation Network),通过多轮变换实现数据的加密和解密。

AES加密流程包括以下步骤:

- 密钥扩展:将原始密钥扩展为一个更大的密钥。

- 初始轮:对原始数据进行初始轮处理,包括初始轮密钥加、字节替换、行移位和列混淆。

- 多轮处理:通过多次轮处理(每轮包含四个步骤:轮密钥加、字节替换、行移位和列混淆)来加强数据混淆。

- 最终轮:处理的最后一轮不包含列混淆步骤。

Java实现AES加密的示例代码如下:

- import javax.crypto.Cipher;

- import javax.crypto.KeyGenerator;

- import javax.crypto.SecretKey;

- import javax.crypto.spec.SecretKeySpec;

- public class AesExample {

- public static void main(String[] args) throws Exception {

- String data = "AES加密测试数据";

- String key = "1234567890123456"; // 16字节的AES密钥

- // AES加密

- byte[] encryptedData = aesEncrypt(data.getBytes(), key.getBytes());

- // AES解密

- String decryptedData = new String(aesDecrypt(encryptedData, key.getBytes()));

- System.out.println("原文:" + data);

- System.out.println("加密后:" + new String(encryptedData));

- System.out.println("解密后:" + decryptedData);

- }

- private static byte[] aesEncrypt(byte[] data, byte[] key) throws Exception {

- SecretKey secretKey = new SecretKeySpec(key, "AES");

- Cipher cipher = Cipher.getInstance("AES/ECB/PKCS5Padding");

- cipher.init(Cipher.ENCRYPT_MODE, secretKey);

- return cipher.doFinal(data);

- }

- private static byte[] aesDecrypt(byte[] data, byte[] key) throws Exception {

- SecretKey secretKey = new SecretKeySpec(key, "AES");

- Cipher cipher = Cipher.getInstance("AES/ECB/PKCS5Padding");

- cipher.init(Cipher.DECRYPT_MODE, secretKey);

- return cipher.doFinal(data);

- }

- }

在上述代码中,我们通过KeyGenerator生成AES密钥,使用Cipher类执行加密和解密操作。AES加密使用的模式是ECB(电子密码本),填充方式为PKCS5Padding,确保了数据的完整性和安全性。

2.1.2 DES算法原理及实现

数据加密标准(DES)是一种已经不再被推荐使用的对称加密算法。尽管如此,了解DES算法对于理解对称加密和后续学习其他加密算法都是有益的。DES使用56位的密钥,对64位的数据块进行加密,通过16轮复杂的置换和替代操作来增强数据的安全性。

DES加密流程如下:

- 初始置换:数据块经过一个初始置换表进行初始置换。

- 16轮迭代:每一轮使用不同的子密钥,并分为以下步骤:

- 扩展置换:将32位的输入扩展到48位。

- 与子密钥异或:将扩展后的数据与子密钥进行异或运算。

- S盒替换:通过S盒进行非线性替代。

- P盒置换:置换经过S盒替换的数据。

- 最后,将数据进行最后一次置换。

下面是一个简单的Java实现DES加密的示例代码:

- import javax.crypto.Cipher;

- import javax.crypto.SecretKey;

- import javax.crypto.spec.SecretKeySpec;

- public class DesExample {

- public static void main(String[] args) throws Exception {

- String data = "DES加密测试数据";

- String key = "12345678"; // 8字节的DES密钥

- // DES加密

- byte[] encryptedData = desEncrypt(data.getBytes(), key.getBytes());

- // DES解密

- String decryptedData = new String(desDecrypt(encryptedData, key.getBytes()));

- System.out.println("原文:" + data);

- System.out.println("加密后:" + new String(encryptedData));

- System.out.println("解密后:" + decryptedData);

- }

- private static byte[] desEncrypt(byte[] data, byte[] key) throws Exception {

- SecretKey secretKey = new SecretKeySpec(key, "DES");

- Cipher cipher = Cipher.getInstance("DES/ECB/PKCS5Padding");

- cipher.init(Cipher.ENCRYPT_MODE, secretKey);

- return cipher.doFinal(data);

- }

- private static byte[] desDecrypt(byte[] data, byte[] key) throws Exception {

- SecretKey secretKey = new SecretKeySpec(key, "DES");

- Cipher cipher = Cipher.getInstance("DES/ECB/PKCS5Padding");

- cipher.init(Cipher.DECRYPT_MODE, secretKey);

- return cipher.doFinal(data);

- }

- }

在上述代码中,我们使用了Cipher类,采用DES算法进行加密和解密操作。同样,使用了ECB模式和PKCS5Padding填充方式。需要注意的是,由于DES算法的密钥长度和安全性问题,它已经被AES所取代,在安全性要求较高的场合中不再使用。

2.2 非对称加密算法

2.2.1 RSA算法原理及实现

RSA算法是一种广泛使用的非对称加密算法,基于大数分解难题。RSA算法的安全性基于数学问题的计算复杂性,它使用一对密钥:公钥和私钥。公钥用于加密数据,私钥用于解密数据。公钥可以公开,而私钥必须保密。

RSA加密流程包含以下步骤:

- 选择两个大的质数,p和q。

- 计算它们的乘积n = p * q。n用于确定密钥的长度。

- 计算欧拉函数φ(n) = (p-1) * (q-1)。

- 选择一个小于φ(n)的整数e,使得e与φ(n)互质。

- 计算e对于φ(n)的模逆数,得到d。

- (n, e)作为公钥,(n, d)作为私钥。

RSA加密算法的Java实现示例:

- import java.security.KeyPair;

- import java.security.KeyPairGenerator;

- import java.security.PrivateKey;

- import java.security.PublicKey;

- import javax.crypto.Cipher;

- public class RsaExample {

- public static void main(String[] args) throws Exception {

- // 密钥生成

- KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("RSA");

- keyPairGenerator.initialize(2048);

- KeyPair keyPair = keyPairGenerator.generateKeyPair();

- PublicKey publicKey = keyPair.getPublic();

- PrivateKey privateKey = keyPair.getPrivate();

- String data = "RSA加密测试数据";

- // 使用公钥加密

- byte[] encryptedData = rsaEncrypt(data.getBytes(), publicKey);

- // 使用私钥解密

- String decryptedData = new String(rsaDecrypt(encryptedData, privateKey));

- System.out.println("原文:" + data);

- System.out.println("加密后:" + new String(encryptedData));

- System.out.println("解密后:" + decryptedData);

- }

- private static byte[] rsaEncrypt(byte[] data, PublicKey publicKey) throws Exception {

- Cipher encryptCipher = Cipher.getInstance("RSA");

- encryptCipher.init(Cipher.ENCRYPT_MODE, publicKey);

- return encryptCipher.doFinal(data);

- }

- private static byte[] rsaDecrypt(byte[] data, PrivateKey privateKey) throws Exception {

- Cipher decryptCipher = Cipher.getInstance("RSA");

- decryptCipher.init(Cipher.DECRYPT_MODE, privateKey);

- return decryptCipher.doFinal(data);

- }

- }

在上述代码中,我们利用了KeyPairGenerator类来生成一对RSA密钥,使用Cipher类进行加密和解密操作。在实际应用中,公钥通常用于加密敏感信息,而私钥用于安全地解密信息。由于RSA加密依赖于密钥长度,为保障足够的安全性,建议使用至少2048位的密钥长度。

2.2.2 ECC算法原理及实现

椭圆曲线密码学(ECC)是基于椭圆曲线数学的一种公钥加密技术。与RSA相比,ECC可以在较小的密钥长度下提供相同或更高的安全级别。其核心在于椭圆曲线群上的离散对数问题,是一种已知的困难数学问题。

ECC加密流程涉及以下几个概念:

- 椭圆曲线定义:选定一条椭圆曲线和一个基点G。

- 密钥生成:随机选择一个私钥k,并计算公钥K = k * G。

- 加密过程:随机选择一个随机数r,计算点C1 = r * G,然后使用公钥加密r * K,生成密文。

- 解密过程:私钥持有者可以计算出r = k * C1,然后通过这个值解密密文。

ECC算法实现比较复杂,涉及大量的数学计算,因此在Java中通常使用专门的加密库来实现。以下是一个简化的ECC加密和解密的Java伪代码:

- import java.security.*;

- import java.security.spec.*;

- import javax.crypto.Cipher;

- // ECC加密和解密的伪代码

- public class EcdhExample {

- public static void main(String[] args) throws Exception {

- // 生成ECC密钥对

- KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("EC");

- keyPairGenerator.initialize(256);

- KeyPair keyPair = keyPairGenerator.generateKeyPair();

- PublicKey publicKey = keyPair.getPublic();

- PrivateKey privateKey = keyPair.getPrivate();

- // 假设我们已经有了接收方的公钥

- PublicKey receiverPublicKey = ...;

- // 加密数据

- byte[] encryptedData = eccEncrypt(data.getBytes(), receiverPublicKey);

- // 接收方使用私钥解密

- String decryptedData = new String(eccDecrypt(encryptedData, privateKey));

- System.out.println("原文:" + new String(data.getBytes()));

- System.out.println("加密后:" + new String(encryptedData));

- System.out.println("解密后:" + decryptedData);

- }

- // ECC加密方法

- private static byte[] eccEncrypt(byte[] data, PublicKey publicKey) throws Exception {

- Cipher encryptCipher = Cipher.getInstance("ECDH");

- encryptCipher.init(Cipher.ENCRYPT_MODE, publicKey);

- return encryptCipher.doFinal(data);

- }

- // ECC解密方法

- private static byte[] eccDecrypt(byte[] data, PrivateKey privateKey) throws Exception {

- Cipher decryptCipher = Cipher.getInstance("ECDH");

- decryptCipher.init(Cipher.DECRYPT_MODE, privateKey);

- return decryptCipher.doFinal(data);

- }

- }

在上述代码中,我们利用了KeyPairGenerator生成了ECC密钥对,并且使用了ECDH(椭圆曲线Diffie-Hellman密钥交换算法)来模拟加密和解密过程。虽然ECC的密钥较短,但其安全性依然很高,非常适合用于移动设备等资源受限的环境中。

2.3 哈希函数算法

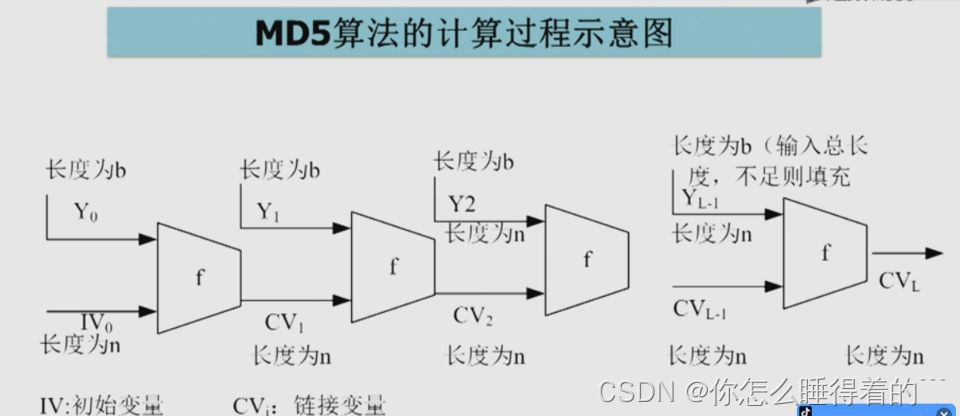

2.3.1 MD5算法原理及实现

MD5是一种广泛使用的哈希算法,它可以将任意长度的数据转换为一个固定长度的哈希值,即通常说的“数字指纹”。MD5可以用于验证数据的完整性和一致性,但它由于安全性问题(例如碰撞攻击)已经在安全领域中逐渐被淘汰。

MD5算法步骤如下:

- 填充消息:将消息长度填充到512位的倍数。

- 初始化MD缓冲区:设置四个32位的缓冲区,分别是A、B、C、D。

- 主循环:进行四轮的处理,每轮16次,总共64次操作。

- 结果输出:将四个缓冲区A、B、C、D的值进行级联,得到最终的MD5哈希值。

下面是一个MD5哈希值生成的Java代码示例:

- import java.security.MessageDigest;

- import java.security.NoSuchAlgorithmException;

- public class Md5Example {

- public static void main(String[] args) throws NoSuchAlgorithmException {

- String data = "MD5哈希测试数据";

- // 获取MD5算法实例

- MessageDigest md = MessageDigest.getInstance("MD5");

- // 计算数据的哈希值

- byte[] digest = md.digest(data.getBytes());

- // 将哈希值转换为十六进制字符串

- StringBuilder sb = new StringBuilder();

- for (byte b : digest) {

- sb.append(String.format("%02x", b));

- }

- System.out.println("原文:" + data);

- System.out.println("MD5哈希值:" + sb.toString());

- }

- }

在上述代码中,我们使用MessageDigest类和getInstance方法获取了MD5算法的实例,并使用digest方法计算了数据的哈希值。然后,我们通过格式化字符串将二进制哈希值转换为十六进制表示形式。

2.3.2 SHA系列算法原理及实现

安全哈希算法(SHA)系列包括SHA-1、SHA-224、SHA-256、SHA-384和SHA-512等。其中,SHA-1已被证明不再安全,而SHA-2和SHA-3系列提供了更高安全级别的哈希函数。

SHA算法步骤基本相似,以SHA-256为例,包括以下步骤:

- 初始化哈希值:SHA-256使用8个32位的常数作为初始哈希值。

- 预处理:将消息填充至448模512。

- 主循环:处理填充后的消息块,每个消息块包含512位。

- 结果输出:将最终的状态值输出,转换为字节序列。

下面是一个SHA-256哈希值生成的Java代码示例:

- impor