WebLogic 12c安全性增强:升级后的安全配置最佳实践

发布时间: 2024-12-25 19:44:55 阅读量: 3 订阅数: 5

WebLogic 12c(12.2.1.2)升级方案

# 摘要

本文全面概述了WebLogic 12c的安全性特点、架构组件以及安全配置的实践方法。通过对WebLogic 12c的安全架构解析,包括认证与授权机制、加密与密钥管理、以及最小权限原则等,本文揭示了WebLogic 12c如何保障企业级应用的安全性。同时,本文深入探讨了安全威胁的防范策略和高级安全功能,如单点登录(SSO)和SSL配置,强调了在保证性能的同时进行安全配置优化的必要性。文章还涵盖了安全合规、审计和策略更新的重要性,旨在为IT安全专业人士提供一个实用的指南。

# 关键字

WebLogic 12c;安全性;认证与授权;加密;安全配置;单点登录(SSO);SSL配置;合规性审计

参考资源链接:[WebLogic 12c升级指南:从8.1升级到12.2.1.3](https://wenku.csdn.net/doc/6412b6f2be7fbd1778d488b6?spm=1055.2635.3001.10343)

# 1. WebLogic 12c安全性概述

WebLogic Server 12c是Oracle公司推出的一款功能强大的企业级中间件,广泛用于构建、部署和管理大型分布式Java EE应用程序。在网络安全威胁日益严重的今天,确保WebLogic 12c环境的安全性是每个开发和运维团队不可回避的议题。本章将概述WebLogic 12c的安全性,包括基本概念、安全关键领域以及如何为读者建立安全基础。

## 1.1 安全基础与挑战

在WebLogic 12c中,安全性是一个多层面的概念,涵盖了从网络传输、身份验证、授权、审计到安全通信等多个方面。随着云计算、移动技术的普及和大数据的兴起,WebLogic 12c所面临的安全挑战也在不断增加。数据泄露、非法访问和恶意攻击成为企业不容忽视的安全威胁。

## 1.2 安全性的关键要素

为了维护WebLogic 12c环境的安全,关键要素包括但不限于:

- **数据的加密处理**:确保敏感数据在存储和传输过程中不被未授权的个体窃取。

- **身份验证和授权机制**:确定用户身份的真实性和访问控制的有效性。

- **安全审计和日志记录**:跟踪用户活动,为可能出现的安全事件提供可追责的记录。

## 1.3 安全性与业务连续性

安全性和业务连续性紧密相关。一方面,一个安全的WebLogic 12c环境能够确保业务流程不被中断;另一方面,合理的安全性措施有助于提高整个系统的稳定性和可靠性,从而促进业务发展。因此,了解并妥善管理WebLogic 12c的安全性对于任何使用此平台的企业来说都是至关重要的。

在接下来的章节中,我们将详细探讨WebLogic 12c的安全架构,并逐步深入到安全配置实践和高级功能中,帮助读者全面掌握保障WebLogic 12c平台安全的方法。

# 2. WebLogic 12c安全架构解析

### 2.1 安全架构组件和功能

WebLogic 12c的安全架构是围绕着确保应用服务器的安全性设计的,它包含了一系列的组件和功能,以实现对应用和数据的保护。在这一部分,我们会探讨其中的核心组件以及它们的功能。

#### 2.1.1 认证与授权机制

认证(Authentication)是验证用户身份的过程,而授权(Authorization)则是确定已认证用户能够访问哪些资源的过程。WebLogic通过以下机制支持这两种安全功能:

- **身份验证提供者(Authenticators)**: 这些组件负责对用户进行身份验证。WebLogic支持多种身份验证方法,如基本认证、表单认证、单点登录等。

- **授权提供者(Authorizers)**: 在用户通过身份验证后,授权提供者决定用户对受保护资源的访问权限。

- **凭证映射(Credential Mapping)**: 将外部身份验证凭证映射到内部用户账户。

代码示例和逻辑分析:

```java

// 示例:Java代码,展示WebLogic中的一个简单认证流程。

public class WebLogicAuthExample {

@RolesAllowed("user")

public void securedMethod() {

// 只有角色为"user"的用户能够访问此方法

}

}

```

在上面的代码示例中,使用了`@RolesAllowed`注解来定义方法级别的授权。只有拥有"user"角色的用户才能访问`securedMethod`方法。

#### 2.1.2 加密与密钥管理

WebLogic提供集成的加密服务来保护敏感数据和通信,密钥管理是其中的关键组成部分。它支持多种加密算法和密钥管理选项:

- **Java加密扩展(JCE)**: 提供加密算法,如AES、DES等。

- **Java密钥库(JKS)**: 存储密钥和证书的标准格式。

- **WebLogic密钥库(WLKS)**: 用于存储WebLogic使用密钥和证书的专有格式。

### 2.2 安全配置的原则与目标

为确保WebLogic 12c的安全配置遵循最佳实践,需要对一些基本原则和目标有所了解。这将帮助IT管理员构建一个强健和安全的环境。

#### 2.2.1 最小权限原则

最小权限原则确保用户和程序只拥有完成其任务所必需的权限。在WebLogic中,这意味着:

- **角色和权限的精细管理**:系统管理员应创建最小权限角色,并严格分配权限,避免过度授权。

- **细粒度的访问控制**: 应用部署时,对特定资源的访问权限应根据实际业务需求来设定。

### 2.3 安全威胁与防范

WebLogic 12c服务器面临的安全威胁多种多样,了解它们及相应的防范措施对于维护服务器安全至关重要。

#### 2.3.1 常见WebLogic安全威胁

WebLogic服务器可能面临的安全威胁包括:

- **SQL注入**: 攻击者通过Web应用程序输入恶意SQL语句。

- **跨站脚本攻击(XSS)**: 攻击者注入恶意脚本,窃取用户信息等。

- **服务拒绝攻击(DoS/DDoS)**: 通过超载服务器,使合法用户无法访问服务。

#### 2.3.2 安全策略和防范措施

为防止上述威胁,WebLogic提供了一系列安全措施:

- **输入验证**: 确保所有输入数据均经过验证和清洗,以防止注入攻击。

- **输出编码**: 在输出数据时,应使用适当的编码来防止XSS。

- **限制和监控服务请求**: 通过设置安全策略和阈值来监控和限制异常请求,减轻DoS攻击的影响。

以上内容为我们深入剖析了WebLogic 12c安全架构的关键组件和功能,并探讨了安全配置的核心原则和目标以及威胁防范策略。接下来,我们将进入具体的安全配置实践操作,以增强WebLogic服务器的安全防护能力。

# 3. WebLogic 12c安全配置实践

在企业级应用服务器的运营中,WebLogic 12c提供了复杂的配置选项来实现安全性。本章将深入探讨如何在WebLogic 12c中配置安全域和安全提供者,管理用户和角色,以及设置审计与日志管理。

## 3.1 安全域和安全提供者的配置

### 3.1.1 定义安全域

在WebLogic 12c中,安全域是安全策略和设置的逻辑分组,它包括用于身份验证、授权和审计的服务器配置。定义安全域是确保WebLogic应用程序安全性的基础步骤。安全域可由以下几部分组成:

- **身份验证提供者**:确定用户如何进行身份验证。

- **授权提供者**:决定用户是否有权执行特定的操作。

- **审计提供者**:跟踪和记录安全事件。

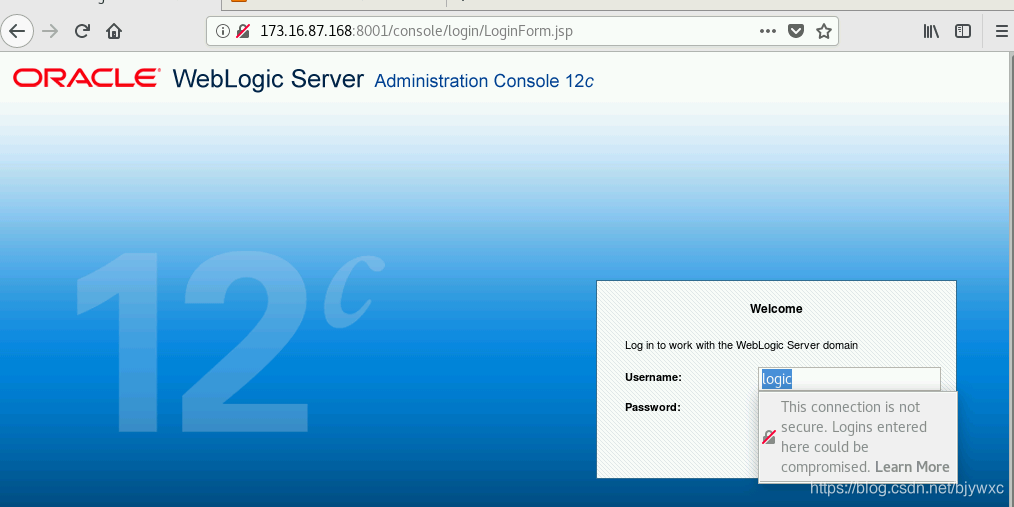

要创建或编辑安全域,可以使用WebLogic的管理控制台:

1. 登录WebLogic管理控制台。

2. 选择“安全”下的“安全域”。

3. 点击“新建”,填写安全域名称及选择相应的提供者模板。

### 3.1.2 安全提供者的使用和配置

安全提供者包括身份验证、授权、审计和凭证映射提供者。以下是配置提供者的步骤:

1. 在管理控制台中选择“安全”下的“提供者”。

2. 点击“新建”并选择合适的提供者类型。

3. 按照指示填写相关配置参数。

例如,配置一个基于文件的认证提供者:

```xml

<authentication-provider>

<provider-class>weblogic.security.providers.authentication.FileBasedAuthenticationProvider</provider-class>

<parameter>

<name>FileName</name>

<value>userpass.properties</value>

</parameter>

</authentication-provider>

```

在这个例子中,`FileName` 参数指定了用户凭证文件的位置和名称。这个文件包含了用于身份验证的用户名和密码。

## 3.2 用户与角色管理

### 3.2.1 用户账户的创建与管理

WebLogic 12c允许管理员创建和管理用户账户,以下是如何进行用户创建与管理的步骤:

1. 在管理控制台中选择“安全”下的“用户和组”。

2. 点击“新建”来添加新用户。

3. 输入用户详细信息并为用户分配到相应的角色。

例如,创建一个新用户的XML配置:

```xml

<user>

<name>user1</name>

<description>User1's description.</description>

<password>[密码]</password>

<groups>Administrators</groups>

</user>

```

### 3.2.2 角色和权限分配

角色是用于将用户分组的逻辑集合,以简化

0

0