Linux高级网络功能:深入探讨IPsec与OpenVPN配置,保障网络安全

1. Linux网络功能概述

Linux操作系统以其强大的网络功能而闻名,提供了从基础网络配置到高级网络服务的广泛支持。网络功能的覆盖范围从简单的包转发到复杂的网络协议实现和安全机制。在深入探讨特定技术如IPsec和OpenVPN之前,本章将介绍Linux中网络功能的基础知识,帮助读者建立必要的网络概念框架。

1.1 Linux网络功能简介

Linux网络功能的核心部分包括网络接口、路由、防火墙以及网络诊断工具。每个部分都至关重要,并且它们共同工作,确保网络通信的顺畅和安全。网络接口负责物理或虚拟设备的数据传输;路由用于确定数据包如何在网络中传输;防火墙管理进出网络的流量;而网络诊断工具则帮助用户监控和调试网络问题。

1.2 Linux网络栈与协议

Linux的网络栈基于TCP/IP模型,该模型包括多个层次,每个层次都执行不同的网络功能。从物理层到应用层,Linux支持各种标准网络协议,如IP、TCP、UDP、ICMP和许多其他的高层协议。这使得Linux可以在各种网络环境中工作,从简单的家庭网络到复杂的全球企业网络。

1.3 网络配置与管理

管理Linux网络配置通常涉及编辑配置文件和使用命令行工具。常见的配置文件包括/etc/network/interfaces和/etc/sysconfig/network-scripts/目录中的文件。而命令行工具如ifconfig、ip、nmcli(NetworkManager命令行界面)则用于激活和禁用接口,更改IP地址,配置路由和防火墙规则等。

Linux还引入了systemd-networkd作为现代的网络管理服务,它提供了更简洁的网络配置和管理方式,支持以systemd unit文件的形式进行网络配置。这些工具和机制允许IT专业人员灵活地构建和维护复杂网络环境。

在这个基础上,我们接下来将深入探讨特定的网络安全技术IPsec,以及在Linux系统中如何进行配置和管理。

2. 理解IPsec协议及其配置

2.1 IPsec协议基础

2.1.1 IPsec的作用与优势

IPsec(Internet Protocol Security)是一种网络协议套件,用于在IP网络中提供认证、完整性保护和数据加密。它主要用于确保网络通信的安全性,能够防御常见的网络攻击,如重放攻击、中间人攻击等。

IPsec的出现解决了传统网络通信中存在的安全问题,比如数据包在传输过程中可能被截获和篡改,通信双方的身份无法得到验证等。使用IPsec可以保障数据的机密性、完整性和认证性。

IPsec通过封装在IP层的方式,提供了以下优势:

- 端到端安全:通信双方可以确保数据包在传输过程中的安全。

- 多平台兼容:IPsec作为标准协议,支持跨平台的网络通信安全。

- 灵活性:可以配置不同的加密算法和认证机制,以适应不同的安全需求。

- 可扩展性:网络架构的扩展不会影响到IPsec的部署。

2.1.2 IPsec的工作原理

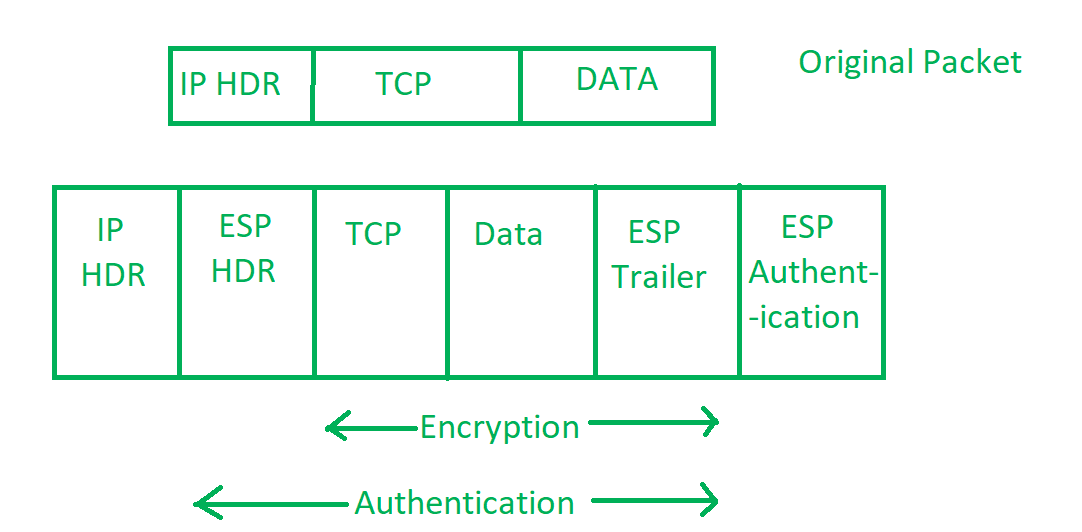

IPsec基于两个主要协议来实现其功能:认证头部(AH)和封装安全载荷(ESP)。

AH提供数据的完整性和认证,但不提供加密功能,适用于某些只需验证和完整性的场景。ESP则提供了更全面的保护,包括数据加密、认证和完整性校验。

IPsec的工作模式分为两种:

- 传输模式:IPsec只对上层数据进行保护,而IP头部不加密。

- 隧道模式:整个IP数据包包括头部都被加密,然后封装在一个新的IP头部内。

此外,IPsec还使用了密钥交换协议(如IKE - Internet Key Exchange)来建立和维护密钥。密钥的交换和管理是确保IPsec通信安全的关键环节。

2.2 IPsec在Linux中的配置实践

2.2.1 安装和配置IPsec工具

在Linux系统中,IPsec的配置和管理通常使用StrongSwan或Libreswan等工具包来实现。以StrongSwan为例,以下是安装和基本配置的步骤。

首先,通过包管理器安装StrongSwan:

- # 对于Debian/Ubuntu系统

- sudo apt-get install strongswan

- # 对于Red Hat/CentOS系统

- sudo yum install strongswan

安装完成后,需要配置IPsec的主配置文件/etc/strongswan.conf,以及IPsec与IKE策略相关的配置文件/etc/ipsec.conf。

这里是一个简单的ipsec.conf配置示例:

- config setup

- charondebug="ike 1, knl 1, cfg 0"

- conn %default

- left=%defaultroute

- leftauth=psk

- rightauth=psk

- right=%any

- ike=aes128-sha1-modp2048!

- esp=aes128-sha1!

- conn my-connection

- rightsubnet=vpngroup/%priv

在这个例子中,我们配置了一个名为my-connection的连接,其中包含了IKE和ESP的加密算法。同时定义了预共享密钥(PSK)认证方式,以及允许对方主机连接的子网。

2.2.2 创建和管理IPsec策略

创建IPsec策略通常涉及定义连接的参数,包括本地和远程端点的地址、使用的密钥、认证方法等。

在StrongSwan中,可以通过ipsec.conf中的conn指令来定义具体的连接策略。此外,还可以通过ipsec up down指令在命令行手动启动或关闭连接。

管理IPsec策略还包括监控和维护操作,比如检查IPsec策略的状态,确认所有的连接是否成功建立:

- sudo ipsec status

2.2.3 高级配置选项

IPsec配置的灵活性允许管理员根据具体需求调整各种高级选项。例如,可以配置NAT遍历、DOS攻击防护、动态IP地址支持等。

一些高级配置项可能包括:

- 使用X.509证书进行认证替代PSK

- 设置多级认证机制,例如EAP认证

- 使用虚拟IP地址,为远程用户提供网络访问

- 配置防火墙标记来允许IPsec数据包的传输

下面是一个配置X.509证书认证的ipsec.conf示例:

- conn %default

- leftcert=serverCert.pem

- leftsendcert=always

- conn my-cert-connection

- right=%any

- rightauth=rsasig

- auto=add

在这个配置中,本地端使用证书进行认证,并且总是发送本地证书给远程端。auto=add指令指示StrongSwan自动地添加这个连接。

2.3 IPsec故障排除与性能优化

2.3.1 常见配置问题的诊断

在IPsec配置和使用过程中,可能会遇到多种问题。常见的问题包括策略配置错误、密钥不匹配、NAT问题导致的连接失败等。

诊断这些问题通常需要检查日志文件(例如StrongSwan的日志文件位于/var/log/strongswan.log)、运行诊断命令、确认IPsec服务状态等。

一个常见的诊断命令是:

- sudo ipsec up my-connection

如果IPsec连接失败,StrongSwan会记录相关的错误信息到日志文件中。通过分析这些信息,可以找到问题所在并进行相应的修正。

2.3.2 IPsec的性能评估与调整

IPsec的性能受多个因素影响,包括加密算法、硬件能力、连接的持续时间等。评估IPsec性能通常涉及测量加密/解密速度、连接建立时间和数据传输速率。

为了优化IPsec性能,可以尝试以下步骤:

- 使用更快的加密算法,如AES-GCM。

- 确保服务器有足够的计算能力来处理加密和认证操作。

- 对于高流量的环境,考虑使用硬件加密设备,如加密加速卡或专门的VPN设备。

- 定期评估系统资源的使用情况,避免内存和CPU过度使用。

性能优化是一个持续的过程,需要根据实际使用情况和网络环境的变化进行调整。通过合理的配置和硬件升级,可以有效地提高IPsec的性能,满足业务的需求。

3. OpenVPN的原理与部署

3.1 OpenVPN技术介绍

3.1.1 OpenVPN的优势与应用场景

OpenVPN是一种开源的虚拟私人网络(VPN)解决方案,它通过使用高级加密标准和灵活的认证方式,在保证数据传输安全的同时提供了出色的性能。OpenVPN的主要优势包括:

- 跨平台兼容性:OpenVPN客户端支持多种操作系统,包括Windows、Linux、macOS等,这使得它成为部署VPN的首选。

- 加密强度高:它支持多种加密协议,如AES、DES和Blowfish,用户可根据需求选择合适的加密算法来确保数据安全。

- 灵活性:OpenVPN能够在多数网络配置中正常工作,无论是NAT穿透还是动态IP,都可以轻松应对。

- 开源:由于其开源特性,用户可以自行检查和修改源代码,从而增加了使用的透明度和灵活性。

- 扩展性强:OpenVPN支持通过各种插件进行扩展,以满足特定的网络需求。

OpenVPN适用于多种场景,包括: