【隐式授权模式】:Facebook OAuth2.0的利与弊分析

OAuth 2.0授权框架.pdf

摘要

随着互联网技术的发展,OAuth2.0隐式授权模式在Web和移动应用中得到了广泛应用。本文首先概述了OAuth2.0隐式授权模式的基本概念,探讨了其理论基础,包括核心概念和工作原理,并将其与授权码模式进行了对比分析。在此基础上,本文进一步探讨了隐式授权模式在实践中的优势,如快速登录和用户体验提升,同时也分析了其潜在的安全风险及最佳实践。针对隐式授权模式存在的问题,本文提出相应的应对策略,并探讨了替代方案。最后,文章展望了隐式授权模式的未来发展趋势,分析了行业规范和移动与Web技术进步对授权模式的影响,以及未来的创新和变革可能性。

关键字

Facebook OAuth2.0;隐式授权模式;授权码模式;用户体验;安全性;应对策略

参考资源链接:Facebook OAuth2.0 API快速接入指南

1. Facebook OAuth2.0隐式授权模式概述

1.1 OAuth2.0隐式授权模式简介

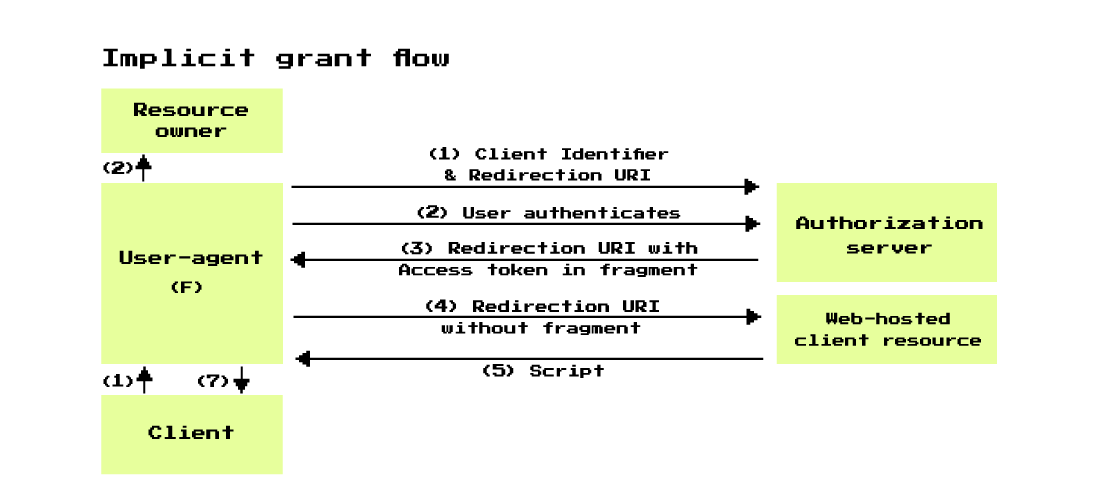

OAuth 2.0 是一个广泛使用的授权框架,它允第三方应用通过用户代理(如浏览器)获得有限的访问权限。隐式授权模式是OAuth 2.0中的一种授权方式,它的设计目的是简化移动设备和Web浏览器中的用户体验,允许用户代理直接接收访问令牌,无需服务器端交换。这种模式特别适用于那些不支持客户端存储访问令牌的客户端应用程序,例如纯JavaScript或移动应用。

1.2 为何选择隐式授权模式

Facebook采用OAuth 2.0隐式授权模式,主要是因为它可以提供一个简洁、流畅的用户体验。当用户尝试访问服务时,应用可以立即引导用户进行授权,而无需通过后端服务器进行繁琐的令牌交换流程。此外,对于没有服务器端组件的应用,如单页应用(SPA),它提供了一个实际的解决方案。

1.3 隐式授权模式的使用前提

在使用隐式授权模式之前,开发者应意识到该模式下令牌会在客户端暴露,因而存在安全性风险。特别是当应用需要在公共或不安全的网络环境下运行时,这些风险更为显著。因此,隐式授权模式主要适用于令牌生命周期短且安全性要求相对较低的应用场景。开发者需要谨慎评估,并确保通过其他安全措施来弥补潜在的安全缺口。

2. OAuth2.0隐式授权模式的理论基础

2.1 OAuth2.0协议的核心概念

2.1.1 授权码、访问令牌与刷新令牌

OAuth2.0协议中定义了几种不同的令牌,它们在授权流程中扮演着不同的角色。

-

授权码(Authorization Code):客户端首先从授权服务器获取授权码,然后用它来交换访问令牌和刷新令牌。授权码是短暂存在的,通常在客户端与授权服务器之间的单次交换过程中使用。

-

访问令牌(Access Token):用于访问受保护资源的凭证。客户端需要使用访问令牌向资源服务器请求用户数据。这些令牌是短期的,并且通常包含有时间限制。

-

刷新令牌(Refresh Token):当访问令牌过期时,客户端可以使用刷新令牌来获取新的访问令牌。刷新令牌通常有更长的有效期,且在使用时不会频繁变化。

2.1.2 授权流程与安全特性

OAuth2.0的授权流程涉及四个主要角色:资源所有者(用户)、客户端(应用程序)、资源服务器和授权服务器。资源所有者对受保护的资源授权后,授权服务器向客户端颁发令牌。安全特性包括确保令牌传输的安全性,以及令牌的有效性和权限验证。

2.2 隐式授权模式的工作原理

2.2.1 浏览器端直接获取访问令牌

隐式授权模式允许浏览器端应用程序直接从授权服务器获取访问令牌。这一模式下,授权服务器将令牌直接发送到客户端的重定向URI,而无需通过客户端服务器的中间步骤。这简化了授权流程,但同时也带来了安全上的挑战。

- // 示例的重定向URI响应

- {

- "access_token": "2YotnFZFEjr1zCsicMWpAA",

- "token_type": "bearer",

- "expires_in": 3600,

- "refresh_token": "tGzv3JOkF0XG5Qx2TlKWIA",

- "example_parameter": "example_value"

- }

2.2.2 隐式授权的使用场景分析

隐式授权模式适合那些运行在浏览器端的JavaScript应用程序,例如单页应用(SPA)。由于客户端的源代码对用户可见,因此不使用刷新令牌,以避免泄露敏感信息。

2.3 授权模式的对比分析

2.3.1 隐式授权与授权码模式的对比

授权码模式和隐式授权模式各有优劣。隐式模式流程更简单,但安全性较低,因为它不涉及客户端和授权服务器之间的后端交互。相反,授权码模式需要这样的交互,为令牌的传输提供了额外的安全层。

2.3.2 各授权模式的安全性考量

不同授权模式的安全性考量主要集中在令牌的安全传输、权限限制和令牌的有效期。隐式模式需要开发者采取额外措施来保护令牌,如令牌加密和跨域请求限制,而授权码模式通过服务器间的交互提供了更强的安全保障。

以上是第二章的内容,详细介绍了OAuth2.0隐式授权模式的基础理论,包括其核心概念、工作原理、以及与其他授权模式的对比分析。本章内容为后续章节,特别是第三章中关于隐式授权模式在实践中的优势和安全性探讨,提供了必要的理论支撑。

3. 隐式授权模式的实践优势

3.1 快速登录与用户体验提升

3.1.1 用户无需跳转授权页面的便捷性

隐式授权模式最大的优势之一是其对用户体验的显著提升。传统上,在授权码模式下,用户需要经历一个跳转至授权服务器,输入凭证,再被重定向回客户端的过程。这一过程可能会让用户觉得繁琐且容易出错。而隐式授权模式允许用户在不离开当前页面的情况下完成认证和授权。这种方式对那些需要快速集成第三方登录功能的Web应用和服务特别有吸引力,尤其是在移动设备上,用户对流畅体验的期望更高。

这种无需跳转的授权方式简化了整个流程,减少了用户可能因为跳转过程中的中断或误操作而流失的风险。用户只需点击一个登录按钮,然后在弹出的登录窗口中输入凭证或者直接使用已登录的社交媒体账号,即可完成认证。之后,应用可以立即使用从OAuth服务提供商处获得的访问令牌来访问用户的个人信息或执行其它受保护的操作。这样的用户体验不仅流畅而且直观,极大地提高了用户满意度。

3.1.2 移动端应用的单点登录优势

移动端设备的普及使得单点登录(SSO)变得越来越重要。隐式授权模式在这种场景下提供了一个出色的解决方案,因为它允许用户使用同一个OAuth服务提供商来登录多个应用。单点登录意味着用户仅需要进行一次身份验证就可以访问多个相关联的服务,这在操作流程上为用户提供了极大的便利。

例如,用户在Facebook上登录后,可以使用同一认证信息直接访问Facebook上的各种第三方应用。这种模式减少了用户需要记忆的密码数量,也减少了重新输入凭证的频率。在移动设备上,这种优势尤为突出,因为输入凭证通常比在桌面设备上更困难和耗时。此外,对于移动应用开发者来说,实现单点登录不仅可以提升用户满意度,还能够简化登录和注册的流程,降低用户流失率。

开发者需要在自己的应用中集成OAuth服务提供商的SDK,并且配置好对应的OAuth2.0设置,以便让用户能够无缝地登录到自己的服务中。例如,在iOS开发中,可以使用Facebook SDK来实现对Facebook登录的支持。这意味着在应用中加入一个“用Facebook登录”的按钮,并通过SDK提供的接口来处理认证和授权。

代码中使用了Facebook SDK提供的LoginManager类来进行单点登录的操作。当用户点击登录按钮时,会弹出Facebook登录窗口,用户可以输入凭证进行登录。登录成功后,可以处理后续逻辑,例如使用用户的Facebook ID来获取访问令牌。这种集成方式为开发者提供了一个相对简单但效果显著的方法来提升用户体验。

3.2 开发实践中的应用案例

3.2.1 第三方Web应用的集成实践

在Web应用开发中,隐式授权模式被广泛用来集成第三方服务,例如社交媒体登录、在线支付、第三方数据分析等。这种模式允许Web应用通过简洁的界面直接与OAuth服务提供商对话,并获取授权令牌。开发者可以利用这些令牌来访问用户信息、代表用户执行操作或进行数据同步。

在进行第三方Web应用的集成时,一个重要的步骤是设置一个合适的回调地址。这是用户在授权完成后会被重定向回应用的地址,并且会附带一个访问令牌。开发者需要在这个回调地址上设置相应的处理逻辑,以接收并存储访问令牌,然后用它来访问受保护的资源。

- // 示例代码:使用OAuth2.0隐式授权模式在Web应用中集成第三方登录

- // 假设这是第三方服务的登录页面URL,其中包含必要的客户端ID和回调地址参数

- var loginUrl = `https://example-oauth-service.com/oa