用户权限管理:FCSB1224W000中权限控制的最佳实践

发布时间: 2024-12-13 15:41:10 阅读量: 8 订阅数: 11

参考资源链接:[三菱CNC通信软件FCSB1224W000:数据采集与接口开发指南](https://wenku.csdn.net/doc/62a450g0a1?spm=1055.2635.3001.10343)

# 1. 用户权限管理的基本概念

用户权限管理是保障信息系统安全的核心组件,涉及对用户访问系统资源的控制,确保只有授权的用户才能执行其被允许的操作。在本质上,它是网络安全和信息保密的基础。有效的权限管理能够减少安全事件的发生,比如未授权访问、数据泄露或恶意软件的入侵。

权限管理的范围通常包括用户身份的验证、授权、审计和监控等环节。身份验证是指确认用户身份的过程,而授权则是给予用户特定权限的过程。审计则是对用户操作进行记录和分析,用以追踪用户行为,监控则是实时跟踪用户活动以发现异常行为。

理解用户权限管理的基本概念是构建有效权限控制系统的先决条件。这不仅仅涉及技术层面的实施,还包括制定合理的安全策略和最佳实践来应对不断变化的安全威胁。随着技术的进步,用户权限管理方法也在持续进化,以适应新一代的IT架构和业务模式。

# 2. FCSB1224W000系统的权限控制架构

## 2.1 权限控制模型概述

### 2.1.1 FCSB1224W000的权限控制理念

FCSB1224W000系统作为一款先进的权限管理解决方案,其核心理念是实现细粒度的权限控制,确保数据安全与合规性。它通过模块化的设计,将权限控制细分为多个层面,为不同的业务需求和安全策略提供灵活的控制机制。在实际部署中,FCSB1224W000系统通过统一的界面与API,可以轻松集成到现有的IT基础设施中,提供无间断的安全服务。

### 2.1.2 权限的分类与层级

在FCSB1224W000系统中,权限被分类为不同的层级,从最基础的读取(Read)、写入(Write)、修改(Modify)到更高级的执行(Execute)、管理(Administer)等。这些权限不仅可以赋予给单个用户,还可以分配给用户组,甚至是角色。层级化的设计允许系统管理员根据职责不同,分配相应级别的权限,确保组织内部的安全性和灵活性。

## 2.2 权限分配机制

### 2.2.1 用户和角色管理

在FCSB1224W000系统中,用户和角色管理是权限分配的基础。用户是指直接与系统交互的个体,而角色是根据用户的职责定义的一组权限集合。系统管理员可以将角色分配给用户,通过这种方式,用户继承了角色所附带的所有权限。用户也可以拥有多个角色,形成复合的权限集。

### 2.2.2 权限分配原则和流程

分配权限的基本原则是“最小权限原则”,即用户或角色只能获得其执行职责所必需的权限。FCSB1224W000系统提供了一个流程化的权限分配界面,通过简单的拖放操作即可完成权限的分配。系统管理员还可以设置权限过期时间,以及对权限变更进行审计跟踪,从而保证权限分配的安全性和透明度。

```mermaid

graph TD

A[开始权限分配] --> B[识别用户或角色]

B --> C[确定必需的权限]

C --> D[执行权限分配]

D --> E[设置权限过期与审计]

```

## 2.3 访问控制策略

### 2.3.1 访问控制列表(ACL)的实现

访问控制列表(ACL)是FCSB1224W000系统中用于控制单个用户或用户组对特定资源访问权限的一种机制。在ACL中,系统管理员可以精确到每一个文件或目录设置权限。以下是一个简单的ACL配置示例:

```plaintext

# File: /etc/fcsb1224w000/acl.conf

# This is an example of ACL for a folder named "Reports"

user:appuser:rw

group:accountants:r

```

在这个配置中,`appuser` 用户可以读写(`rw`)`Reports` 文件夹,而`accountants` 组可以只读(`r`)访问该文件夹。

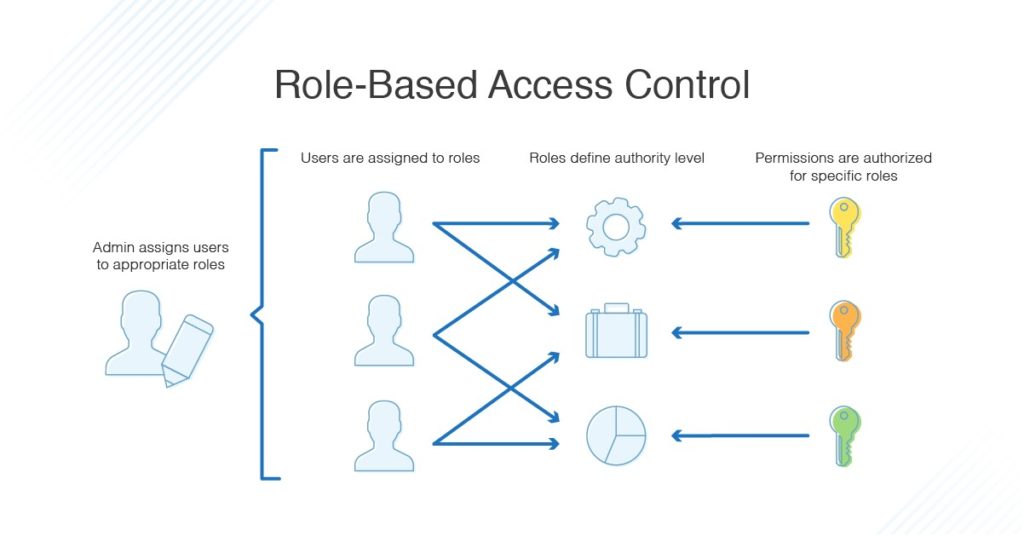

### 2.3.2 基于角色的访问控制(RBAC)

基于角色的访问控制(RBAC)允许系统管理员创建基于角色的权限分配策略,角色可以是“管理员”、“审计员”或“开发者”等。这些角色与预定义的权限集相关联,当用户被赋予特定角色时,他们自动获得这些权限。RBAC极大地简化了权限管理,尤其是当组织拥有大量用户和复杂的安全需求时。以下是RBAC的一个使用场景代码块:

```mermaid

graph LR

A[角色定义] -->|包含权限集| B(管理员)

A -->|包含权限集| C(审计员)

A -->|包含权限集| D(开发者)

E[用户] -->|分配角色| B

E -->|分配角色| C

E -->|分配角色| D

```

通过上述内容,我们逐步了解了FCSB1224W000系统的权限控制架构,从权限控制的理念和分类到分配机制以及访问控制策略的实现。在接下来的章节中,我们将深入探讨FCSB1224W000权限控制的实践应用,以及高级权限管理技术和案例分析。

# 3. FCSB1224W000权限控制的实践应用

## 3.1 用户身份验证与授权

### 3.1.1 身份认证方法

身份验证是确定用户身份的过程,它是权限控制的基础。在FCSB1224W000系统中,支持多种身份验证方法来确保安全性。最基础的是用户名和密码的组合,它要求用户输入正确的凭证组合以访问系统资源。为了进一步增强安全性,系统还提供了多因素认证(MFA),其中包括一次性密码(OTP)、手机短信验证码、电子邮件验证等。此外,FCSB1224W000系统支持生物识别技术,例如指纹识别和面部识别

0

0