VB6 SHA-256加密实战:从基础到高级,安全编程技巧

发布时间: 2024-12-29 16:35:33 阅读量: 4 订阅数: 4

# 摘要

本文详细探讨了在VB6环境下实现SHA-256加密的基础知识、理论细节、以及实际应用技巧。首先介绍了SHA-256加密算法的基本概念和作用,并深入解释了其工作原理和关键的技术细节,如数据处理、哈希计算和结果验证。随后,文章重点阐述了在VB6中集成和使用SHA-256加密的方法,包括环境搭建、函数调用和编码实践。此外,本文还提供了一系列实战技巧,覆盖了安全编程、常见问题解决方案,以及高级应用,如整合其他加密技术和数字签名。通过案例分析与实战演练,本文展示了如何为VB6应用程序构建完整的加密解决方案,并评估其性能和安全性。本研究旨在为VB6开发者提供一套全面的指导,帮助他们提高数据保护的水平。

# 关键字

SHA-256加密;VB6实现;数据保护;安全编程;案例分析;加密技术

参考资源链接:[VB6实现SHA256哈希函数:高效调用代码示例](https://wenku.csdn.net/doc/4p24k4tcih?spm=1055.2635.3001.10343)

# 1. VB6 SHA-256加密基础

## 1.1 SHA-256加密简介

SHA-256加密是一种广泛应用于各种软件系统的安全技术。它通过特定算法对输入的数据进行处理,生成一个固定长度的哈希值。由于哈希值是不可逆的,这使得SHA-256成为保护数据安全的重要工具。接下来的章节会详细讨论SHA-256的工作原理,以及在VB6环境中的实现方式。

## 1.2 加密技术的重要性

在IT行业,数据泄露和未授权访问是常见的安全威胁。为防止这些风险,开发者需要使用加密技术来保证数据的机密性和完整性。SHA-256因其较高的安全性能和广泛的兼容性,被许多行业标准和安全协议所采用。

## 1.3 VB6中的SHA-256加密

虽然VB6是一个较老的开发环境,但在某些遗留系统中仍需对其进行数据保护。本章将介绍如何在VB6中实现SHA-256加密,覆盖从理论基础到实际编码的各个方面。这将为接下来章节中更复杂的应用打下坚实的基础。

以上是第一章的内容概要,介绍了SHA-256的基本概念、其在IT行业中的重要性以及在VB6环境中的应用场景。接下来章节将详细讲解SHA-256的理论和VB6中的具体实现。

# 2. SHA-256加密理论详解

## 2.1 SHA-256算法概述

### 2.1.1 消息摘要的概念和作用

消息摘要是一种信息的摘要表示,它通常是从数据(如文本文件、消息、密码等)中计算出的固定长度的字符串,目的是为了保证信息的完整性和一致性。在加密和安全领域中,消息摘要起着至关重要的作用。它可以用来验证数据的完整性,确保数据在传输或存储过程中未被篡改。

SHA-256算法是一种广泛使用的哈希算法,属于SHA-2(安全哈希算法2)家族的一员。该算法能够为任意长度的数据生成一个256位(即32字节)的哈希值,通常表示为一个64位的十六进制字符串。SHA-256生成的哈希值具有唯一性,即使是很小的数据变化也会导致哈希值的巨大变化,这种特性被称为雪崩效应。

### 2.1.2 SHA-256算法的工作原理

SHA-256算法工作原理涉及到消息的预处理、迭代压缩函数的运用以及最终输出哈希值。消息首先会被填充并划分成512位的数据块,然后进行一系列的位运算操作,包括逻辑函数、加法、循环移位等。这些操作构成了SHA-256的核心——迭代压缩函数。在迭代过程中,算法会使用到一个预定义的常数表和一个初始值(初始化向量)。最终,所有的数据块都会经过处理,形成最终的哈希值。

下面是一个简化的 SHA-256 加密流程图,用于更好地理解其工作原理:

```mermaid

graph TD;

A[开始] --> B[数据填充];

B --> C[分块处理];

C --> D[初始化缓冲区];

D --> E[对每个数据块应用压缩函数];

E --> F[产生最终哈希值];

F --> G[结束];

```

在这个过程中,压缩函数的每一步都涉及到复杂的位操作,确保了最终生成的哈希值的随机性和不可预测性。这也是为什么SHA-256能够广泛应用于数字签名、数据完整性校验以及安全协议中。

## 2.2 SHA-256加密技术细节

### 2.2.1 数据分组和填充

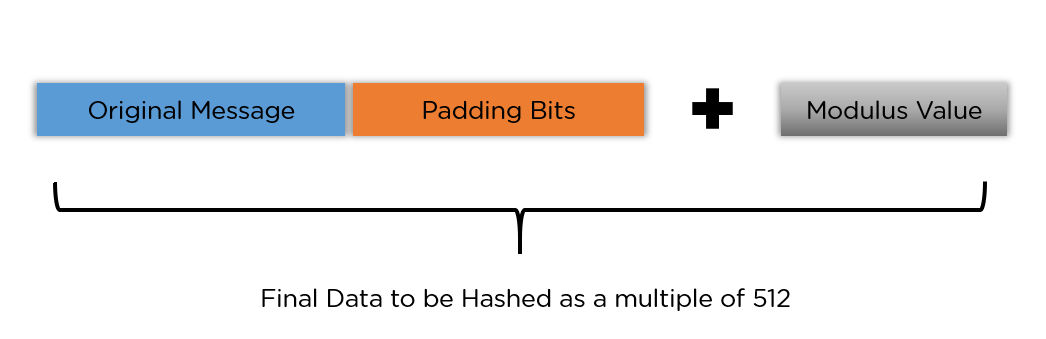

数据分组和填充是将原始数据转换成固定长度的512位块的过程。这是因为SHA-256算法要求处理的数据块必须是512位的。填充是通过在原始数据的末尾添加一系列的1和若干个0来实现的,目的是使数据长度达到512位的倍数。填充的规则如下:

1. 添加一个'1'到原始数据的末尾。

2. 计算原始数据长度的二进制表示,并将该长度补足到64位。

3. 将这个长度值附加到原始数据的末尾。

### 2.2.2 哈希计算过程

哈希计算过程可以分为几个步骤:

1. 初始化哈希值:使用一个由平方根计算得到的初始哈希值。

2. 迭代处理:将每个512位的数据块通过一组预先定义好的逻辑函数和常数进行处理。这个过程会不断地更新当前的哈希值。

3. 输出最终哈希值:将最后得到的哈希值以十六进制的形式输出。

### 2.2.3 结果输出和验证

生成的哈希值是一个256位的字符串,通常表示为64个十六进制字符。在实际应用中,哈希值可以用于验证数据的完整性。例如,在文件下载后,可以通过比对文件的哈希值与服务器提供的哈希值来确认文件是否被篡改。

验证过程通常包括以下步骤:

1. 计算数据的哈希值。

2. 比对计算出的哈希值与已知的哈希值。

3. 如果两者一致,数据被确认为完整且未被篡改。

## 2.3 SHA-256加密的优势与局限

### 2.3.1 安全强度分析

SHA-256被认为是目前非常安全的哈希算法之一。其设计保证了抵抗目前已知的大多数攻击手段,包括碰撞攻击、长度扩展攻击等。基于其使用的复杂逻辑运算和充分的位操作,要找到两个不同的输入值产生相同的哈希值是非常困难的(概率约为2^-128)。

### 2.3.2 应用场景和限制

SHA-256广泛应用于数字签名、数据完整性验证、安全通讯等领域。然而,它并不适用于所有场景。例如,由于其固定长度的输出,SHA-256不能用来加密大块数据。对于需要加密大量数据的应用,通常会结合其他加密方法(如对称加密算法)来使用。

SHA-256的一个限制是其计算速度相对于一些其他哈希函数来说较慢,这使得它不太适合对速度要求极高的场合。尽管如此,SHA-256的广泛认可和高安全性使其成为许多加密应用场景中的首选。

在下一章节,我们将探索如何在VB6中实现SHA-256加密,并提供具体的编码实践示例。

# 3. VB6中SHA-256加密实现

## 3.1 VB6语言基础和环境搭建

### 3.1.1 VB6开发环境的配置

VB6,即Visual Basic 6.0,是微软公司在1998年发布的一款经典开发工具。它提供了一个集成开发环境(IDE),集成了多种开发工具,如编辑器、调试器、和数据库管理工具等。为了在VB6中实现SHA-256加密,第一步是准备开发环境:

- 下载并安装Visual Basic 6.0 Enterprise Edition。

- 创建一个新项目,并选择适当的工程类型,例如ActiveX DLL、ActiveX EXE或标准EXE等。

- 确保安装了VB6的附加开发工具包,包括Windows API、MS Comm控件等,因为它们可能在实现SHA-256时会用到。

### 3.1.2 必要的编程知识回顾

在编码之前,需要回顾一些基础的VB6编程知识,这些知识将帮助您更好地理解如何在VB6中实现SHA-256加密:

- **变量和数据类型**:了解VB6中的字符串、整型、浮点型等数据类型的使用。

- **对象和事件**:熟悉VB6中Form、Control对象的使用以及事件驱动编程模型。

- **错误处理**:掌握基本的错误处理机制,使用`On Error`语句和`Resume`关键字。

## 3.2 VB6 SHA-256加密函数调用

### 3.2.1 Windows API的使用

Windows应用程序接口(API)提供了一种方式,让VB6可以直接调用Windows底层的加密功能。为了使用SHA-256加密算法,可以调用`CryptHashData`和`CryptCreateHash`等函数:

```vb

' 假设已经使用CryptCreateHash和CryptHashData函数初始化并填充了数据到哈希对象中

' 下面展示如何获取最终的SHA-256哈希值

' 声明API函数

Private Declare Function CryptGetHashParam Lib "advapi32.dll" _

Alias "CryptGetHashParam" (ByVal hHash As Long, _

ByVal dwParam As Long, _

ByVal pbData As String, _

ByRef pdwDataLen As Long, _

ByVal dwFlags As Long) As Long

' 获取哈希值

Dim dwHashLen As Long

Dim strHashValue As String

Dim hHash As Long

' 假设hHash是之前已经创建和填充好的哈希对象句柄

dwHashLen = 32 ' SHA-256的哈希长度为32字节

strHashValue = Space$(dwHashLen) ' 分配空间存储哈希值

If CryptGetHashParam(hHash, HP_HASHVAL, strHashValue, dwHashLen, 0) Then

' 此处strHashValue包含了SHA-256哈希值

Else

' 错误处理

End If

' 清理资源

' ...

' 注意:实际代码需要添加对API函数的调用参数进行错误检查和清理句柄的代码

```

### 3.2.2 第三方库的集成

除了使用Windows API,另一种方法是集成第三方加密库。有许多现成的加密库提供了实现SHA-256的接口,例如CryptoAPI、OpenSSL等。以CryptoAPI为例,集成步骤大致如下:

1. 下载并安装Crypto++库或其他加密库。

2. 在VB6中引用库提供的DLL文件。

3. 使用库提供的函数实现SHA-256加密。

```vb

' 使用Crypto++库中的SHA256

Dim hash(32 - 1) As Byte

Dim digest As CryptoPP.StringSource

' 假设strData是要加密的字符串数据

digest.Reserve(32) ' SHA-256的输出长度

digest.Push(strData)

digest.Pop(hash)

' 此时,hash数组包含了SHA-256哈希值

```

## 3.3 编码实践:VB6中实现SHA-256加密

### 3.3.1 简单字符串的加密实例

接下来,我们将通过实例介绍如何在VB6中对一个字符串使用SHA-256算法进行加密。

```vb

' 首先,需要引入外部的SHA256实现,这里以Crypto++为例

' 假设已经安装了Crypto++库,并且在项目中正确引用了相应的DLL

Private Sub btnEncrypt_Click()

Dim strData As String

Dim hash() As Byte

Dim digest As CryptoPP.StringSource

' 获取要加密的数据

strData = txtData.Text ' 假设txtData是一个TextBox控件

' 使用SHA-256算法进行加密

digest.Reserve(32) ' SHA-256输出长度为32字节

digest.Push(strData)

digest.Pop(hash)

' 将得到的哈希值显示在界面上

lblHashValue.Caption = BytesToString(hash) ' 需要自定义BytesToString函数转换Byte数组为字符串

End Sub

```

### 3.3.2 文件加密与校验实例

对于文件数据的加密和校验,可以通过将文件内容读入内存,然后使用SHA-256进行加密的方式实现。

```vb

' 读取文件并进行SHA-256哈希计算

Private Sub btnEncryptFile_Click()

Dim strFilePath As String

Dim fso As New FileSystemObject

Dim file As Scripting.Dictionary

Dim strData As String

Dim hash() As Byte

Dim digest As CryptoPP.StringSource

' 获取要加密的文件路径

strFilePath = txtFilePath.Text ' 假设txtFilePath是用户输入文件路径的TextBox控件

' 使用FileSystemObject读取文件内容

Set file = fso.GetFile(strFilePath)

strData = file.OpenAsTextStream(ForReading, -2).ReadAll

' 使用SHA-256算法进行加密

digest.Reserve(32)

digest.Push(strData)

digest.Pop(hash)

' 显示哈希值

lblFileHash.Caption = BytesToString(hash)

End Sub

```

以上代码展示了如何在VB6中通过引入外部加密库来实现SHA-256加密算法,并分别对简单的字符串和文件内容进行加密处理。在实现这些功能时,确保你已经正确配置了VB6的开发环境,并且正确引入了必要的外部库和API函数。这样,您就可以在VB6应用程序中安全地处理敏感数据了。

# 4. VB6 SHA-256加密实战技巧

## 4.1 安全编程最佳实践

### 4.1.1 输入验证和处理机制

在使用SHA-256加密时,确保输入数据的安全性和验证性至关重要。VB6作为一种较老的编程语言,虽然没有现代语言那样的安全框架,但我们仍然可以通过仔细的输入验证和异常处理来提高安全性。

输入验证机制通常包括数据类型检查、长度校验、格式校验等,通过这些机制可以过滤掉不符合预期的输入。比如,如果一个密码输入框期望接收的只是一个简单的字符串密码,那么在进行加密之前,我们需要确保输入值确实为字符串,并且长度在预期的范围内。

```vb

Function IsValidInput(inputString As String) As Boolean

' 确保输入是一个非空字符串

If inputString = "" Then

IsValidInput = False

Exit Function

End If

' 根据业务需求,可以添加更多的检查条件

' 例如,密码长度不能少于8个字符

If Len(inputString) < 8 Then

IsValidInput = False

Exit Function

End If

' 通过了所有检查条件,返回True

IsValidInput = True

End Function

```

在上述示例中,我们定义了一个`IsValidInput`函数来验证输入字符串。这个函数只是简单地检查输入是否为空,以及其长度是否满足要求。在实际情况中,你可能需要添加更多的验证逻辑,比如检查输入是否包含非法字符等。

### 4.1.2 错误处理和异常管理

在加密操作中,错误处理和异常管理同样重要。当加密过程中发生任何异常时,应该有清晰的错误处理逻辑来防止敏感数据泄露或者系统崩溃。

在VB6中,我们通常使用`On Error`语句来捕获和处理错误。下面的代码段演示了如何在SHA-256加密函数中实现错误处理:

```vb

On Error GoTo ErrorHandler

Dim inputText As String

Dim sha256Hash As String

' ...(此处省略了赋值给inputText的代码)

' 尝试进行SHA-256加密

sha256Hash = SHA256Function(inputText)

Exit Function

ErrorHandler:

' 在发生错误时执行的代码

MsgBox "加密过程中出现错误,错误编号:" & Err.Number & vbCrLf & Err.Description

sha256Hash = "ERROR"

End Function

```

在这段代码中,如果在加密过程中发生错误,`ErrorHandler`代码块将会被执行,错误信息将通过一个消息框显示给用户。在实际的应用中,我们通常会记录错误到日志文件,而不是直接向用户展示,避免泄露系统信息。

## 4.2 常见问题及解决方案

### 4.2.1 性能优化和资源管理

SHA-256加密算法本身是一个计算密集型的过程,可能会消耗较多的CPU资源,因此性能优化和资源管理是提高整体应用程序效率的关键。

当在VB6中处理性能问题时,需要确保资源得到正确释放,比如加密操作完成后,及时关闭打开的文件句柄,释放内存。在VB6中,可以使用`Set`语句来释放对象引用,避免内存泄漏。

```vb

Dim fileContent As String

Dim file As Integer

' 打开文件并读取内容

file = FreeFile

Open "C:\path\to\your\file.txt" For Input As #file

Input #file, fileContent

Close #file

' 进行加密操作

Dim encryptedContent As String

encryptedContent = SHA256Function(fileContent)

' 清理资源

Set file = Nothing

fileContent = "" ' 清除内存中的内容

```

此外,在进行大量文件或数据的加密操作时,可以通过多线程技术来提高处理速度,这将有助于分散计算负载,避免应用程序冻结。

### 4.2.2 密钥管理和安全存储

在涉及加密技术的程序中,密钥的安全存储和管理是另一个重要的问题。开发者需要确保密钥不会轻易地被非授权访问,尤其是防止被硬编码在源代码中。

一种常见的做法是使用外部配置文件来存储密钥,并确保这些配置文件具有适当的访问权限。例如,可以在Windows的注册表中存储密钥信息,或者使用加密的配置文件。

下面展示一个示例,如何在Windows注册表中安全地存储和读取密钥:

```vb

Function ReadKeyFromRegistry(regKey As String) As String

Dim key As Long

key = RegOpenKey$(HKLM, regKey, 0)

If key = 0 Then

Dim keySize As Long, keyValue As String

keySize = 255

ReDim keyValue(1 To keySize)

If RegQueryValueEx$(key, vbNullString, 0, 0, StrConv(keyValue, vbUnicode), keySize) = 0 Then

ReadKeyFromRegistry = Left$(keyValue, keySize - 1)

End If

RegCloseKey key

End If

End Function

' 使用示例

Dim secretKey As String

secretKey = ReadKeyFromRegistry("SOFTWARE\MyApp\Secrets\EncryptionKey")

```

在这个例子中,我们定义了一个函数`ReadKeyFromRegistry`,用于从Windows注册表中读取密钥。为了确保密钥的安全性,应该在应用程序的配置文件中存储密钥的位置信息,而不是密钥本身。

## 4.3 高级应用:SHA-256与其他加密技术的结合

### 4.3.1 对称加密与非对称加密的整合

虽然SHA-256是一种单向散列函数,通常不直接用于加密,但是它经常与其他加密技术结合使用,例如用于验证数据的完整性或在对称加密中作为密钥导出函数的一部分。

一个常见的做法是,使用SHA-256生成一个安全的密钥摘要,然后利用这个摘要来初始化对称加密算法,如AES。这种方式可以提高对称密钥的安全性。

下面是一个简单的例子,演示如何在VB6中结合使用SHA-256和AES:

```vb

' 使用SHA-256生成密钥摘要

Dim keyBytes() As Byte

Dim keyHash As String

keyBytes = StrConv("My Secret Key", vbFromUnicode)

keyHash = SHA256Function(keyBytes)

' 使用SHA-256摘要的输出作为AES密钥

Dim aes As New Crypto.AES

aes.Key = keyHash

aes.IV = "0123456789abcdef" ' AES初始化向量

```

在这个例子中,我们首先使用SHA-256生成了一个密钥的散列值,然后将其转换为字节,用于AES加密的密钥。当然,实际使用中,对称加密密钥的生成和管理要复杂得多,通常需要考虑密钥的分发、存储和轮换等问题。

### 4.3.2 数字签名和认证的应用

数字签名是使用非对称密钥对消息或文档进行加密的过程,它能确保消息的完整性和来源的真实性。在VB6中,虽然直接实现数字签名的API可能不可用,但可以通过调用Windows的加密服务提供者(CSP)或者第三方加密库来完成。

数字签名的创建过程包括使用私钥进行签名,而验证过程则使用相应的公钥。这意味着,如果一个文档被私钥正确签名,只有相应的公钥才能验证签名的有效性。

下面是一个如何使用VB6调用Windows API创建数字签名的例子:

```vb

' 假设已经创建了一个CSP提供者实例

Dim cspProvider As Long

cspProvider = CryptAcquireContext(...)

' 创建一个密钥容器,并且生成密钥对

CryptGenKey cspProvider, AT_SIGNATURE, CRYPT_EXPORTABLE, ...

' 创建签名

Dim hSignature As Long

CryptCreateSignature cspProvider, ...

CryptSignHash hSignature, ...

' 验证签名

Dim isValid As Boolean

CryptVerifySignature hSignature, ...

isValid = (ERROR_SUCCESS = GetLastError)

```

为了简洁性,上述代码只是一个框架,没有包含所有必要的细节,如错误检查和资源释放。实际代码会更加复杂,并且需要根据你的CSP提供者和签名算法来调整。

通过结合SHA-256和其他加密技术,可以构建出一个更加强大和安全的加密体系。例如,可以先用SHA-256生成数据的哈希值,然后用私钥对这个哈希值进行签名。验证者可以使用公钥来验证签名,同时重新计算数据的哈希值来确保数据未被篡改。

加密技术的结合使用可以提高数据的安全性,但同时也需要开发者更加小心地管理不同的密钥和算法,以防止引入安全漏洞。

# 5. 案例分析与实战演练

## 5.1 案例研究:保护VB6应用程序数据

### 5.1.1 数据加密的业务需求分析

在当今数据泄露频发的时代,保护应用程序的数据安全是至关重要的。对于使用VB6开发的应用程序而言,数据加密成为了一个基础而重要的安全措施。在进行数据加密时,需要明确业务需求,比如:

- **用户隐私保护**:需要确保用户数据,如个人信息、交易记录等在存储和传输过程中的机密性。

- **数据完整性验证**:保障数据在传输或存储过程中未被非法篡改。

- **合规性要求**:遵守行业标准和法规,如GDPR,对数据处理进行加密是基本要求之一。

### 5.1.2 加密方案的设计与实施

一个典型的加密方案通常包括以下几个步骤:

1. **确定加密范围**:分析需要加密的数据类型,如配置文件、数据库记录或用户输入数据。

2. **选择合适的加密算法**:考虑到兼容性和性能,选择SHA-256或其它适合的加密算法。

3. **密钥管理**:安全地生成、存储和更新密钥。

4. **实现加密机制**:在应用程序中集成加密库,并通过接口进行数据加密和解密操作。

5. **安全测试**:执行渗透测试,确保加密方案的有效性和安全性。

## 5.2 实战演练:构建完整的加密解决方案

### 5.2.1 开发步骤和流程

1. **环境准备**:确保VB6环境已搭建,安装必要的库和依赖。

2. **接口设计**:设计加密和解密的API接口。

3. **编码实现**:编写实现加密解密功能的VB6代码。

4. **集成测试**:编写测试用例,对加密流程进行测试。

5. **部署上线**:将加密方案部署到生产环境中,并进行监控。

### 5.2.2 测试和安全性评估

在安全评估方面,我们关注以下几个测试项:

- **功能测试**:验证加密和解密的功能是否正常工作。

- **性能测试**:评估加密解密操作对系统性能的影响。

- **渗透测试**:尝试各种攻击手段,以检查加密方案的稳固性。

安全性评估的流程大致如下:

1. **威胁模型构建**:识别可能的威胁和攻击方式。

2. **弱点识别**:通过代码审查等方式找出程序的潜在弱点。

3. **风险分析**:基于弱点和威胁,评估可能的风险。

4. **漏洞修复**:对发现的漏洞进行修复,并重新测试。

在进行案例研究和实战演练的过程中,我们可以结合VB6 SHA-256加密的实际应用,形成以下的代码示例:

```vb

' VB6代码示例:调用Windows CryptoAPI进行SHA-256加密

Private Declare Function CryptCreateHash Lib "Advapi32.dll" (ByVal Algid As Long, ByVal hProv As Long, ByVal dwFlags As Long, ByVal dwReserved As Long, phHash As Long) As Long

Private Declare Function CryptHashData Lib "Advapi32.dll" (ByVal hHash As Long, ByVal pbData As Long, ByVal dwDataLen As Long, ByVal dwFlags As Long) As Long

Private Declare Function CryptGetHashParam Lib "Advapi32.dll" (ByVal hHash As Long, ByVal dwParam As Long, ByVal pbData As Long, lpdwDataLen As Long, ByVal dwFlags As Long) As Long

Function SHA256(strText As String) As String

Const PROV_RSA_FULL = 1

Const ALG_ID_SHA_256 = 45036

Dim hCryptProv As Long

Dim hHash As Long

Dim dwHashLen As Long

Dim Hash(0 To 31) As Byte

Dim dwDataLen As Long

Dim pbHashData As Long

' 初始化加密服务提供者

If CryptAcquireContext(hCryptProv, vbNullString, vbNullString, PROV_RSA_FULL, 0) = 0 Then

If Err.LastDllError = NTE_BAD_KEYSET Then

If CryptAcquireContext(hCryptProv, vbNullString, vbNullString, PROV_RSA_FULL, CRYPT_NEWKEYSET) = 0 Then

Err.Raise vbObjectError + 1, "CryptAcquireContext", "Failed to create new keyset"

End If

Else

Err.Raise vbObjectError + 1, "CryptAcquireContext", "Failed to acquire context"

End If

End If

' 创建哈希对象

If CryptCreateHash(hCryptProv, ALG_ID_SHA_256, 0, 0, hHash) = 0 Then

Err.Raise vbObjectError + 1, "CryptCreateHash", "Failed to create hash object"

End If

' 计算哈希值

If CryptHashData(hHash, ByVal StrPtr(strText), LenB(strText), 0) = 0 Then

Err.Raise vbObjectError + 1, "CryptHashData", "Failed to hash data"

End If

' 获取哈希值

dwDataLen = 32

pbHashData = VarPtr(Hash(0))

If CryptGetHashParam(hHash, HP_HASHVAL, pbHashData, dwDataLen, 0) = 0 Then

Err.Raise vbObjectError + 1, "CryptGetHashParam", "Failed to retrieve hash value"

End If

' 释放资源

If CryptDestroyHash(hHash) = 0 Then

Err.Raise vbObjectError + 1, "CryptDestroyHash", "Failed to destroy hash object"

End If

CryptReleaseContext hCryptProv, 0

' 转换哈希值为十六进制字符串

Dim i As Integer, strHash As String

For i = 0 To 31

strHash = strHash & Right("0" & Hex(Hash(i)), 2)

Next i

SHA256 = strHash

End Function

```

以上代码段展示了如何在VB6中使用Windows API调用系统底层的加密功能来计算字符串的SHA-256哈希值。这种实现方式在保证加密安全的同时,也符合业务需求。在实际部署之前,应当结合具体的应用场景进行充分的测试和验证。

0

0