80-pl546-1_b_sm8250远程控制技术:实现设备远程管理的4大技巧

级联H桥SVG无功补偿系统在不平衡电网中的三层控制策略:电压电流双闭环PI控制、相间与相内电压均衡管理,级联H桥SVG无功补偿系统在不平衡电网中的三层控制策略:电压电流双闭环PI控制、相间与相内电压均

摘要

本论文详细介绍了80-pl546-1_b_sm8250远程控制技术的理论基础、实践技巧以及高级应用。首先概述了远程控制技术的概念、类型和关键组件,随后分析了设备管理协议及其安全性,着重探讨了数据加密、认证机制和远程控制中安全威胁的防范。在实践技巧章节,论文阐述了远程访问的设置、监控与日志分析以及故障排除和维护方法。高级应用部分则涉及自动化脚本、安全机制、合规性以及云服务与远程控制的集成。最后,通过案例研究,本文分析了成功应用的管理经验,并探讨了远程控制技术的未来发展趋势,为相关技术的创新点提供了展望。

关键字

远程控制技术;设备管理协议;安全性分析;自动化脚本;任务调度;云服务集成;故障排除;安全机制

参考资源链接:高通Snapdragon SM8250:新一代旗舰处理器规格

1. 80-pl546-1_b_sm8250远程控制技术概述

1.1 远程控制技术简介

远程控制技术使用户能够在任何地点通过网络对远程设备进行管理和控制。这项技术的广泛应用已经改变了我们维护和操作IT系统的方式。对于80-pl546-1_b_sm8250这样的设备而言,远程控制技术提供了一种高效的管理手段,使得网络管理员可以在不同的物理位置进行设备监控、维护和故障排除。

1.2 远程控制的应用场景

远程控制技术广泛应用于企业IT管理、数据中心运维、家庭自动化系统等众多领域。它让管理者在遇到设备问题时无需亲临现场,提高了工作效率,同时降低了运营成本。特别是在对设备密集型的工业控制系统中,通过远程控制技术可以及时响应设备状态,确保生产流程的连续性和安全性。

1.3 80-pl546-1_b_sm8250远程控制技术特点

针对特定设备80-pl546-1_b_sm8250的远程控制技术,其设计要考虑到设备的性能、安全需求以及与现有网络的兼容性。这种设备的远程控制技术特点包括但不限于:高速数据传输、低延迟操作、多层次安全机制、以及对多种网络协议的支持。通过这些特性,用户能够实时、高效地管理设备,实现智能运维。

2. ```

第二章:远程控制技术的理论基础

2.1 远程控制技术原理

2.1.1 远程控制的概念与类型

远程控制是指通过网络连接,远程对另一台计算机或设备进行操作和管理的技术。其核心目的在于克服地理位置的限制,实现跨地域的设备维护、监控和操作。

远程控制的类型可以根据不同的标准进行划分。按照控制的设备类型,可以分为计算机远程控制、网络设备远程控制、移动设备远程控制等;按照控制方式,则有命令行控制和图形界面控制等。每种控制类型有其独特的应用场景和优势。

2.1.2 远程控制的关键技术组件

远程控制技术涉及的关键组件包括但不限于:

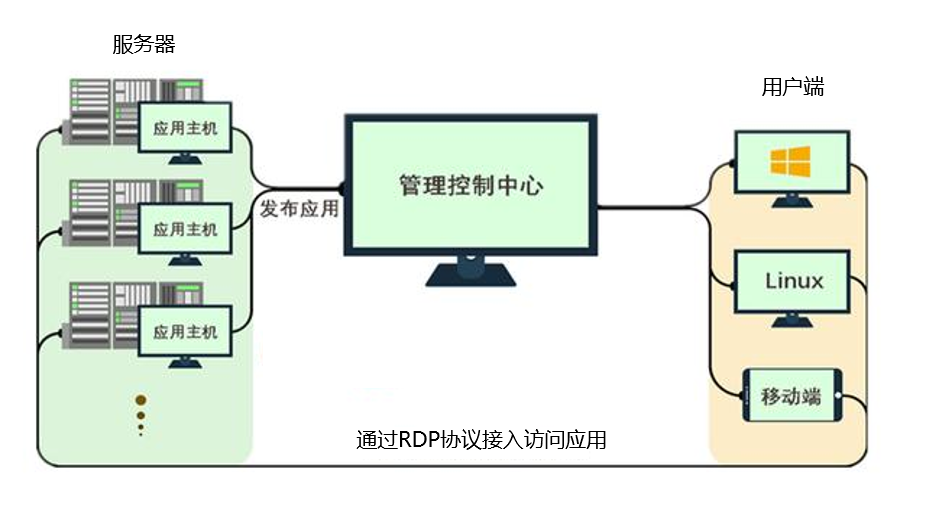

- 远程桌面协议(RDP):允许用户通过图形界面远程连接到另一台计算机。

- 远程命令执行工具(如SSH、Telnet):支持在远程主机上执行命令行指令。

- 远程控制软件(如TeamViewer、AnyDesk):提供跨平台的远程控制解决方案,一般包含文件传输、会话记录等功能。

这些技术组件需要与操作系统、网络设备以及安全机制紧密结合,确保远程控制的稳定和安全。

2.2 设备管理协议解析

2.2.1 常见的设备管理协议

在远程控制领域,多种设备管理协议被广泛使用,例如:

- 简单网络管理协议(SNMP):用于监视和管理网络设备。

- 远程桌面协议(RDP):通过网络连接,允许远程用户访问另一个系统的桌面环境。

这些协议各有优势,适用于不同的应用场景,对远程控制任务的完成效率和安全有着直接影响。

2.2.2 协议的安全性分析

设备管理协议的安全性是远程控制中不可或缺的一环。例如:

- SSL/TLS:为RDP等协议提供加密通信,防止数据在传输过程中被窃取。

- 认证机制:如多因素认证,确保只有授权用户可以进行远程操作。

正确配置协议的安全特性对于抵御中间人攻击、数据泄露等安全威胁至关重要。

2.3 远程控制的安全性考虑

2.3.1 数据加密和认证机制

数据加密和认证机制是远程控制安全性的基础。这包括:

- 传输层加密:确保远程控制会话的数据在传输过程中不被窃听。

- 用户身份认证:通过密码、证书、生物识别等方式验证用户身份。

这些机制的实现对于建立一个安全的远程控制环境非常关键。

2.3.2 防范远程控制中的安全威胁

远程控制面临的安全威胁包括:

- 恶意软件攻击:使用恶意软件感染远程系统,获取未授权的访问权限。

- 内部威胁:对组织内部人员的不当操作或滥用权限进行防范。

通过定期的安全审计、更新和补丁管理、以及用户权限的严格控制,可以有效地降低这些风险。

- # 3. 80-pl546-1_b_sm8250设备远程管理实践技巧

- ## 3.1 远程访问设置与配置

- ### 3.1.1 设备的远程开启与接入

- 在远程管理设备时,首先需要考虑的是如何远程开启和接入设备。对于80-pl546-1_b_sm8250这样的设备,实现远程开启和接入可以依赖于多种技术,如BIOS层面的网络唤醒(Wake-on-LAN, WOL)和硬件支持的IPMI(Intelligent Platform Management Interface)等。这些功能能够在网络中远程唤醒处于休眠状态的设备,并建立起初始的远程管理连接。

- 要启用WOL,需要确保设备的网络接口卡支持这一功能,并在BIOS设置中启用它。然后,使用专用的工具或应用从网络发送“魔术包”(magic packet)来激活设备。例如,利用跨平台工具wolcmd可以实现这一功能:

- ```bash

- wolcmd -i 192.168.1.255 -p 01-00-5E-00-01-01 <MAC_ADDRESS>

这里的192.168.1.255是广播地址,<MAC_ADDRESS>是目标设备的MAC地址。执行这一命令会发送一个魔术包到指定的子网,设备接收到这个魔术包后会从睡眠状态中唤醒。

IPMI则为硬件级别的远程管理提供了一套标准。通过IPMI,管理员可以从远程服务器或工作站发送指令来监控服务器硬件的健康状况,甚至重新配置服务器而无需依赖操作系统层面的软件。要使用IPMI,需要具备IPMI兼容的硬件以及IPMI管理工具如ipmitool:

- ipmitool -H <IPMI_HOSTNAME> -U <USERNAME> -P <PASSWORD> chassis power status

这条命令会查询目标服务器的电源状态,其中<IPMI_HOSTNAME>是IPMI设备的名称或IP地址,<USERNAME>和<PASSWORD>是IPMI账户的认证信息。

3.1.2 远程连接的配置与优化

在成功远程开启和接入设备后,下一步是进行远程连接的配置与优化。这涉及到选择合适的远程管理协议和工具,以及根据具体的网络环境对连接进行调优。

常用的远程管理协议包括SSH(Secure Shell)、VNC(Virtual Network Computing)和RDP(Remote Desktop Protocol)。对于安全性的考虑,推荐使用SSH,因为它通过加密数据传输,提供了较高的安全性。

配置SSH连接的常见步骤如下:

- 在服务器上安装并启动SSH服务。

- 配置SSH服务器,包括调整端口、设置密钥认证、禁用密码认证