【IT安全必读】:深入理解AST2500芯片的数据保护机制

发布时间: 2024-12-06 10:39:38 阅读量: 9 订阅数: 11

数据科学家必读:R语言机器学习基础知识与实践案例

参考资源链接:[ASPEED AST2500/AST2520 BMC控制芯片数据手册](https://wenku.csdn.net/doc/1mfvam8tfu?spm=1055.2635.3001.10343)

# 1. AST2500芯片概述及其重要性

AST2500芯片,作为市场上一颗耀眼的明星,不仅仅是其性能上的卓越表现,更是因为其在数据保护方面所起到的关键作用。在数字化浪潮席卷全球的今天,数据安全问题愈发突出,AST2500芯片的重要性不言而喻。本章将对AST2500芯片进行简要概述,并分析其在行业中的重要性。

## 1.1 AST2500芯片简介

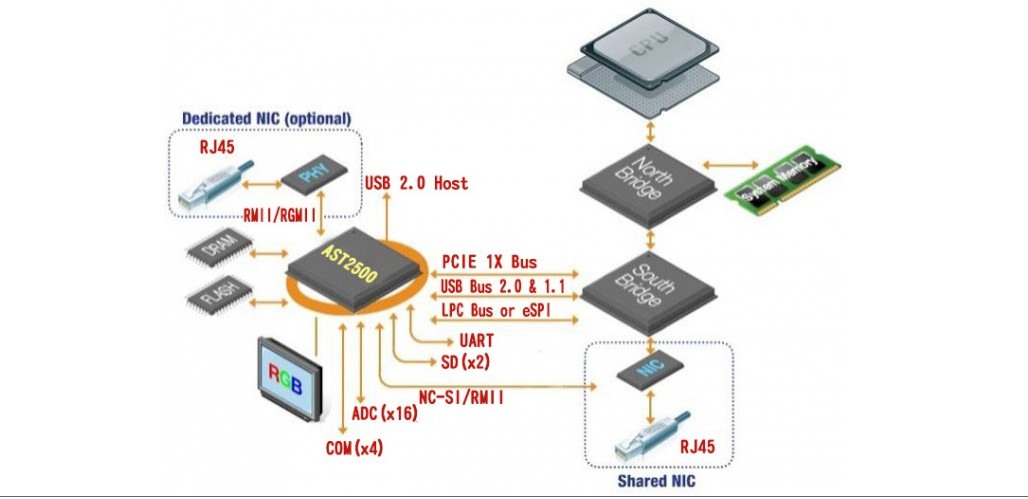

AST2500是一款由ASPEED Technology推出的高性能嵌入式系统芯片,广泛应用于网络设备、服务器等领域。它集成了丰富的I/O接口和高性能的网络引擎,为用户提供了强大的数据处理能力和丰富的功能扩展。

## 1.2 数据保护的重要性

在现代信息化社会,数据已成为比传统货币更为重要的资产。无论是企业经营数据,还是个人隐私信息,都面临着来自内外部的安全威胁。数据保护机制的建立与完善,已经成为保障国家安全、企业安全和个人隐私安全的必要手段。

## 1.3 AST2500芯片在数据保护中的角色

AST2500芯片通过内置的多种安全功能,如安全启动、硬件加密加速、可信执行环境(TEE)等,提供了一层坚固的安全防护。这些安全机制对于抵御各种网络攻击和数据泄露具有至关重要的作用,使其在数据保护方面扮演了至关重要的角色。

AST2500芯片不仅在技术层面保障了数据的安全,也为IT安全从业者提供了实现数据保护的技术参考,是现代信息安全架构中不可或缺的一环。通过本章的学习,读者将对AST2500芯片有一个基本的了解,并认识到其在数据保护方面的重要性。接下来的章节将会深入分析AST2500芯片的安全特性和在各行业中的应用案例。

# 2. 数据保护机制的理论基础

### 2.1 数据保护的概念与原则

在当今数字化时代,数据保护是信息安全管理的核心内容。数据的机密性、完整性和可用性(CIA Triad)是构建数据保护机制的基本原则。

#### 2.1.1 数据保密性、完整性和可用性

数据保密性确保只有授权的个人和系统能够访问特定信息。通过控制访问权限、加密技术等手段来维护数据的保密性。

数据完整性保证数据在传输和存储过程中未被非法修改,数据应与初始状态一致。实现这一原则的常见方法包括哈希函数、数字签名等。

数据可用性则是确保授权用户能够在需要时访问数据。这包括防止单点故障、冗余存储、灾难恢复计划等措施。

#### 2.1.2 数据加密的基本原理

数据加密是通过特定的算法将明文转换为密文,以保护数据的机密性和完整性。这一过程涉及两个重要元素:密钥和加密算法。

- **密钥**:在加密和解密过程中使用,分为对称密钥和非对称密钥。对称加密使用相同的密钥进行加密和解密,而非对称加密使用一对密钥,即公钥和私钥。

- **加密算法**:定义了如何使用密钥和数据进行加密的具体步骤。常见的加密算法包括AES、RSA等。

### 2.2 AST2500芯片的安全特性

AST2500芯片作为一款专为嵌入式系统设计的芯片,它在硬件层面提供了一系列的安全特性,旨在保护数据免受未授权访问和攻击。

#### 2.2.1 硬件级别的安全功能概述

AST2500芯片集成了硬件级别的安全功能,如安全启动(Secure Boot)、引导加载程序验证、硬件随机数生成器和密钥存储器等。

- **安全启动**:确保系统只能加载经过验证的、可信的固件或操作系统,防止恶意软件的植入。

- **引导加载程序验证**:在系统启动时验证引导加载程序的完整性,防止未经授权的代码执行。

#### 2.2.2 软件层面的保护机制

除了硬件特性外,AST2500还提供了软件层面的保护机制,比如内存保护、加密文件系统和密钥管理等。

- **内存保护**:通过硬件支持的内存保护单元(MPU)来防止内存访问违规。

- **加密文件系统**:利用加密技术对存储的数据进行保护,确保数据的机密性和完整性。

- **密钥管理**:提供密钥生命周期管理,包括密钥的生成、存储、使用和销毁。

### 2.3 数据保护机制的分类和应用

数据保护机制可以根据其工作原理进行分类,并在不同的应用场合中发挥作用。

#### 2.3.1 对称加密与非对称加密技术

对称加密算法与非对称加密算法在处理速度、安全性和应用场景上有所不同。

- **对称加密**:加密和解密使用同一密钥,算法速度快,适用于大量数据的加密。例如AES算法。

- **非对称加密**:使用一对密钥(公钥和私钥),公钥可以公开,私钥保密。适用于数字签名和证书认证。例如RSA算法。

#### 2.3.2 访问控制模型和身份验证技术

访问控制模型和身份验证技术用于管理用户对数据的访问权限,保障数据安全。

- **访问控制模型**:定义了谁可以访问什么数据,以何种方式访问。常见的访问控制模型包括强制访问控制(MAC)、自由访问控制(DAC)和角色基访问控制(RBAC)。

- **身份验证技术**:确保用户身份的真实性,常见的身份验证技术包括密码、生物识别和令牌。

下一章将对AST2500芯片数据保护机制的实现进行详细分析。

# 3. AST2500芯片数据保护机制的实现

## 3.1 硬件安全实现分析

### 3.1.1 安全启动过程和引导加载程序

安全启动是现代计算设备中一个重要的安全特性,它保证了设备在启动过程中加载的程序是经过验证的合法软件。对于AST2500芯片来说,这一过程尤为重要,因为任何系统漏洞都可能导致敏感数据的泄露。

安全启动过程确保了只有那些拥有合法签名的引导加载程序才能被芯片执行。这个过程通常包括以下步骤:

1. 在硬件层面,芯片内置了一个根密钥(Root Key),用于验证引导加载程序的签名。

2. 引导加载程序在芯片内部存储一个签名副本,这个签名是使用根密钥在软件发布时生成的。

3. 当芯片启动时,它会读取引导加载程序的签名,并使用根密钥进行验证。

4. 如果签名验证通过,芯片将继续执行引导加载程序;如果验证失败,则启动过程将中断,防止未经授权的代码执行。

这一过程大大提高了系统的安全性,因为它阻止了恶意软件在系统启动时注入。在实际情况中,如果安全启动被绕过,攻击者可能会在启动过程中安装恶意代码,从而对数据保护机制造成根本性的威胁。

```mermaid

flowchart LR

A[设备启动] --> B[读取引导加载程序签名]

B --> C{签名验证}

C -->|通过| D[加载引导加载程序]

C -->|失败| E[启动中断]

```

### 3.1.2 硬件随机数生成器和密钥存储

硬件随机数生成器(Hardware Random Number Generator, HRNG)是硬件安全中的另一关键组件,特别是在加密操作中。AST2500芯片内置的HRNG可生成不可预测的随机数,这些随机数被用于加密算法中的密钥生成过程,保证了加密密钥的随机性和不可预测性。

密钥存储是密钥管理的关键环节。在AST2500芯片中,有专门的硬件区域用于存储加密密钥,这些区域通常是对外部访问隔离的,并且通过特殊的设计来防止物理攻击,如侧信道攻击。密钥在芯片内部的存储和使用过程中,不会暴露给外部的任何程序,包括操作系统和用户。

密钥存储机制的安全性直接关系到整个数据保护体系的稳固性。为了确保密钥的安全,AST2500芯片可能采用了以下措施:

1. 硬件安全区域:一个物理上隔离的存储区域,只能通过芯片内部的安全通道进行访问。

2. 密钥封装:使用芯片的唯一身份标识(如UID)和安全算法来封装密钥,确保密钥数据无法被未授权访问。

3. 安全擦除:当密钥不再需要时,可以通过安全擦除程序来彻底清除密钥存储区域的数据。

```mermaid

flowchart LR

A[密钥需求] --> B

```

0

0