【MVS_WIN_STD_3.3.1日志分析】:日志信息挖掘专家,让问题无所遁形

发布时间: 2025-01-08 20:03:07 阅读量: 6 订阅数: 6

MVS_WIN_STD_3.3.1_201207.zip

# 摘要

本文综述了MVS_WIN_STD_3.3.1系统日志的分析方法和应用实践。首先对日志结构和内容进行了详细解析,包括基本结构、日志事件类型及关键信息提取。随后,重点介绍了内置与第三方日志分析工具的使用,技术应用,以及实践操作。文章还深入探讨了日志的模式识别、异常行为分析和相关性分析,强调了日志在故障诊断、性能优化和安全审计中的实际应用。最后,展望了未来日志分析技术的发展趋势,包括人工智能和大数据技术的应用,以及面临的挑战和对策,为日志管理与分析提供了全面的视角和实用的建议。

# 关键字

MVS_WIN_STD_3.3.1;日志分析;模式识别;异常行为监测;安全审计;大数据技术

参考资源链接:[海康机器视觉软件MVS V3.3.1深度功能介绍](https://wenku.csdn.net/doc/3aksobazor?spm=1055.2635.3001.10343)

# 1. MVS_WIN_STD_3.3.1日志分析概述

在当今的信息技术环境中,日志文件是系统和应用活动的详细记录,它们在问题诊断、性能优化和安全审计等众多方面发挥着重要作用。MVS_WIN_STD_3.3.1是一种在特定操作系统环境下应用广泛的日志规范,它记录了系统运行的各种事件,包括系统状态、用户活动以及错误信息等。本章将概述MVS_WIN_STD_3.3.1日志分析的基本概念和重要性,为读者提供一个理解日志分析作用和目的的入门级介绍。

在本章中,我们将首先探讨日志分析的基本目的和意义,随后会简要介绍日志文件在日常IT运维中的应用价值。此外,本章还会概述如何从MVS_WIN_STD_3.3.1日志中获取关键信息,并对日志分析在不同场景下的作用进行初步探讨。通过本章的学习,读者将能够理解日志分析的重要性,并为接下来更深入的学习打下坚实的基础。

```markdown

- 日志分析的目的是帮助IT专业人员快速定位和解决问题。

- 通过日志分析,可以获得对系统运行状态的深入了解。

- MVS_WIN_STD_3.3.1日志分析对于遵守特定标准的企业来说至关重要。

```

下一章节我们将深入探讨MVS_WIN_STD_3.3.1日志的结构与内容,解析其内部的详细信息,以便于更精准地进行日志分析工作。

# 2. MVS_WIN_STD_3.3.1日志结构与内容解析

### 2.1 日志文件基本结构

#### 2.1.1 日志文件的格式

在MVS_WIN_STD_3.3.1中,日志文件的格式通常为文本型,包含多种数据类型,包括但不限于字符串、数字和日期时间。日志文件的每一行通常代表一个独立的日志事件,包含时间戳、事件ID、消息类型、严重性以及相关描述信息。以下是一个典型的日志文件行的结构示例:

```

[YYYY-MM-DD HH:MM:SS] EventID - Severity - Message Text

```

其中:

- `YYYY-MM-DD HH:MM:SS`:时间戳,表明事件发生的具体时间。

- `EventID`:事件标识符,唯一地标识一个特定类型的事件。

- `Severity`:事件的严重性,可能的值包括但不限于“INFO”, “WARNING”, “ERROR”, 和“FATAL”。

- `Message Text`:事件的具体描述信息。

#### 2.1.2 日志事件类型及其标识

MVS_WIN_STD_3.3.1系统中的事件类型多种多样,每一种都有其特定的标识符,通过这些标识符可以快速判断事件的性质。常见的事件类型包括系统事件、应用程序事件、安全事件等。每个事件类型都有一个唯一的ID,通常以数字表示,例如:`EventID 1001`表示一个应用程序错误。

```mermaid

flowchart LR

A[日志事件] -->|包含| B[时间戳]

A -->|包含| C[事件ID]

A -->|包含| D[严重性]

A -->|包含| E[消息文本]

```

### 2.2 关键日志信息的提取

#### 2.2.1 时间戳信息的识别和重要性

时间戳是日志分析中关键的信息点之一,它允许分析者追踪事件发生的顺序和时间间隔。提取时间戳信息通常涉及字符串解析,可以通过日志分析工具来完成。时间戳的准确性和一致性对于生成日志报告和进行时间序列分析至关重要。

```python

import re

# 示例代码段:提取日志文件中的时间戳信息

log_content = """

[2023-04-05 15:23:45] EventID 1001 - ERROR - Failed to connect to the database.

[2023-04-05 15:25:15] EventID 1002 - WARNING - Database connection timeout.

# 正则表达式匹配时间戳

timestamp_pattern = r"\[(\d{4}-\d{2}-\d{2} \d{2}:\d{2}:\d{2})\]"

timestamps = re.findall(timestamp_pattern, log_content)

for ts in timestamps:

print(f"Found timestamp: {ts}")

```

#### 2.2.2 错误代码和状态信息的解读

错误代码和状态信息提供了事件发生时的具体状态,对于诊断问题和理解事件发生的原因至关重要。在MVS_WIN_STD_3.3.1中,错误代码通常以数字或者特定的代码表示,可以是系统预定义的或者是应用程序自定义的。

```python

# 示例代码段:解析错误代码信息

log_entry = "[2023-04-05 15:23:45] EventID 1001 - ERROR - Failed to connect to the database. Error code: 0x80070005"

# 错误代码通常位于特定的字符串之后

error_code_pattern = r"Error code: ([\w]+)"

error_code = re.search(error_code_pattern, log_entry).group(1)

print(f"The error code is: {error_code}")

```

### 2.3 日志数据的分类和筛选

#### 2.3.1 按照事件严重性分类

通过事件的严重性标识,可以将日志数据分类,便于后续的分析和处理。例如,将所有ERROR和FATAL级别的事件单独处理,这些事件往往预示着重大的问题或系统故障。

#### 2.3.2 根据特定条件进行筛选

筛选日志数据可以基于多种条件,如时间范围、事件类型、特定的错误代码等。筛选后的数据集可以提供更集中的信息,便于深入分析特定问题或趋势。

```bash

# 示例指令:使用LogParser工具根据特定条件筛选日志信息

logparser "SELECT * FROM 'your_log_file.log' WHERE EventID = 1001 AND Severity = 'ERROR'"

```

在上述示例中,`LogParser`是一个假设的命令行工具,用于执行日志文件的查询和分析。实际使用时,应替换为具体的日志分析工具及其相应的命令格式。

# 3. 日志分析工具与技术

## 3.1 内置日志分析工具的应用

### 3.1.1 传统命令行工具的使用

在Windows操作系统中,自带的日志分析工具为系统管理员提供了强大的命令行接口来进行日志的解析和查询。这些工具包括`eventquery.vbs`、`eventcreate.exe`、`eventtriggers.exe`等,它们能够对事件日志进行创建、查询、触发等多种操作。

例如,我们可以使用`eventquery.vbs`来查询特定的事件日志。以下是一个查询操作系统的安全日志的命令:

```vbscript

cscript //nologo eventquery.vbs /l Security /fi "EventID=4624"

```

这条命令会列出所有ID为4624的安全日志事件。`/l`指定了日志类型为Security,`/fi`后跟的是过滤器,这里指定了事件ID为4624。

命令行工具的使用非常灵活,它们支持多种参数来定制搜索的详细程度和范围。管理员通过合理使用这些工具,可以有效地对事件日志进行分析和诊断。

### 3.1.2 高级过滤和搜索技术

Windows自带的`wevtutil`命令可以用来执行更高级的日志搜索和管理任务。例如,列出所有日志文件:

```cmd

wevtutil el

```

搜索特定日志文件中的特定事件:

```cmd

wevtutil qe System "/q:*[System[Provider[@Name='Microsoft-Windows-Security-Auditing']]/EventID=4624]"

```

以上命令的`/q`参数指定了搜索查询,`System`是日志名称,`EventID=4624`是事件ID。`wevtutil`支持Xpath查询,这使得管理员可以使用复杂的查询表达式来进行精确的事件筛选。

利用这些命令行工具进行高级过滤和搜索,可以帮助管理员从大量的日志数据中快速提取出有价值的信息,极大地提高日志分析的效率和准确性。

## 3.2 第三方日志分析工具介绍

### 3.2.1 常用第三方工具特点

除了内置工具外,市场上也存在许多第三方日志分析工具。这些工具通常拥有更强大的功能和友好的用户界面。其中比较著名的有Splunk、ELK Stack(Elasticsearch, Logstash, Kibana)、Graylog等。

Splunk是一个功能强大的日志分析工具,它能够收集、搜索、监控和分析机器生成的大数据,通过Web界面提供即时分析。它支持实时搜索和复杂的数据分析,适合处理大规模的日志数据。

ELK Stack以其灵活的架构和强大的数据处理能力而闻名,它使用Elasticsearch作为搜索和分析引擎,Logstash作为日志收集管道,而Kibana提供了数据的可视化界面。ELK在实时日志分析和可视化展示方面表现突出。

Graylog是一个开源的日志管理平台,它能够收集、索引、搜索日志数据,提供了简洁的分析界面。Graylog支持警报和报告功能,并且可以通过插件进行扩展。

### 3.2.2 工具在日志分析中的优势

第三方日志分析工具通常拥有以下优势:

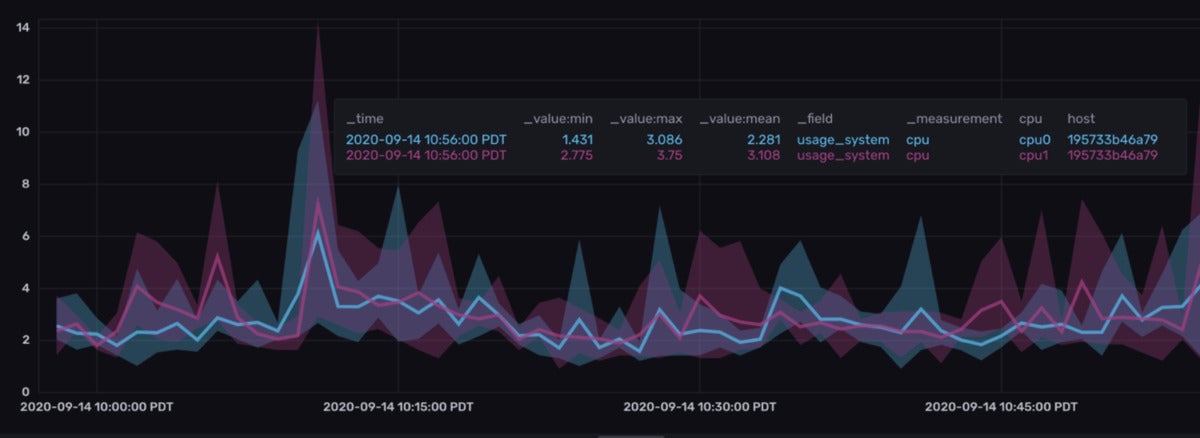

- **数据可视化**:提供直观的图表和仪表板,帮助用户快速理解数据。

- **实时分析**:支持实时日志流分析,便于快速响应事件。

- **集中管理**:能够集中管理来自不同来源的日志数据。

- **扩展性**:支持插件或模块化扩展,可以根据需求定制功能。

- **自动化处理**:能够自动触发警报,执行预定义的响应流程。

这些优势使得第三方工具在处理复杂的日志分析任务时,表现出更加强大的性能和灵活性。

## 3.3 日志分析技术的实践操作

### 3.3.1 日志内容的可视化展示

0

0