【ZYNQ_MPSoc启动安全性指南】:揭秘qspi与emmc数据保护机制

发布时间: 2024-12-27 04:40:30 阅读量: 6 订阅数: 8

ZYNQ_MPSoc的qspi+emmc启动方式制作流程

# 摘要

本文全面探讨了ZYNQ MPSoC的安全启动过程,从启动安全性基础分析到具体数据保护机制的实现,再到安全启动的实践与未来展望。首先概述了ZYNQ MPSoC启动过程,并对其中的安全威胁和安全漏洞进行了深入分析。接着,详细介绍了qspi与emmc接口在数据保护方面的加密和防篡改技术,以及它们在安全启动中的作用。文章还提供了安全启动实现策略的深入讨论,包括信任链构建和启动过程中的认证机制。在实践章节中,作者阐述了安全引导加载程序和操作系统的具体设计与实现,以及安全启动流程的测试与验证方法。最后,本文展望了安全启动技术的发展趋势,分析了产业应用与案例,并探讨了面临的挑战与未来机遇。

# 关键字

ZYNQ MPSoC;安全启动;数据保护;信任链;安全操作系统;安全性验证

参考资源链接:[ZYNQ MPSoc:QSPI+EMMC启动流程与Petaltinux项目设置详解](https://wenku.csdn.net/doc/6h9ye3x9k7?spm=1055.2635.3001.10343)

# 1. ZYNQ MPSoC启动过程概述

## 1.1 ZYNQ MPSoC简介

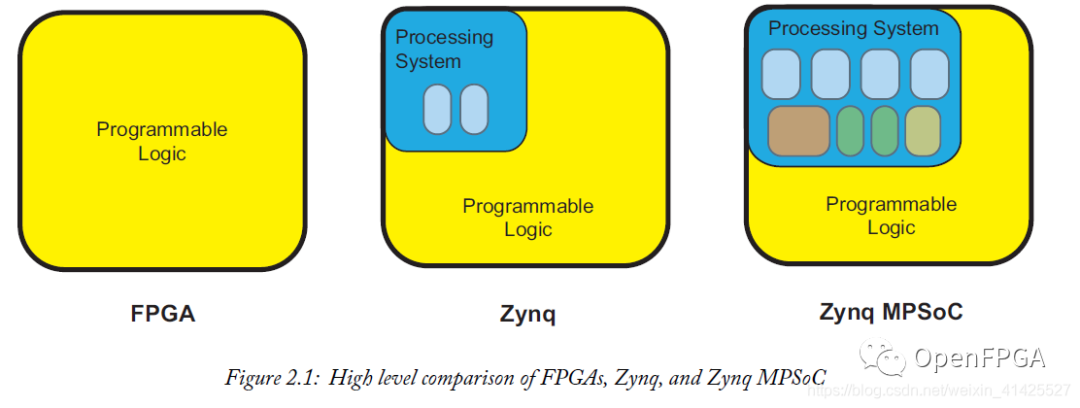

ZYNQ MPSoC(Multi-Processor System-on-Chip)是Xilinx推出的可编程SoC,它集成了ARM处理器核心和FPGA逻辑,在一个单一的芯片上实现了高性能和灵活的系统集成。ZYNQ MPSoC在启动过程中需要进行多个阶段的配置和加载,以确保系统能够顺利启动并执行其预设的功能。

## 1.2 启动过程的基本阶段

ZYNQ MPSoC的启动过程大体上可以分为几个阶段:

- **第一阶段**:从只读存储器(如ROM)中的预置程序开始执行,该程序负责基础的硬件初始化。

- **第二阶段**:加载引导加载程序(Bootloader),这个程序通常保存在如qspi Flash或eMMC这样的非易失性存储器中。

- **第三阶段**:由Bootloader加载操作系统内核到主存储器,并最终把系统控制权交给操作系统。

## 1.3 启动过程的重要性

了解启动过程的重要性对于开发人员来说至关重要。通过理解每个阶段的工作机制,开发者能够更好地对系统进行故障排查、性能优化和安全加固。例如,开发者可能会需要定制Bootloader来满足特定的安全需求,或者优化系统加载时间。

```mermaid

flowchart LR

A[Power On] --> B[ROM Code]

B --> C[BootROM]

C --> D[Bootloader]

D --> E[OS Load]

E --> F[User Application]

```

在后续的章节中,我们将深入了解ZYNQ MPSoC的启动安全性基础,并探讨如何保护数据和操作系统免受潜在的安全威胁。

# 2. ZYNQ MPSoC启动安全性基础

## 2.1 启动过程中的安全威胁分析

### 2.1.1 常见的启动阶段攻击类型

启动阶段是系统从上电至操作系统完全运行的过渡时期,这一阶段的攻击类型多种多样,常见的有:

- **Bootloader攻击**:恶意代码被注入到Bootloader中,使得未授权代码在系统启动时被执行。

- **Rootkit感染**:攻击者利用启动阶段的安全漏洞植入Rootkit,以获取系统控制权。

- **Firmware篡改**:固件被篡改,导致后续执行的代码被恶意修改。

- **启动过程重定向**:攻击者通过引导程序的修改,将启动流程指向恶意代码执行路径。

- **硬件故障注入**:通过物理手段干预硬件,如时钟和电压故障注入,导致系统行为异常。

### 2.1.2 安全漏洞的影响评估

安全漏洞的存在会直接影响系统的正常启动和运行,可能会造成的后果包括:

- **系统权限提升**:攻击者可能获取系统最高权限,对系统实施完全控制。

- **数据泄露**:敏感数据可能在启动过程中被未授权访问或读取。

- **服务拒绝**:系统可能因安全漏洞被攻击者利用,导致服务中断。

- **系统稳定性的破坏**:未被发现的漏洞可能在后期造成系统不稳定,频繁崩溃。

## 2.2 安全启动的理论框架

### 2.2.1 启动流程的硬件安全特性

ZYNQ MPSoC作为一款集成了处理器和FPGA的异构多处理器系统级芯片,其启动流程中的硬件安全特性包含:

- **安全启动引导程序**(SBBR):确保从最初的上电至操作系统的引导过程中,所有加载的组件都是经过认证的。

- **防篡改**:通过HMAC(Hash-based Message Authentication Code)或其它硬件加密手段来检测数据的完整性。

- **安全密钥管理**:提供安全的密钥存储和管理机制,确保密钥在使用和存储过程中的安全。

### 2.2.2 安全启动标准的介绍和比较

目前,存在多种安全启动标准,如TPM(Trusted Platform Module)、UEFI Secure Boot等。这些标准的主要区别在于:

- **密钥管理**:不同的标准提供了不同的密钥管理和存储机制。

- **执行流程**:每种标准对启动流程中的验证步骤都有明确的规定。

- **互操作性**:一些标准支持跨平台的互操作性,而另一些则可能只适用于特定的硬件。

## 2.3 安全启动的实现策略

### 2.3.1 信任链的概念和重要性

信任链(Trust Chain)是安全启动中一个核心概念,它指的是启动过程中形成的一系列经过验证的信任点。信任链的重要性体现在:

- **授权验证**:只有被信任链中上一环节验证通过的组件,才能继续传递信任至下一个环节。

- **完整性保护**:通过验证,确保每个组件在存储和传输过程中未被篡改。

- **可追溯性**:每个环节的验证结果能够追溯,一旦出现错误,可快速定位问题源头。

### 2.3.2 启动过程中的认证机制

实现启动过程中的认证机制是保证安全启动的关键。主要认证机制包括:

- **数字签名**:使用公钥基础设施(PKI)对启动镜像进行数字签名。

- **验证过程**:启动时,Bootloader或其他启动组件会验证签名,确保代码的来源和完整性。

- **证书链**:包含根证书和多级签名证书,形成证书链,以确保签名的可信性。

安全启动是确保系统在整个生命周期内安全性的基础,对于ZYNQ MPS

0

0