Linux定时任务安全:10个步骤保护cron免受恶意攻击

发布时间: 2024-12-11 18:08:21 阅读量: 9 订阅数: 11

Linux中的定时任务管理:深入理解和使用cron

# 1. Linux定时任务概述与安全威胁

## Linux定时任务的原理与应用

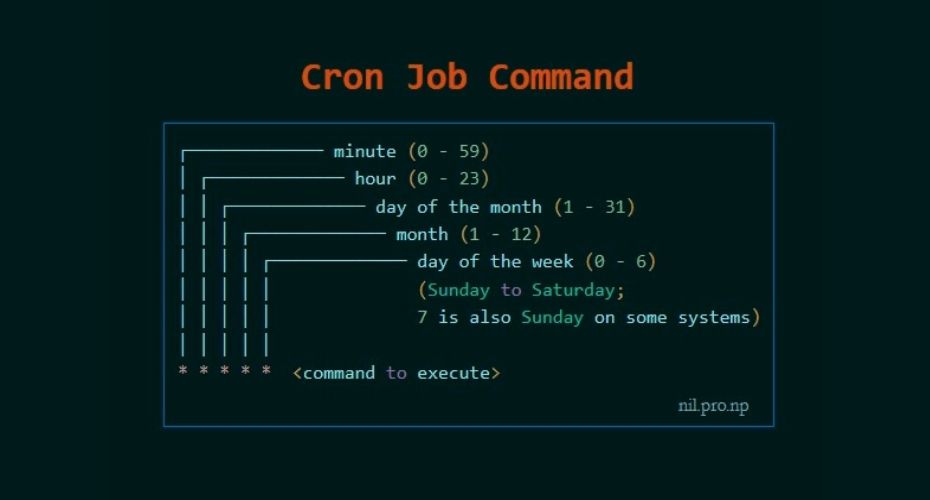

Linux定时任务是通过Cron服务实现的,它允许用户按照预定的时间表来执行任务。Cron服务通过读取crontab文件中的指令来触发任务,这些任务可以是系统维护脚本,如更新软件包、清理日志文件,也可以是特定应用的周期性数据处理。正确使用定时任务能够提升系统效率,但如果不当配置也可能引起安全问题。

## 定时任务的安全风险

定时任务的安全风险主要来自于配置错误和恶意脚本的植入。配置不当可能会导致未授权访问或无意间允许执行恶意命令,比如通过修改PATH环境变量来改变命令的执行路径,从而执行恶意代码。此外,如果Cron任务文件权限过于宽松,可能使攻击者有机会植入恶意脚本,进而取得系统的控制权。

## 防范措施和建议

为了减少安全威胁,需要对Cron任务的执行用户和环境变量进行严格限制。建议定期对Cron任务进行审计,确认所有任务都是必需的,并且拥有合适的权限。还可以使用系统日志来记录所有Cron任务的执行历史,以便于追踪和审计。此外,对敏感任务进行加密处理,以防止脚本内容泄露,确保系统的整体安全性。

# 2. Linux用户和权限管理

Linux操作系统中,用户和权限管理是保障系统安全的基础。合理地管理用户和权限,是每个系统管理员的必备技能。本章将深入探讨用户管理、权限控制以及访问控制列表(ACL)的应用,确保您对Linux环境下的用户和权限管理有全面的理解。

## 2.1 用户管理基础

### 2.1.1 用户账户的创建与配置

在Linux系统中,每个使用系统的人都需要一个用户账户。管理这些账户是维护系统安全的关键步骤。创建和配置用户账户的基本命令是`useradd`和`usermod`。

```bash

sudo useradd -m -s /bin/bash newuser

sudo usermod -aG wheel newuser

```

上述命令首先使用`useradd`创建了一个新用户`newuser`,`-m`选项表示为用户创建家目录,`-s`选项指定了用户的默认shell。接着,使用`usermod`将用户`newuser`添加到了`wheel`用户组中,这个组通常用于拥有sudo权限的用户。

参数解释:

- `-m`: 创建用户的家目录。

- `-s`: 指定用户的默认shell。

- `-aG`: 将用户添加到附加组。

通过这种方式,我们可以为系统中不同的用户提供适当的环境和权限。

### 2.1.2 用户组的管理策略

用户组管理是Linux权限控制的重要组成部分。合理地使用用户组,可以简化权限分配过程。

```bash

sudo groupadd devops

sudo gpasswd -a user1 devops

```

这里首先创建了一个名为`devops`的新用户组,然后将已存在的用户`user1`添加到该组中。

在管理用户组时,一个常见的策略是将具有相同工作职责的用户分为同一组,然后将相关资源的访问权限授予该组。这样,当有新成员加入团队时,只需将其添加到相应的用户组中即可自动获得需要的资源访问权限。

## 2.2 权限控制细节

### 2.2.1 文件和目录的权限设置

文件和目录的权限设置是保证数据安全的关键。每个文件和目录都有三个基本权限:读(r)、写(w)和执行(x),分别对应于文件的所有者(owner)、所属组(group)和其他用户(others)。

```bash

chmod 750 /path/to/directory

```

此命令将指定目录的权限设置为`rwx`对于所有者,`rx`对于所属组,无权限对于其他用户。

要查看文件和目录的权限,可以使用`ls -l`命令:

```bash

ls -l /path/to/directory

```

输出结果类似如下:

```plaintext

drwxr-x--- 2 root devops 4096 Jun 1 12:34 directory_name

```

这里,`drwxr-x---`就是权限设置,其中`d`表示目录,`rwx`表示所有者的权限,`r-x`表示所属组的权限,而`---`表示其他用户的权限。

### 2.2.2 特殊权限位的应用

Linux提供了特殊权限位,用于实现更高级的权限控制。最常用的特殊权限位包括SUID、SGID和sticky bit。

```bash

chmod 4755 /usr/bin/somebinary

```

此命令将`somebinary`二进制文件设置为SUID。这表示任何用户执行该文件时,该文件都将以文件所有者的权限运行。

SGID和sticky bit的设置方式类似,它们适用于需要在组成员之间共享资源或保护文件不被随意删除的场景。

## 2.3 访问控制列表(ACL)的使用

### 2.3.1 ACL的基本概念和配置

尽管传统的文件和目录权限适用于简单的权限需求,但在复杂环境中,需要更灵活的权限管理方式,这时候ACL就派上了用场。

```bash

setfacl -m u:user2:rw /path/to/file

```

上述命令为用户`user2`赋予了对`/path/to/file`文件的读写权限,而不影响其他用户。

ACL的配置通常更为灵活,允许你针对特定的用户或组指定权限,而不仅限于所有者、所属组和其他用户。这是通过`setfacl`命令来实现的。

### 2.3.2 复杂访问场景下的ACL应用

在一些特殊的使用场景下,如多用户环境、跨组协作等,ACL提供了传统权限无法实现的细粒度控制。

```bash

setfacl -m g:devops:rx /var/log/syslog

```

在这个例子中,我们为`devops`组赋予了对`/var/log/syslog`日志文件的读和执行权限,这对于需要查看系统日志但不需修改它们的开发人员来说是理想的选择。

ACL可以和传统的权限设置共存,它们提供了更多维度的控制能力。通过ACL的使用,管理员能够精确控制每个用户或用户组对特定资源的访问权限,大大增强了系统的安全性与灵活性。

以上为第二章的第二级章节内容,本章通过详细的用户管理、权限控制以及ACL的介绍,向读者展示了Linux环境下如何有效地进行用户和权限管理,确保了对系统安全性的维护。在接下来的章节中,我们将深入探讨Cron服务的安全配置、恶意脚本和代码的检测与防御,以及综合安全措施和最佳实践。

# 3. Cron服务的安全配置

## 3.1 Cron文件的结构与权限

###

0

0