【Web前端技术深度解析】:实现网页上调用exe的安全与稳定

发布时间: 2025-01-03 23:07:14 阅读量: 11 订阅数: 12

基于Python与Web前端的新年快乐动态礼花实现:代码教程和技术解析

# 摘要

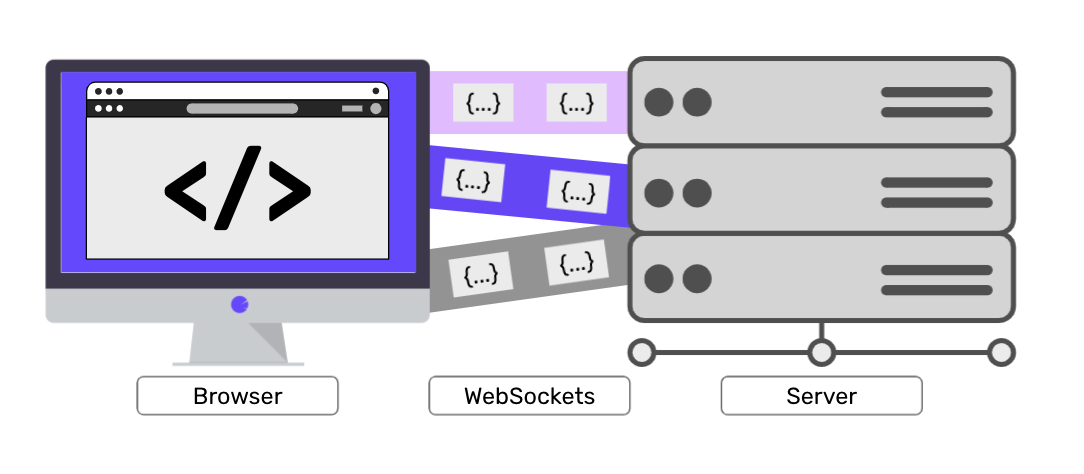

随着Web前端技术的快速发展,其安全性和与后端的交互机制逐渐成为研究热点。本文从Web前端技术概述开始,深入探讨了前端安全基础、前端与后端交互、本地exe文件交互的理论与实践以及集成应用技术。特别强调了浏览器安全机制、代码安全实践和安全工具的使用,同时分析了RESTful API设计、AJAX与JSON通信、以及WebSocket实时通信机制的重要性。本文还详细介绍了Web前端与本地exe文件交互的原理、安全性和兼容性策略,并探讨了HTML5与WebAssembly、Electron框架在构建跨平台桌面应用中的应用。最后,通过案例研究,总结了实现安全稳定exe调用的实践,并对Web前端技术的未来发展方向进行了展望。

# 关键字

Web前端技术;前端安全;同源策略;CORS;RESTful API;AJAX;WebAssembly;Electron;本地交互;WebSocket

参考资源链接:[网页上调用桌面exe程序的ActiveXObject实现](https://wenku.csdn.net/doc/645a0328fcc539136826297f?spm=1055.2635.3001.10343)

# 1. Web前端技术概述与发展趋势

## 前端技术的演变

在过去的十年中,Web前端技术经历了巨大的变革。从简单的HTML页面和静态内容展示,到如今富交互、响应式和动态内容的Web应用,前端技术已与用户界面、用户体验和性能优化紧密相连。前端框架和库如React、Angular、Vue等成为了构建现代Web应用不可或缺的工具。

## 当前趋势

目前,Web前端领域正在向模块化、组件化、高性能方向发展。Web组件、渐进式Web应用(PWA)、服务工作线程(Service Workers)和服务器端渲染(SSR)等技术的流行,以及WebAssembly的崛起,都表明了Web前端技术的多样化和成熟度。

## 未来展望

展望未来,Web前端技术的发展将更加注重性能优化、跨平台能力以及安全性。我们可能会看到更多的Web技术与本地应用程序的融合,以及利用新兴技术如WebGL和WebVR打造更加沉浸式的Web体验。

随着技术的演进,Web前端开发者需要不断学习和适应,掌握新工具和技术,才能在激烈的竞争中保持领先。这一章节的深入探讨,旨在帮助读者理解当前前端技术的全貌,并为接下来的章节做好铺垫。

# 2. Web前端安全基础

### 2.1 浏览器安全机制

#### 同源策略与跨域资源共享(CORS)

浏览器的同源策略是Web安全的基础,它限制了来自不同源的文档或脚本间的交互,以防止恶意脚本的跨站攻击。一个源由协议、域名和端口号定义。当一个网页尝试加载或执行不同源的资源时,浏览器的安全策略会阻止这一行为。

**同源策略的限制:**

- 跨域HTTP请求被阻止。

- Cookie、LocalStorage、IndexDB等数据受到限制。

- DOM访问受限。

**跨域资源共享(CORS):**

为了解决同源策略带来的限制,CORS允许服务器在响应头中声明跨域请求的来源(`Access-Control-Allow-Origin`),从而使得符合条件的跨域请求得以成功。

```http

Access-Control-Allow-Origin: *

```

当浏览器收到带有`Access-Control-Allow-Origin`的响应头时,会检查请求的来源是否与该值匹配。如果匹配,则允许该响应。出于安全考虑,一般推荐明确指定允许的域名,而不是使用`*`通配符。

#### 内容安全策略(CSP)

内容安全策略(CSP)是一种额外的安全层,它帮助检测和减轻某些类型的攻击,如XSS(跨站脚本攻击)和数据注入攻击。CSP通过在HTTP头部增加规则来限制资源的加载和执行,使得攻击者难以注入恶意脚本。

**CSP的实施:**

- 在HTTP头部中添加`Content-Security-Policy`。

- 限制脚本和样式表的来源。

- 禁止内联JavaScript和CSS。

- 限制表单提交的目标。

```http

Content-Security-Policy: default-src 'self'; script-src 'self' https://trusted.example.com; object-src 'none'; report-uri https://reportcollector.example.com/collector.cgi

```

### 2.2 前端代码安全实践

#### 输入验证与输出编码

在Web应用中,对用户输入的验证是防御跨站脚本攻击(XSS)的第一步。所有输入,无论是来自表单、URL参数、Cookie还是HTTP头,都应被视为不可信任的。

**输入验证:**

- 对输入数据的类型、格式、长度、范围进行验证。

- 对输入数据的合法性进行检查,如正则表达式匹配。

**输出编码:**

- 在输出数据到HTML之前,对特殊字符进行编码。

- 使用编码库或框架内置的编码功能,例如OWASP Java Encoder。

```java

// 一个简单的Java编码示例

OWASP Java Encoder Library:

String safeHtml = StringEscapeUtils.escapeHtml4(untrustedHtml);

```

#### 脚本注入防护与XSS攻击防御

XSS攻击通常涉及到脚本注入,这种攻击允许攻击者将恶意代码注入到其他用户浏览的页面上。为防范XSS,需要采取适当的输入验证和输出编码措施,同时还可以使用一些现代前端框架提供的自动XSS清理功能。

**自动XSS清理:**

- 使用框架如AngularJS的内置XSS清理功能。

- VueJS也提供了类似的数据绑定安全特性。

#### CSRF攻击防范与案例分析

CSRF(跨站请求伪造)是一种让恶意用户利用用户已认证的身份进行操作的攻击。防范CSRF攻击通常需要在服务器端生成一个一次性令牌(token),然后在用户提交表单时验证这个令牌。

**CSRF防范措施:**

- 在用户会话中存储一次性令牌。

- 在每个HTTP请求中包含这个令牌。

- 服务器端验证令牌的一致性。

```html

<!-- 在HTML表单中包含CSRF令牌 -->

<form method="post" action="/submit">

<input type="hidden" name="csrf_token" value="随机生成的令牌">

<!-- 表单的其他内容 -->

</form>

```

### 2.3 安全工具与库的应用

#### 常见的前端安全检测工具

在开发过程中,使用安全检测工具可以帮助识别常见的安全漏洞,以下是几种流行的工具:

- **OWASP Dependency-Check**:检测项目依赖中已知的漏洞。

- **RetireJS**:检测项目中使用的含有已知漏洞的JavaScript库。

- **SonarQube**:提供代码质量检查和漏洞识别。

```shell

# OWASP Dependency-Check 命令行示例

dependency-check.sh --project "My Project" --out results.txt

```

#### 安全库集成与使用案例

集成安全库到项目中可以显著减少安全漏洞的风险。例如,OWASP推荐使用`DOMPurify`来防范XSS攻击:

- **DOMPurify**:一个强大的HTML消毒库,用于清除HTML内容中的潜在危险代码。

- **Csurf**:一个Node.js中间件,用于添加CSRF令牌到HTTP请求中。

```javascript

// DOMPurify 一个使用示例

var cleanHtml = DOMPurify.sanitize(dirtyHtml);

```

通过应用这些安全工具和库,Web前端开发人员可以显著提升应用程序的安全性,减少潜在的安全风险。接下来的章节将深入探讨前端技术与后端的交互机制。

# 3. 前端技术与后端交互深度剖析

## 3.1 RESTful API 设计原则

RESTful API是一种基于HTTP协议的网络服务接口设计风格,它利用HTTP协议的特性,如统一资源标识符(URI)、HTTP方法(如GET, POST, PUT, DELETE)和状态码,来构建一种无状态且易于理解的接口。RESTful API的设计原则强调了系统的资源和无状态通信,从而提供了更好的可伸缩性和简单性。

### 3.1.1 API接口设计最佳实践

当设计一个RESTful API时,有几点最佳实践是必须要遵循的:

- **资源的唯一标识**:每一个URI应该代表一个特定的资源。例如,`/users/{id}` 应该代表一个特定的用户资源。

- **使用HTTP方法**:通过HTTP方法定义操作,如使用GET请求获取资源,使用POST来创建资源,使用PUT或PATCH来更新资源,以及使用DELETE来删除资源。

- **无状态的通信**:每个请求应包含处理请求所需的所有信息,不应依赖于服务器上存储的任何状态。

- **使用JSON**:JSON已成为API通信的事实标准。它的轻量级和易读性是选择它的主要原因。

### 3.1.2 状态码的使用与意义

状态码在RESTful API中用于指示特定请求的处理结果。下面是一些常见的HTTP状态码及它们的含义:

- `200 OK`:请求已成功,请求所希望的响应头或数据体将随此响应返回。

- `201 Created`:请求已被实现,且有一个新的资源已经依据请求的需要而创建。

- `400 Bad Request`:服务器不理解请求的语法。

- `401 Unauthorized`:请求需要用户的身份认证。

- `403 Forbidden`:服务器已经理解请求,但是拒绝执行。

- `404 Not Found`:服务器无法根据客户端的请求找到资源。

- `500 Internal Server Error`:服务器遇到了一个意料不到的情况。

- `503 Service Unavailable`:服务器目前无法使用。

## 3.2 AJAX与JSON通信机制

AJAX(Asynchronous JavaScript and XML)允许网页在不重新加载的情况下进行数据交换和更新。JSON(JavaScript Object Notation)是一种轻量级的数据交换格式,易于人阅读和编写,同时也易于机器解析和生成。

### 3.2.1 AJAX的原理与实现

AJAX的实现依赖于`XMLHttpRequest`对象,或者在现代浏览器中使用`fetch` API。它的工作原理如下:

1. 创建一个`XMLHttpRequest`对象,用来与服务器进行异步通信。

2. 使用`open()`方法初始化一个HTTP请求,可以指定请求的方法(GET、POST等)、URL和是否异步处理。

3. 发送请求到服务器。

4. 设置一个回调函数,当服务器返回响应时,回调函数被调用。回调函数会检查HTTP状态码,处理返回的数据。

5. 使用`responseText`或`responseJSON`属性来读取服务器返回的数据。

```javascript

// 示例代码

function makeAjaxRequest() {

const xhr = new XMLHttpRequest();

xhr.open('GET', 'https://api.example.com/data');

xhr.onreadystatechange = function() {

if (xhr.readyState === 4 && xhr.status === 200) {

const data = JSON.parse(xhr.responseText);

// 处理数据

}

};

xhr.send();

}

makeAjaxRequest();

```

0

0