CSP认证中的公钥基础设施(PKI)原理

发布时间: 2024-04-14 05:25:44 阅读量: 73 订阅数: 32

公钥基础设施(PKI)概述

# 1. PKI的基础概念

公钥基础设施(PKI)是一种数字证书体系,用于确保信息传输的安全性和完整性。PKI的核心是公钥加密技术,通过公开和私密密钥的配对来实现身份验证和数据加密。PKI的基本组成部分包括证书颁发机构(CA)、注册机构(RA)、用户、数字证书和密钥对等。

数字证书是PKI中的关键元素,用于证明实体的身份和公钥。它包含了实体的公钥、所有者信息、颁发者签名等内容。数字证书的结构通常包括证书版本、序列号、颁发者信息、有效期、所有者信息、公钥和签名等字段。

PKI通过数字证书和密钥管理技术,为网络通信提供了安全保障。了解PKI的基础概念对于理解其在网络安全中的重要性至关重要。

# 2. PKI的关键技术

在 PKI(公钥基础设施) 中,数字证书的颁发和验证是至关重要的。CA(证书授权机构)扮演着关键角色,负责颁发数字证书给实体,并通过数字签名确保证书的真实性。数字证书包含了证书主体的公钥、颁发者签名等信息,通过 CA 的数字签名可以验证证书的合法性。同时,为了及时停止使用失效证书,CRL(证书吊销列表)记录了已经吊销的证书信息,验证方可通过 CRL 避免使用无效证书。

### 2.1 数字证书的颁发和验证

#### 2.1.1 CA的角色和运作原理

CA 是 PKI 中的信任实体,负责颁发数字证书给实体(如用户或设备)。其运作原理可以简述为:

- 证书请求:用户向 CA 提交证书请求,包含公钥等信息。

- 认证身份:CA 验证用户身份,防止冒名顶替。

- 证书颁发:CA 使用自身私钥对用户信息进行签名,生成数字证书。

- 证书发布:CA 将数字证书发布给用户,用户可用于加密、身份验证等操作。

#### 2.1.2 数字证书的验证过程

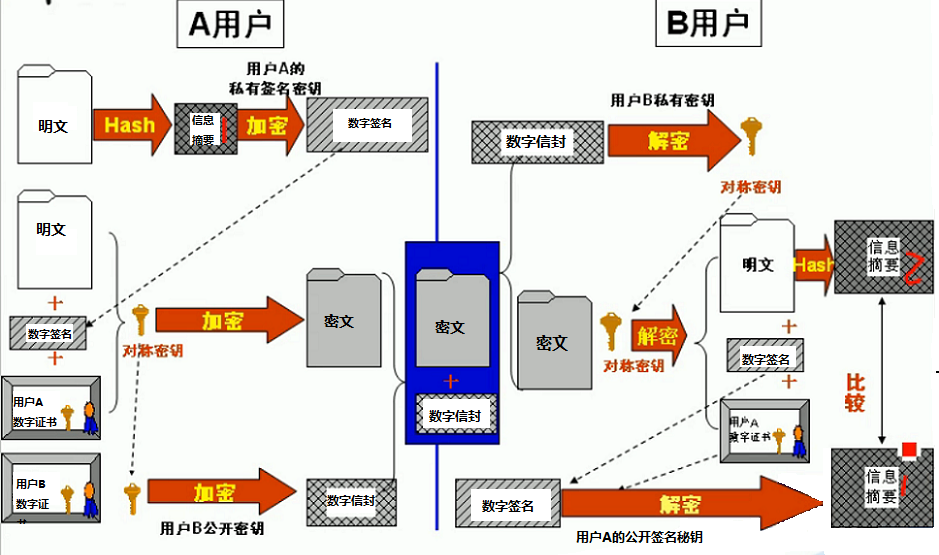

数字证书验证确保通信双方公钥的合法性和真实性,流程包括:

- 获取证书:接收方获取发送方证书。

- 验证签名:使用 CA 的公钥验证数字签名,判断证书的真实性。

- 提取公钥:从数字证书中提取公钥。

- 加密数据:使用对方公钥加密数据。

- 解密数据:接收方使用自身私钥解密数据。

#### 2.1.3 证书吊销列表(CRL)的概念和使用

CRL 是由 CA 定期更新的记录了吊销证书的列表,包含了已经失效的证书信息。使用 CRL 可避免使用已被吊销的证书,保障通信安全。用户通过获取最新的 CRL,查询证书是否被吊销,有效避免使用已失效证书。

### 2.2 密钥管理与保护

#### 2.2.1 密钥生成及存储

密钥的生成应在安全环境下进行,避免泄露。生成后需存储在安全的地方,如硬件安全模块(HSM)中,保护密钥不被恶意获取。

#### 2.2.2 密钥更新和轮换

密钥存在泄露风险,定期更新和轮换密钥可有效减少安全威胁。更新密钥后,需及时通知其他实体,确保通信的连贯性。

#### 2.2.3 密钥备份和恢复机制

为防止密钥丢失,应建立密钥的备份和恢复机制。备份密钥需存储在安全可靠的位置,一旦密钥丢失,可通过恢复机制重新获取密钥,确保通信的持续性和安全性。

```python

# 生成密钥对示例(仅作演示用途,实际情况需在安全环境下操作)

from Cryptodome.PublicKey import RSA

key = RSA.generate(2048)

private_key = key.exp

```

0

0