【宠物管理系统权限管理】:基于角色的访问控制(RBAC)深度解析

发布时间: 2024-11-16 21:20:13 阅读量: 13 订阅数: 34

基于RBAC权限控制模型的后台管理系统

# 1. 基于角色的访问控制(RBAC)概述

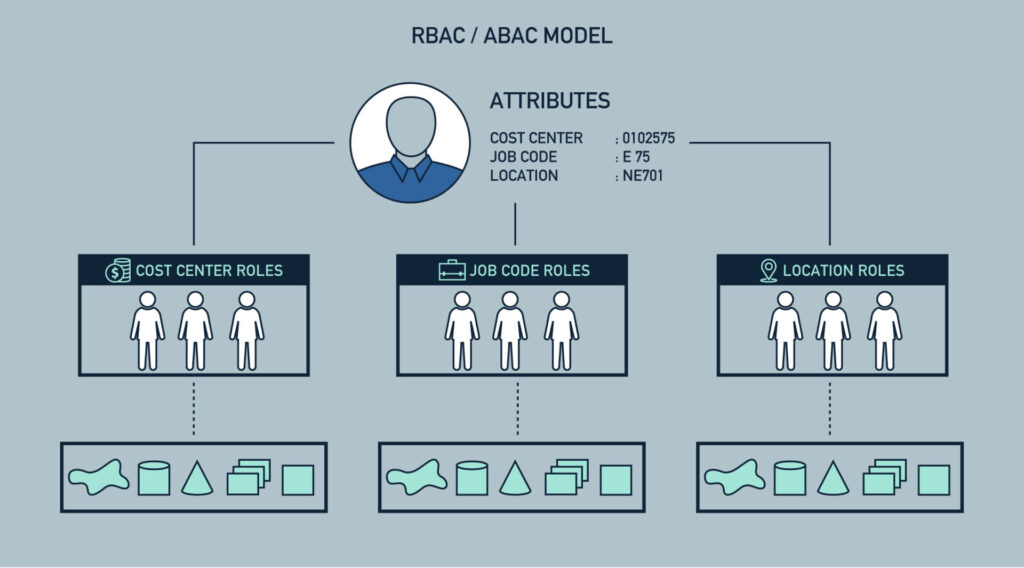

在信息技术快速发展的今天,信息安全成为了企业和组织的核心关注点之一。在众多安全措施中,访问控制作为基础环节,保证了数据和系统资源的安全。基于角色的访问控制(Role-Based Access Control, RBAC)是一种广泛认可和应用的访问控制模型,其以角色为核心,实现权限的分配和管理。

RBAC的基本思想是通过角色关联用户和权限,简化权限管理流程。通过定义不同的角色,授予角色相应的权限,然后将用户分配到一个或多个角色中,从而实现对用户权限的间接管理。RBAC模型相较于传统的访问控制方式,在灵活性、可扩展性和管理效率上有着显著优势,已经成为业界标准之一。

在本章中,我们将介绍RBAC的起源、基本概念以及其在信息安全领域中应用的必要性。通过了解RBAC模型的基本工作原理,读者将为后续章节更深入的学习打下坚实的基础。

# 2. RBAC理论基础

## 2.1 权限管理的基本概念

### 2.1.1 用户、角色和权限的定义

权限管理是信息安全的一个核心问题,其中用户、角色和权限是构成访问控制的三个基本要素。用户是访问系统的主体,角色是访问权限的集合,权限则是对资源进行访问的最小操作单位。

用户(User):指使用系统的个体,可以是真实的人、应用程序或者计算机设备。用户拥有唯一的身份标识,比如用户名、邮箱或唯一的用户ID。

角色(Role):角色是权限的集合,其目的是简化权限的分配。一个角色可以包含多个权限,也可以被多个用户共享。在很多情况下,一个角色代表了一个职位或者一组职责。

权限(Permission):权限规定了用户对资源可以进行的操作,例如,读取文件、写入数据库等。一个权限可以是一个操作集合,也可以是对操作的对象(资源)的描述。

### 2.1.2 访问控制模型的发展简史

访问控制模型自计算机诞生以来就存在,早期的访问控制相对简单,例如在操作系统中,文件的访问权限通常只有读(Read)、写(Write)、执行(Execute)三种。随着时间的发展,对于访问控制的需求变得越来越复杂,模型也相应地发展。

- 自主访问控制(DAC):在这个模型中,资源的所有者可以自由地定义谁可以访问其资源。

- 强制访问控制(MAC):资源的访问权限由系统强制规定,管理员指定好策略,个体用户无法自行修改。

- 基于角色的访问控制(RBAC):在RBAC中,用户被授予一个或多个角色,角色定义了用户对系统资源的访问权限。

## 2.2 RBAC模型核心组件分析

### 2.2.1 角色与权限的关联机制

在RBAC模型中,角色与权限的关联机制定义了角色可以拥有哪些权限,以及如何将权限分配给角色。这一机制在RBAC模型中至关重要,因为它直接影响到权限管理的灵活性与效率。

权限分配通常通过以下两种方式完成:

1. 直接授权:将权限直接分配给角色,角色一旦被创建,就具备了相应的权限。

2. 继承授权:某些情况下,角色可以继承其他角色的权限。例如,行政主管角色可能需要包含普通员工角色的所有权限。

### 2.2.2 用户与角色的分配原则

用户与角色的分配是RBAC模型中另一核心组件。它规定了用户如何被分配到不同的角色,以及如何通过角色间接获得对资源的访问权限。

常见的分配原则包括:

- 最小权限原则:用户仅被授予完成其工作所必需的最小权限集。

- 角色不相容原则:某些角色可能会产生利益冲突,因此这些角色应当相互排斥,不能被同一个人拥有。

- 需要时授权原则:用户只有在需要时才被授予相应的角色,以减少潜在的风险。

## 2.3 RBAC的优势与挑战

### 2.3.1 灵活性与安全性权衡

RBAC模型的一个主要优势是其灵活性。角色的引入极大地简化了权限管理,尤其是当系统中有大量用户和权限时。然而,灵活性和安全性之间需要权衡。

灵活性体现在:

- 角色的创建和删除可以根据实际需要快速调整。

- 权限的分配与调整更加方便,因为只需关联或解除关联角色与权限。

安全性权衡则关注:

- 如何设计角色以防止权限过度扩散。

- 安全审计的必要性,确保只有授权用户访问敏感资源。

### 2.3.2 实际应用中的常见问题

在实际应用RBAC时,系统设计者和管理员可能会遇到一系列问题,这些问题如果不妥善处理,会严重影响系统安全性和可用性。

常见问题包括:

- 角色的划分过于模糊,导致难以确定谁应该拥有哪些角色。

- 权限过于集中,单一角色拥有过多权限,违背了最小权限原则。

- 用户与角色的分配不当,可能造成权限冲突或资源访问不一致。

要解决这些问题,需要设计合理的角色层级结构,实施细粒度的权限控制,以及定期进行安全审计和权限调整。

# 3. RBAC实践中的关键技术

## 3.1 角色权限设计模式

### 3.1.1 基础角色权限设计

在构建基于角色的访问控制(RBAC)系统时,首先要考虑的是角色的权限设计模式。角色权限设计是将业务需求转换为系统可操作权限的桥梁。基础的角色权限设计通常遵循以下步骤:

1. **需求分析**:深入理解系统的业务逻辑和权限需求。

2. **角色定义**:根据业务需求和职责的不同,定义出系统中的各种角色。

3. **权限定义**:根据角色的职责定义出必要的权限集合。

4. **角色与权限关联**:将定义好的权限赋予相应角色,形成角色权限的映射。

这种设计模式强调角色和权限的关联,其目的在于通过角色来封装权限集合,使得权限管理更加清晰、高效。

### 3.1.2 扩展角色权限设计

随着业务的扩展和复杂化,基础角色权限设计往往需要扩展以满足更多场景。扩展角色权限设计可能会引入以下概念:

- **权限组合**:根据不同的业务流程,将基础权限进行组合以形成更高级别的权限粒度。

- **角色层级**:设计角色之间的继承或包含关系,允许角色之间的权限传递。

- **角色类型**:区分用户角色(普通用户)和管理角色(管理员),为不同类型的用户提供不同级别的权限。

在实际设计过程中,可能需要使用到设计模式如策略模式、职责链模式等,以实现角色权限的灵活配置和扩展。

## 3.2 实现RBAC的数据库设计

### 3.2.1 数据库表结构设计

数据库设计是实现RBAC系统的基础和核心。典型的RBAC数据库设计通常包括以下表:

- **用户表(Users)**:存储用户信息。

- **角色表(Roles)**:存储角色信息。

- **权限表(Permissions)**:存储权限信息。

- **用户角色关联表(User_Role)**:存储用户与角色之间的关联关系。

- **角色权限关联表(Role_Permission)**:存储角色与权限之间的关联关系。

为了简化设计,可以用以下MySQL示例代码表示:

```sql

CREATE TABLE Users (

id INT AUTO_INCREMENT PRIMARY KEY,

username VARCHAR(255) NOT NULL,

password VARCHAR(255) NOT NULL,

UNIQUE INDEX (username)

);

CREATE TABLE Roles (

id INT AUTO_INCREMENT PRIMARY KEY,

rolename VARCHAR(255) NOT NULL,

UNIQUE INDEX (rolename)

);

CREATE TABLE Permissions (

id INT AUTO_INCREMENT PRIMARY KEY,

permissionname VARCHAR(255) NOT NULL,

UNIQUE INDEX (permissionname)

);

CREATE TABLE User_Role (

user_id INT,

role_id INT,

FOREIGN KEY (user_id) REFERENCES Users(id),

FOREIGN KEY (role_id) REFERENCES Roles(id),

PRIMARY KEY (user_id, role_id)

);

CREATE TABLE Role_Permission (

role_id INT,

permission_id INT,

FOREIGN KEY (role_id) REFERENCES Roles(id),

FOREIGN KEY (permission_id) REFERENCES Permissions(id),

PRIMARY KEY

```

0

0