PHP数据库连接安全攻防战:防范SQL注入,保障数据安全

发布时间: 2024-07-27 22:03:08 阅读量: 19 订阅数: 30

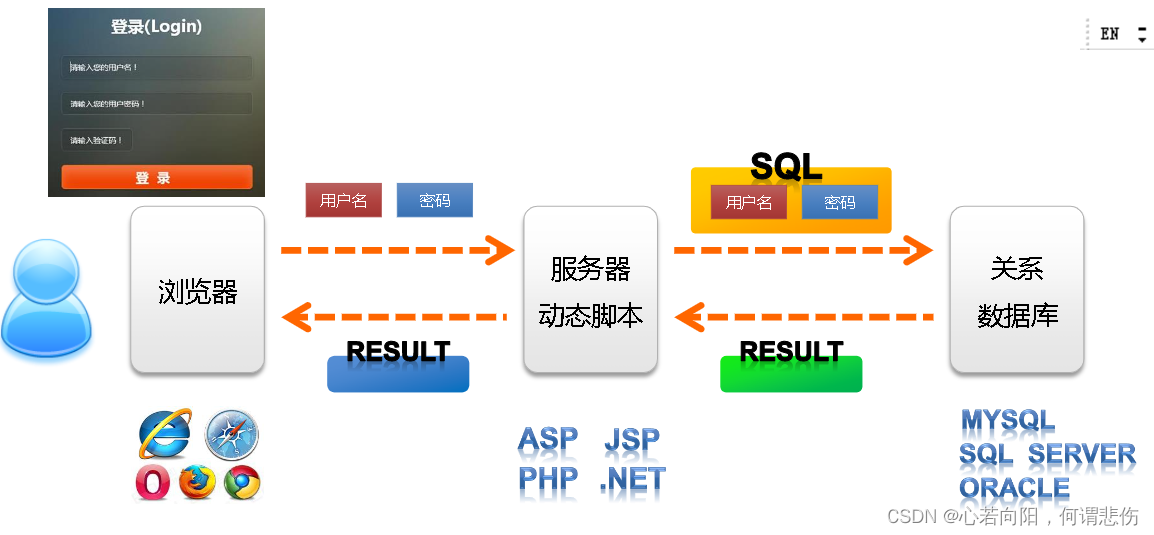

sql注入攻防

# 1. PHP数据库连接安全概述

数据库连接安全是保护敏感数据免受未经授权访问和恶意攻击的关键。在PHP应用程序中,建立安全的数据库连接至关重要,因为它可以防止SQL注入、数据泄露和应用程序漏洞。

本章将概述PHP数据库连接安全的重要性,讨论常见的安全威胁,并介绍最佳实践以确保数据库连接的安全。通过了解这些基本原则,PHP开发人员可以有效地保护其应用程序和数据免受安全风险。

# 2. SQL注入攻击原理与防范

### 2.1 SQL注入攻击的类型和危害

SQL注入攻击是一种通过将恶意SQL查询注入到Web应用程序中来窃取或破坏数据的攻击技术。攻击者利用应用程序输入验证的漏洞,将恶意SQL代码注入到用户输入中,从而执行未经授权的数据库操作。

SQL注入攻击主要分为以下几种类型:

- **联合查询注入:**攻击者通过注入联合查询(UNION)语句来检索数据库中的其他数据。

- **布尔盲注:**攻击者通过注入布尔查询语句,通过观察页面响应的差异来获取数据库信息。

- **时间盲注:**攻击者通过注入时间延迟语句,通过测量页面响应时间来获取数据库信息。

- **堆叠查询注入:**攻击者通过注入多个查询语句,绕过应用程序的查询限制。

SQL注入攻击的危害巨大,包括:

- **数据泄露:**攻击者可以窃取敏感的个人或财务信息。

- **数据库破坏:**攻击者可以删除、修改或破坏数据库中的数据。

- **网站篡改:**攻击者可以利用注入的代码修改网站内容或执行恶意操作。

- **拒绝服务:**攻击者可以通过注入耗时的查询来使数据库不可用。

### 2.2 预防SQL注入攻击的最佳实践

为了防止SQL注入攻击,有以下几种最佳实践:

#### 2.2.1 使用预处理语句

预处理语句是一种将SQL查询与参数分开的技术。应用程序将查询发送到数据库,数据库解析查询并准备执行计划。然后,应用程序将参数值绑定到预处理语句,数据库执行查询并返回结果。

使用预处理语句可以防止SQL注入攻击,因为数据库会对查询进行语法分析和验证,从而阻止恶意代码的执行。

```php

// 使用 PDO 预处理语句

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ?");

$stmt->bindParam(1, $username);

$stmt->execute();

```

#### 2.2.2 使用参数化查询

参数化查询与预处理语句类似,但它允许应用程序在执行查询之前指定参数类型。这可以防止攻击者注入不同类型的数据,例如字符串、数字或日期。

```php

// 使用 PDO 参数化查询

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = :username");

$stmt->bindParam(':username', $username, PDO::PARAM_STR);

$stmt->execute();

```

#### 2.2.3 过滤用户输入

过滤用户输入可以防止攻击者注入恶意代码。应用程序应使用正则表达式或白名单来验证用户输入,并拒绝包含非法字符或特殊字符的输入。

```php

// 使用正则表达式过滤用户输入

$username = preg_replace('/[^a-zA-Z0-9_]/', '', $username);

```

```php

// 使用白名单过滤用户输入

$allowed_chars = array('a', 'b', 'c', 'd', 'e', 'f', 'g', 'h', 'i', 'j', 'k', 'l', 'm', 'n', 'o', 'p', 'q', 'r', 's', 't', 'u', 'v', 'w', 'x', 'y', 'z', '0', '1', '2', '3', '4', '5', '6', '7', '8', '9');

$username = str_replace(array_diff(str_split($username), $allow

```

0

0