【Commons-Digester安全指南】:防范XML注入攻击的最佳实践

发布时间: 2024-09-25 22:01:23 阅读量: 64 订阅数: 23

commons-digester-2.1.jar

# 1. XML注入攻击概述

## 1.1 什么是XML注入攻击

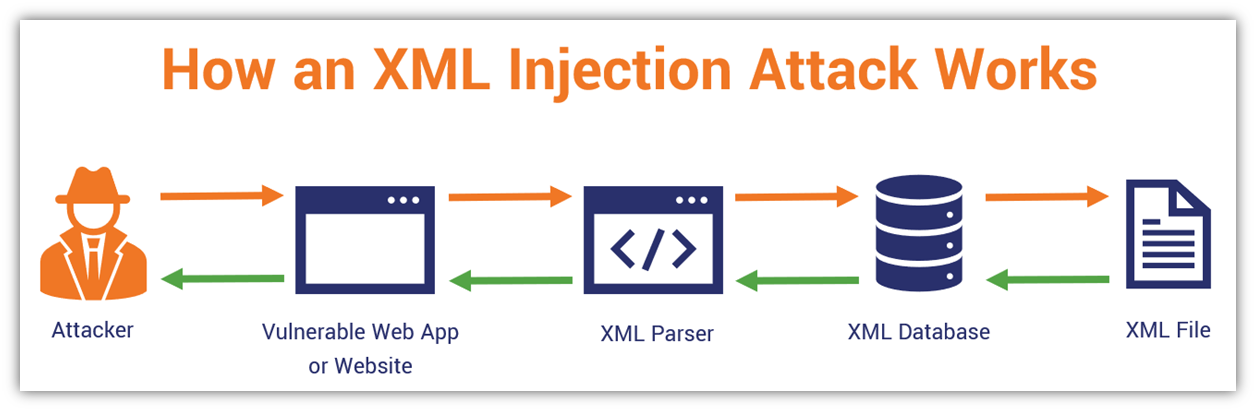

XML注入攻击是一种代码注入技术,攻击者通过在XML数据输入中插入恶意内容,利用应用程序处理XML数据的方式中存在的安全漏洞来执行未授权的命令或访问数据。此攻击类型通常针对处理XML输入的应用程序,尤其是那些缺乏适当输入验证和安全XML解析的应用程序。

## 1.2 XML注入攻击的普遍性

随着XML在应用程序数据交换中的广泛使用,XML注入攻击变得越来越普遍。几乎所有的Web服务、企业应用以及服务导向架构(SOA)都可能成为目标。XML注入攻击可能导致数据泄露、未授权的数据访问、甚至远程代码执行,从而给企业带来重大的安全风险。

## 1.3 XML注入攻击的危害

与SQL注入攻击类似,XML注入可以实现对后端服务的控制,进而获得敏感数据。在极端情况下,攻击者可以执行数据库命令或者触发基于XML的服务器端脚本执行。此外,由于XML注入攻击很难被检测到,因此防御措施尤为重要。开发者需要采取有效策略,将此攻击类型的可能性降到最低。

# 2. 了解XML注入的原理

### 2.1 XML注入攻击的机制

XML注入攻击是一种常见的安全漏洞,其本质在于攻击者通过恶意构造的输入数据,破坏应用程序预期的XML结构,从而引起不可预料的行为。

#### 2.1.1 输入数据的处理与解析

在处理和解析输入数据时,开发者往往忽略了数据来源的安全性问题。如果应用程序直接使用用户输入的数据构建XML文档,而没有进行适当的验证和清洗,那么恶意用户就有可能通过输入特殊的字符序列来改变XML的结构。

一个典型的例子是应用程序在处理用户输入的XML元素或属性时,没有进行转义或验证,使得恶意用户能够插入诸如`<script>`标签等恶意代码。当这些恶意代码被解析时,可能会执行不被预期的操作,导致信息泄露或数据篡改。

```xml

<!-- 恶意构造的XML示例 -->

<user>

<name>John</name>

<email>***</email>

<address><script>alert('Exploit!');</script></address>

</user>

```

#### 2.1.2 XML解析过程中的安全漏洞

在XML解析过程中,许多解析器为了提高性能,会将解析和数据处理的步骤分开进行。如果在数据处理之前没有对输入数据进行严格验证,恶意构造的数据就有可能在解析过程中引发异常或执行不安全的代码。

此外,一些解析器支持外部实体(External Entities),攻击者可以通过定义外部实体引用本地或远程的文件,这可能造成敏感文件泄露,如本地文件系统上的配置文件或网络上的敏感数据。

### 2.2 XML注入的影响

XML注入攻击不仅仅是一种理论上的威胁,它会对应用程序乃至整个企业造成实际的影响。

#### 2.2.1 对应用程序的影响

当应用程序遭受XML注入攻击时,可能会出现异常行为,如数据损坏、应用崩溃等。更为严重的情况是,攻击者可能通过注入攻击修改业务逻辑,导致应用程序执行恶意的业务操作,比如删除重要数据、产生恶意事务等。

#### 2.2.2 对企业数据安全的影响

企业数据的完整性、机密性和可用性是至关重要的。XML注入攻击可能破坏数据的完整性,允许攻击者篡改数据,包括但不限于用户信息、交易记录、甚至是公司的商业秘密。同时,这种攻击还可能导致敏感数据泄露,增加了企业的运营风险。

为了深入理解XML注入,下一章将探讨防范XML注入的理论基础。我们将讨论输入验证的重要性,以及如何通过配置XML解析器来增强应用程序的安全性。

# 3. 防范XML注入的理论基础

### 3.1 输入验证的重要性

#### 3.1.1 白名单验证

白名单验证是一种确保只有特定的安全输入被接受的方法。与黑名单验证不同,黑名单验证试图识别并禁止所有不安全的输入,但这种方法往往不够全面,攻击者可能找到黑名单未能覆盖的漏洞。相反,白名单验证仅允许事先定义好的、被认为是安全的输入模式,这显著降低了被注入的风险。

在实现白名单验证时,开发者需要为每一个期望输入定义一个明确的数据类型和格式。例如,如果一个输入字段仅接受数字,那么所有非数字的输入都应被拒绝。这可以通过正则表达式或专门的验证库来实现。

```java

import java.util.regex.Pattern;

public boolean validateInput(String input) {

Pattern digitPattern = ***pile("^[0-9]+$");

return digitPattern.matcher(input).matches();

}

```

在这个例子中,我们定义了一个正则表达式来匹配只包含数字的字符串。如果输入与这个模式相匹配,那么它被认为是有效的。

#### 3.1.2 转义和过滤输入数据

除了使用白名单验证,对所有输入数据进行适当的转义和过滤也是至关重要的。转义是一种防止特殊字符被解释为代码的技术,这些特殊字符可能会被恶意利用来执行注入攻击。例如,在XML中,`<` 和 `>` 字符分别被解释为标签的开始和结束,如果没有被正确处理,攻击者就有可能注入恶意的XML代码。

过滤输入数据则涉及到从输入中移除或者替换掉可能导致安全问题的特定字符或字符串。过滤策略应根据应用程序的具体需求来定制,例如,如果应用程序不需要使用引号,那么可以移除所有输入中的引号。

```java

public String escapeInput(String input) {

return input.replace("<", "<").replace(">", ">");

}

```

在上述代码中,我们将`<`和`>`字符转换成了它们的HTML实体表示。这确保了这些字符不会被解释为XML的一部分,从而防止了潜在的注入。

### 3.2 XML解析器的安全配置

#### 3.2.1 解析器的安全级别设置

不同的XML解析库提供了各种安全级别的选项,以防止潜在的XML注入攻击。开发者应当根据应用程序的具体需求来配置解析器的安全级别。

一些解析器允许开发者设置不同的解析模式,例如,仅允许文档的解析,而不允许执行任何的代码或脚本。通过限制解析器的功能,可以大幅降低被注入的风险。

#### 3.2.2 避免使用不安全的解析模式

在某些情况下,开发者可能需要处理来自不可信源的XML文档。为了减少安全风险,应当避免使用不安全的解析模式,例如文档类型定义(DTD)解析,因为DTDs可能包含外部实体引用,这可以被利用来进行攻击。

下面的表格展示了XML解析器中常见的安全配置选项和它们对安全性的潜在影响:

| 配置项 | 描述 | 安全影响 |

| --- | --- | --- |

| 禁用外部实体 | 防止解析器加载外部实体,这些实体可能包含恶意代码 | 提高安全性 |

| 验证模式关闭 | 解析器不执行DTD验证,从而减少外部实体的加载风险 | 提高安全性 |

| 仅文档模式解析 | 解析器仅解析文档,不允许执行脚本或其他潜在危险操作 | 提高安全性 |

下面是一个简化的mermaid流程图,展示了当接收到来自用户输入的XML文档时,如何安全地处理该文档:

```mermaid

graph TD;

A[接收XML文档] --> B{验证是否安全};

B -- 是 --> C[启用安全解析选项];

B

```

0

0