Linux段错误的神秘面纱:揭开隐藏在代码深处的10大原因

发布时间: 2025-01-09 14:40:01 阅读量: 7 订阅数: 9

# 摘要

Linux段错误是编程和操作系统领域中经常遇到的问题,其与内存管理密切相关。本文首先概述了段错误的概念和理论基础,包括内存区域划分和段错误的角色。随后,本文详细探讨了引发段错误的常见编程错误,如缓冲区溢出、指针错误和动态内存管理问题。接着,文章提供了段错误的诊断与调试方法,涵盖使用调试工具和修复策略。最后,针对多线程环境、操作系统特性和边缘案例的深入讨论,强调了对段错误复杂性的理解及其解决的最佳实践。通过本文的研究,旨在提升开发者的系统理解和问题解决能力,确保软件的稳定运行。

# 关键字

Linux;段错误;内存管理;编程错误;调试工具;最佳实践

参考资源链接:[Linux环境下段错误(Segmentation fault)的产生原因及调试方法](https://wenku.csdn.net/doc/6412b6c7be7fbd1778d47f0b?spm=1055.2635.3001.10343)

# 1. Linux段错误概述

Linux作为程序员日常工作的重要工具,其稳定性和问题诊断的便捷性对于开发效率至关重要。段错误(Segmentation Fault),简称Segfault,是Linux中的一种常见运行时错误,它通常指示着程序试图访问其内存空间内未被分配或不允许访问的区域。这类错误经常由指针错误、缓冲区溢出、内存管理不当等问题引起。要有效地处理段错误,不仅需要理解其表象,还要深入其底层原理,并结合相应的诊断工具进行调试和修复。这一章将为您提供段错误的基本知识,为后续章节中更深入的理论和实践打下坚实的基础。

# 2. 段错误的理论基础

### 2.1 内存管理与段错误的关系

#### 2.1.1 Linux内存区域划分

Linux操作系统中的内存管理是一个复杂的主题,它涉及到对不同内存区域的划分和管理。这些区域通常包括文本段(Text Segment)、数据段(Data Segment)、堆(Heap)、栈(Stack)和内核空间(Kernel Space)。理解和分析这些内存区域对于深入探讨段错误至关重要。

在文本段中存储了程序的代码,它是只读的,这意味着尝试修改这部分内存会导致段错误。数据段包含了程序初始化的全局变量和静态变量,而未初始化的全局变量和静态变量则存储在被称为BSS(Block Started by Symbol)的特殊段中。堆是用于动态内存分配的区域,程序可以请求和释放内存。与之相对,栈是用于存储函数调用的局部变量、返回地址等的内存区域。

下面是一个简单的代码示例,用于说明这些内存区域的分配:

```c

int global_variable; // 全局变量,存储在数据段

int main() {

int stack_variable; // 局部变量,存储在栈上

static int static_variable; // 静态变量,存储在数据段

int* heap_variable = malloc(sizeof(int)); // 动态分配内存,存储在堆上

// ... 进行一些操作 ...

free(heap_variable); // 释放堆内存

}

```

#### 2.1.2 段错误在内存管理中的角色

段错误是内存访问违规的一种表现形式,它通常发生在程序试图访问其内存区域之外的内存时。例如,尝试在只读的文本段写入数据、访问未初始化的内存、或越界访问数组等。段错误往往表明程序中存在严重的安全缺陷。

当段错误发生时,操作系统会终止程序的执行,并通常会输出错误信息,指出发生错误的内存地址和可能的调用栈。例如,在Linux系统中,段错误通常伴随着“Segmentation fault”消息和程序的退出代码139。

### 2.2 段错误的种类与特性

#### 2.2.1 缺页错误与段错误的辨析

缺页错误(Page Fault)和段错误有时会令人混淆。缺页错误是在访问虚拟内存时,所引用的页不在物理内存中,这时操作系统会尝试从磁盘上加载数据到物理内存中。当操作成功后,程序会继续执行。而段错误则与内存访问权限相关,它发生在程序试图进行非法内存访问时,如越界或访问未分配的内存。

```c

void access_array(int* arr, int index) {

arr[index] = 10; // 如果index为负数或者超出了arr分配的范围,将引发段错误

}

int main() {

int array[10] = {0};

access_array(array, 100); // 超出数组范围的访问将引发段错误

}

```

#### 2.2.2 常见的段错误类型

在C语言编程中,常见的段错误类型包括但不限于:

- 访问未分配的内存:如在调用`malloc`后未检查返回值,直接使用分配的指针。

- 访问未初始化的内存:如使用局部变量前未给它赋初值。

- 访问只读内存:如修改代码段中的内容。

- 数组越界:如访问数组边界之外的元素。

- 悬空指针和野指针的使用:野指针是指未初始化的指针,悬空指针是指曾经指向某个对象但对象已被删除的指针。

- 释放后使用内存:如对`free`释放的内存进行操作。

对这些错误的深入理解可以让我们在编程中避免类似的错误,从而提高程序的稳定性和安全性。

# 3. 引发段错误的常见编程错误

## 3.1 缓冲区溢出

### 3.1.1 字符串操作导致的缓冲区溢出

缓冲区溢出是一种常见的编程错误,它发生在程序尝试向一个已分配的内存区域写入超过其容量的数据。在C语言中,字符串操作是缓冲区溢出的高发区,特别是使用了不安全的函数如`strcpy()`和`strcat()`等,这些函数不会检查目标缓冲区的大小,可能会导致写入超出其界限,覆盖相邻的内存区域,从而引发段错误。

为了避免字符串操作导致的缓冲区溢出,可以采取以下策略:

- 使用`strncpy()`代替`strcpy()`,并确保不会超过目标缓冲区的大小。

- 使用`strncat()`代替`strcat()`,确保追加的字符串长度是安全的。

- 使用安全的字符串处理函数,如GNU C库提供的`strlcpy()`和`strlcat()`。

- 使用现代的编程语言,例如Rust或者Go,它们内置了防止此类错误的安全机制。

下面的代码示例演示了如何安全地复制字符串,以避免缓冲区溢出:

```c

#include <stdio.h>

#include <string.h>

int main() {

char src[] = "Hello, World!";

char dest[13]; // 需要为字符串结束符'\0'留出空间

// 使用strncpy来防止溢出,第三个参数dest数组的大小

strncpy(dest, src, sizeof(dest) - 1);

dest[sizeof(dest) - 1] = '\0'; // 确保字符串结束符存在

printf("Copied string: %s\n", dest);

return 0;

}

```

### 3.1.2 非法内存访问和越界问题

非法内存访问通常发生在程序试图访问未分配或已释放的内存区域。越界问题可以看作是非法内存访问的一种形式,如数组索引超出其范围。这些错误会导致操作系统终止程序运行,并报告段错误。

为了防止越界问题,可以采取以下措施:

- 在使用数组或指针时,始终检查索引值是否在合法范围内。

- 利用编译器提供的边界检查功能,如GCC的`-fsanitize=address`。

- 避免使用指针进行算术运算来访问内存,而是使用数组索引。

- 使用动态内存分配时,检查`malloc`、`calloc`、`realloc`等函数的返回值,确保内存分配成功。

下面是一个未检查索引值导致的越界问题示例:

```c

#include <stdio.h>

int main() {

int array[10];

int i;

// 没有检查i是否小于数组的大小,可能导致越界

for(i = 0; i <= 10; i++) {

array[i] = i;

}

return 0;

}

```

## 3.2 指针错误

### 3.2.1 野指针的产生与危害

野指针是指一个指针变量已经释放或未初始化就被使用。当尝试通过野指针访问内存时,会因为指针指向的位置不属于当前程序控制而产生段错误。这类错误非常隐蔽,难以发现,因为它们可能只在特定条件下触发。

为了避免野指针的产生,应当:

- 在指针不再使用前,将其设置为`NULL`。

- 确保对所有新分配的指针进行初始化。

- 仅在确信指针指向有效的内存地址时使用它。

下面的代码展示了如何正确处理指针:

```c

#include <stdio.h>

#include <stdlib.h>

int main() {

int* ptr = NULL; // 初始化指针为NULL

// 动态分配内存并初始化

ptr = (int*)malloc(sizeof(int));

if (ptr == NULL) {

fprintf(stderr, "Memory allocation failed!\n");

return -1;

}

*ptr = 10;

// 使用完内存后,释放指针并将其设为NULL

free(ptr);

ptr = NULL;

// 以下代码不会产生段错误,因为ptr已经被设置为NULL

if (ptr != NULL) {

*ptr = 20; // 这里会产生段错误,但因为有了检查,所以避免了

}

return 0;

}

```

### 3.2.2 悬空指针和错误释放的后果

悬空指针是指指向一个已被释放内存的指针。错误地释放内存(例如,重复释放相同的指针或释放无效指针)会导致悬挂指针。使用悬空指针会导致段错误,因为操作系统已经回收了该内存区域。

解决悬空指针问题的方法包括:

- 只释放一次内存,并在释放后立即将指针设置为`NULL`。

- 使用智能指针(如C++的`std::unique_ptr`或`std::shared_ptr`)来自动管理内存,减少手动错误。

以下代码展示了如何避免错误释放内存:

```c

#include <stdio.h>

#include <stdlib.h>

int main() {

int* ptr = (int*)malloc(sizeof(int));

if (ptr == NULL) {

fprintf(stderr, "Memory allocation failed!\n");

return -1;

}

*ptr = 10;

free(ptr); // 正确释放内存

ptr = NULL; // 避免悬空指针

// 以下尝试访问内存会引发段错误

// printf("%d\n", *ptr);

return 0;

}

```

## 3.3 动态内存管理问题

### 3.3.1 内存泄漏

内存泄漏是指程序在分配内存后未能正确释放,导致这部分内存无法再被程序使用。长此以往,内存泄漏会消耗掉系统的大量内存资源,影响程序性能,甚至导致系统崩溃。

为了避免内存泄漏,应采取以下措施:

- 在分配内存后,确保每块内存都有对应的`free`调用。

- 使用代码审查工具,如Valgrind,定期检查内存泄漏。

- 在大型项目中使用智能指针来管理内存。

下面是一个内存泄漏的示例代码:

```c

#include <stdio.h>

#include <stdlib.h>

void allocate_memory() {

int* ptr = malloc(sizeof(int)); // 分配内存,但没有释放

}

int main() {

while (1) {

allocate_memory();

// 没有free调用,内存泄漏

}

return 0;

}

```

### 3.3.2 双重释放

双重释放是指对同一块内存进行两次释放操作。这会导致内存管理器内部的数据结构被破坏,进一步操作这块内存时,很可能会引发段错误。

避免双重释放的方法有:

- 只释放一次分配的内存,并记录释放状态。

- 在指针释放内存后立即将其设置为`NULL`。

下面的代码演示了双重释放的错误:

```c

#include <stdio.h>

#include <stdlib.h>

int main() {

int* ptr = (int*)malloc(sizeof(int));

if (ptr == NULL) {

fprintf(stderr, "Memory allocation failed!\n");

return -1;

}

*ptr = 10;

free(ptr); // 正确释放一次

free(ptr); // 错误的双重释放,会导致段错误

return 0;

}

```

### 3.3.3 内存分配失败处理

在内存分配失败的情况下,如果不适当处理,可能会引发未定义行为。例如,如果`malloc`函数返回`NULL`,而程序没有检查这个返回值就尝试访问指针,那么也会导致段错误。

正确处理内存分配失败的步骤包括:

- 检查`malloc`或类似函数的返回值。

- 如果分配失败,执行适当的错误处理程序,如打印错误消息并退出程序或尝试其他内存分配策略。

下面的代码演示了如何处理内存分配失败:

```c

#include <stdio.h>

#include <stdlib.h>

int main() {

int* ptr = (int*)malloc(sizeof(int));

if (ptr == NULL) {

// 内存分配失败时的处理逻辑

fprintf(stderr, "Memory allocation failed!\n");

return -1;

}

*ptr = 10;

free(ptr);

return 0;

}

```

通过以上几个小节的介绍,我们可以看到,缓冲区溢出、指针错误和动态内存管理问题是导致段错误的常见原因。在编写代码时,需要对这些潜在问题保持警惕,并通过有效的编程实践来避免它们。这样不仅可以减少程序中错误的发生,还可以提高程序的稳定性和安全性。

# 4. 段错误的诊断与调试

段错误是程序开发过程中经常遇到的问题之一,它通常发生在程序试图访问其内存空间之外的地址时。正确地诊断和调试段错误对于保障程序的稳定性和可靠性至关重要。本章将介绍如何使用各种工具和策略来识别和修复段错误,并分享如何在实际编程中采取措施来预防这些错误的发生。

## 4.1 使用调试工具识别段错误

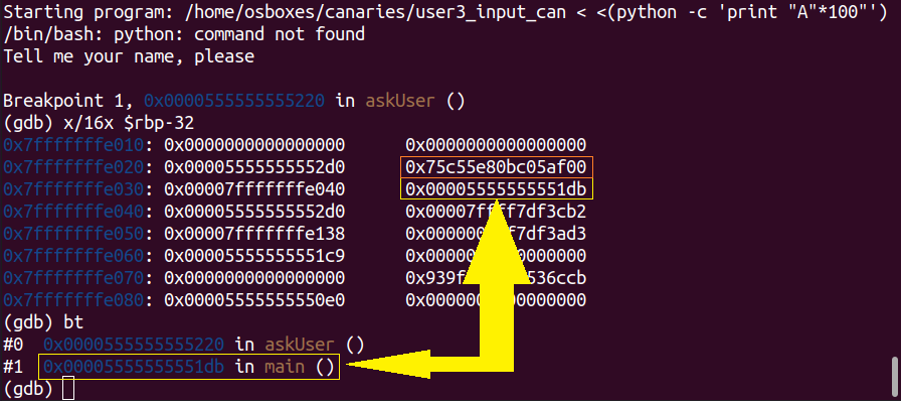

### 4.1.1 GDB的基础使用方法

GDB(GNU Debugger)是Linux系统中常用的调试工具。以下是使用GDB来调试程序并识别段错误的基本步骤:

1. 首先,你需要编译程序时加上`-g`选项,以包含调试信息:

```bash

gcc -g -o my_program my_program.c

```

2. 启动GDB并加载你的程序:

```bash

gdb ./my_program

```

3. 在GDB中运行程序,并在发现段错误时暂停执行:

```

run

```

一旦程序崩溃,GDB会提供错误报告,显示程序停止的原因以及崩溃时的调用栈信息。

4. 使用`backtrace`命令查看调用栈:

```

(gdb) backtrace

```

这将列出导致段错误的函数调用序列。

5. 使用`list`命令查看源代码中的当前行:

```

(gdb) list

```

你可以指定行号或者函数名来查看特定的源代码片段。

6. 使用`print`命令来检查变量的值:

```

(gdb) print variable_name

```

7. 设置断点,在GDB中使用`break`命令:

```

(gdb) break function_name

```

或者在特定行上设置断点:

```

(gdb) break filename:line_number

```

当程序执行到断点处时,它将暂停,允许你检查程序的状态。

### 4.1.2 Valgrind工具的高级应用

Valgrind是一个内存错误检测工具,可以帮助开发者找到内存泄漏、段错误、使用未初始化的内存等问题。以下是使用Valgrind的基本步骤:

1. 安装Valgrind(如果尚未安装):

```bash

sudo apt-get install valgrind

```

2. 使用Valgrind运行你的程序:

```bash

valgrind ./my_program

```

Valgrind会启动你的程序,并监控程序的内存使用情况。

3. 检查Valgrind输出的报告。Valgrind会显示错误信息,包括哪部分代码导致了内存问题。

4. 使用`--leak-check`选项来进行内存泄漏检查:

```bash

valgrind --leak-check=full ./my_program

```

这将列出程序中所有未释放的内存,并提供详细信息。

### 代码块示例

```bash

# 使用GDB调试程序的示例

gdb -q ./my_program

(gdb) run

Starting program: /path/to/my_program

[Thread debugging using libthread_db enabled]

Using host libthread_db library "/lib/x86_64-linux-gnu/libthread_db.so.1".

[New Thread 0x7fffe96b0700 (LWP 1234)]

[New Thread 0x7fffe96b0700 (LWP 1235)]

[New Thread 0x7fffe96b0700 (LWP 1236)]

[New Thread 0x7fffe96b0700 (LWP 1237)]

Program received signal SIGSEGV, Segmentation fault.

0x00000000004005d4 in main () at my_program.c:20

20 *ptr = 10;

```

## 4.2 实践中的段错误修复策略

### 4.2.1 代码审查与静态分析工具

代码审查是识别和修复错误的最古老方法之一。通过同事之间相互审查代码,可以发现潜在的段错误问题,尤其是在代码逻辑复杂或有多个程序员参与的情况下。静态分析工具是自动化代码审查的一种形式。这些工具能够在不运行程序的情况下分析源代码,查找可能引发段错误的编程错误。

常用的静态分析工具有:

- **Coverity**: 是一个商业静态分析工具,可以发现代码中的错误和漏洞。

- **Cppcheck**: 是一个开源工具,专注于C++代码分析,但也可以用于C语言。

- **Clang Static Analyzer**: 是一个基于Clang编译器框架的静态分析工具,支持C和C++。

### 4.2.2 运行时检测与动态调试技巧

运行时检测涉及到在程序运行时使用特定的库函数来检测内存错误。例如,glibc提供了一系列检测函数,比如`mcheck()`和`mtrace()`,可以在程序运行时监控内存使用情况,并帮助识别内存分配问题。

动态调试技巧包括使用GDB或Valgrind等工具在程序执行时动态地进行调试和分析。这些工具允许开发者在程序执行过程中进行单步执行、检查变量值和内存状态等操作。

### 代码块示例

```c

#include <mcheck.h>

int main() {

// 初始化内存检测

mcheck(NULL);

// 这里是你的代码逻辑,使用动态内存等操作

char *ptr = malloc(sizeof(char));

*ptr = 10;

return 0;

}

```

编译时需要链接mcheck库:

```bash

gcc -g -o my_program my_program.c -lmcheck

```

### 表格示例

| 工具名称 | 类型 | 支持语言 | 特点 |

| --- | --- | --- | --- |

| GDB | 动态调试工具 | C/C++ | 可以在程序执行时进行单步跟踪、断点设置等操作。 |

| Valgrind | 内存检测工具 | C/C++ | 主要用于检测内存泄漏和段错误等问题。 |

| Coverity | 静态分析工具 | 多种 | 商业工具,能够识别代码中的错误和漏洞。 |

| Cppcheck | 静态分析工具 | C/C++ | 开源工具,专注于C++代码分析。 |

## 4.3 防范段错误的最佳实践

### 4.3.1 编写可维护和可读性强的代码

良好的编程实践可以极大地减少段错误的发生。以下是一些有助于提高代码质量的建议:

- 遵循编码标准,比如Google的C++风格指南。

- 使用边界检查库函数,如`strncpy()`代替`strcpy()`。

- 避免在循环和函数中使用不安全的内存操作,如`gets()`。

- 使用智能指针来自动管理资源,避免野指针和悬空指针。

- 启用编译器的警告选项,比如`-Wall`和`-Wextra`,在编译时捕捉潜在的错误。

### 4.3.2 单元测试和代码覆盖率分析

单元测试是编写高质量软件的关键组成部分,而代码覆盖率分析则帮助你理解你的测试覆盖了多少代码。

- **单元测试框架**:使用诸如JUnit、pytest或Google Test这样的单元测试框架来测试你的代码模块。

- **代码覆盖率工具**:使用工具如gcov、lcov或cobertura来分析测试覆盖范围。

- **持续集成**:集成单元测试和代码覆盖率检查到CI(持续集成)流程中,确保每次代码提交都进行测试。

### 表格示例

| 实践 | 说明 | 优点 |

| --- | --- | --- |

| 编写可维护和可读性强的代码 | 遵循编码标准,使用边界检查,智能指针等。 | 减少错误,易于维护,提高团队开发效率。 |

| 单元测试和代码覆盖率分析 | 编写并运行测试用例,使用覆盖率工具检查测试范围。 | 提高代码质量,确保关键功能的稳定性。 |

在本章中,我们详细讨论了使用调试工具识别和修复段错误的方法,并分享了编写高质量代码的实践。实践中的段错误修复策略不仅包括使用调试工具,还涵盖了编写更清晰、可维护的代码和进行单元测试的方法。通过遵循这些策略,开发者可以大大减少段错误的发生,并提高代码的整体质量。在接下来的章节中,我们将深入探讨多线程环境下的段错误、操作系统特性对段错误的影响,以及如何处理一些难以诊断的边缘案例。

# 5. 深入探讨段错误的疑难杂症

## 5.1 多线程环境下的段错误

在多线程程序中,段错误可能会因线程安全问题和数据竞争而导致难以追踪的bug。本小节将探讨在并发编程中段错误的成因和解决方案。

### 5.1.1 线程安全与数据竞争问题

当多个线程同时访问和修改共享资源时,没有适当的同步机制,就可能会出现数据竞争,导致数据状态不一致,进而引发段错误。例如,一个全局变量被多个线程同时读写,如果没有适当的锁保护,程序可能会在执行某个操作时崩溃。

### 代码示例:数据竞争导致的段错误

```c

#include <stdio.h>

#include <pthread.h>

int shared_var = 0;

void* thread_function(void* arg) {

for (int i = 0; i < 1000000; ++i) {

shared_var++; // 这里没有同步机制,可能会发生数据竞争

}

return NULL;

}

int main() {

pthread_t t1, t2;

pthread_create(&t1, NULL, thread_function, NULL);

pthread_create(&t2, NULL, thread_function, NULL);

pthread_join(t1, NULL);

pthread_join(t2, NULL);

printf("Shared var: %d\n", shared_var);

return 0;

}

```

在上面的例子中,如果两个线程同时对 `shared_var` 进行自增操作,由于没有同步机制,极有可能引发段错误。

### 5.1.2 错误的同步机制和锁使用

错误的使用锁,例如死锁、锁的粒度过大或过小等问题,也会导致程序出现段错误。锁的粒度过大可能导致线程争抢严重,而锁的粒度过小则可能导致实现复杂且难以维护。

### 死锁示例

```c

#include <stdio.h>

#include <pthread.h>

pthread_mutex_t lock1 = PTHREAD_MUTEX_INITIALIZER;

pthread_mutex_t lock2 = PTHREAD_MUTEX_INITIALIZER;

void* thread1(void* arg) {

pthread_mutex_lock(&lock1);

// 模拟工作

sleep(1);

pthread_mutex_lock(&lock2);

// 释放锁

pthread_mutex_unlock(&lock1);

pthread_mutex_unlock(&lock2);

return NULL;

}

void* thread2(void* arg) {

pthread_mutex_lock(&lock2);

// 模拟工作

sleep(1);

pthread_mutex_lock(&lock1);

// 释放锁

pthread_mutex_unlock(&lock1);

pthread_mutex_unlock(&lock2);

return NULL;

}

int main() {

pthread_t t1, t2;

pthread_create(&t1, NULL, thread1, NULL);

pthread_create(&t2, NULL, thread2, NULL);

pthread_join(t1, NULL);

pthread_join(t2, NULL);

return 0;

}

```

在上面的代码中,两个线程可能会形成死锁,因为它们都在尝试按相反的顺序获取两个锁。

## 5.2 段错误与操作系统特性

操作系统提供了内存管理和程序执行的环境,因此操作系统层面的特性也可能影响段错误的发生和处理。

### 5.2.1 Linux内核版本与段错误的关系

Linux内核不断更新以修复bug和增加新特性,某些段错误可能在特定版本的内核中被修复。了解你的应用运行在哪个内核版本上,对于定位和解决段错误是非常重要的。

### 5.2.2 不同架构下的段错误表现差异

不同的硬件架构拥有不同的内存管理机制,因此同样的代码在不同的架构上执行可能表现出不同的段错误行为。例如,x86架构和ARM架构在处理内存分段和分页上的机制就有很大差异。

## 5.3 段错误的边缘案例分析

某些复杂的段错误案例可能需要更深入的研究,通过社区和论坛中分享的经验,我们可以学到很多。

### 5.3.1 稀有和复杂的段错误案例研究

有些段错误是由深层次的系统bug或者特定的运行时环境造成的,这些情况下,往往需要查阅大量的文档,或者借助社区的力量来解决问题。

### 5.3.2 社区和论坛中的段错误解决经验分享

开源社区和论坛是解决段错误问题的重要资源,许多开发者在遇到难以解决的问题时会将问题描述和调试过程发布到这些平台,其他开发者则会提供可能的解决方案或者建议,这对于理解和解决段错误是非常有帮助的。

以上章节深入探讨了在多线程环境、操作系统层面以及社区支持方面可能遇到的段错误疑难杂症,以及如何解决这些问题。在下一章节,我们将进一步探讨如何在日常工作中预防和解决段错误。

0

0