【Django模型字段安全攻略】:5步保护你的django.db.models.fields免受攻击

发布时间: 2024-10-05 20:05:05 阅读量: 18 订阅数: 28

Django admin.py 在修改/添加表单界面显示额外字段的方法

# 1. Django模型字段基础与安全的重要性

## Django模型字段基础

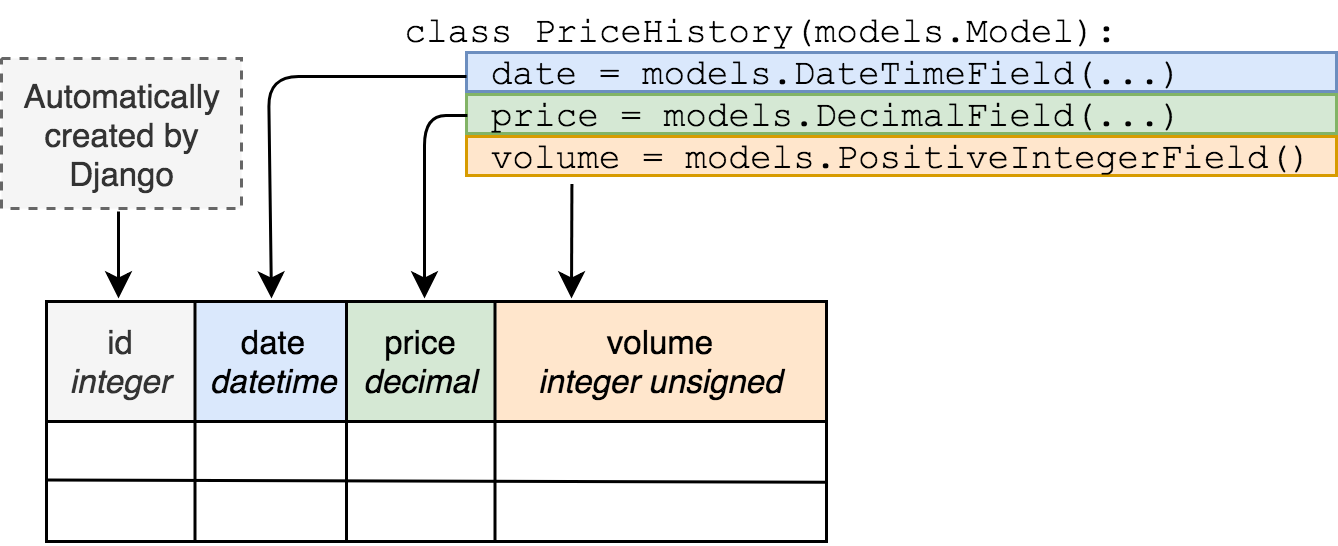

在构建web应用时,模型是定义数据结构的关键。Django模型字段指的是定义在Django模型类中的属性,这些属性映射了数据库中的列。在本节中,我们将探讨Django模型字段的基础知识,包括字段类型、属性和如何使用它们。正确地理解和运用模型字段不仅能够保证数据的正确存储和操作,还能够大大提升开发效率和项目的可维护性。

## 安全的重要性

随着网络攻击手段的不断演变,web应用的安全问题成为开发者必须关注的焦点。安全不仅仅是技术问题,也是管理问题。应用的安全漏洞可能会导致数据泄漏、服务不可用甚至商业信誉的损失。因此,在设计和实现web应用时,我们需要提前考虑并采取措施来降低潜在的安全风险。

在Django中,模型字段的安全尤为重要。字段类型和属性的不当使用可能会导致SQL注入、跨站脚本(XSS)、跨站请求伪造(CSRF)等安全漏洞。接下来的章节将会深入探讨如何在Django模型字段的使用过程中确保数据的安全性。

# 2. Django模型字段类型与数据验证

### 2.1 Django模型字段类型概述

#### 2.1.1 常见字段类型及其用途

在Django中,模型字段定义了数据库表格中每一列的数据类型。每个字段类型对应不同的数据类型和用途。以下是一些常用字段类型:

- `CharField`:用于存储短字符串,如用户名。

- `EmailField`:类似于`CharField`,但添加了对电子邮件地址格式的简单验证。

- `IntegerField`:存储整数值。

- `FloatField`:用于存储浮点数。

- `DateField`和`DateTimeField`:用于存储日期和时间。

- `BooleanField`:用于存储布尔值。

- `ForeignKey`:定义了模型间的多对一关系。

- `ManyToManyField`:定义了模型间的多对多关系。

- `FileField`和`ImageField`:用于处理文件上传。

理解和选择正确的字段类型对于构建一个健壮、高效和安全的应用至关重要。例如,在处理用户输入时,使用`EmailField`可以自动进行格式验证,减少了数据清洗和验证的工作量。

#### 2.1.2 字段选项对安全性的影响

字段选项不仅可以定义字段的基本属性,还直接影响到数据的安全性。以下是一些重要的字段选项:

- `null`:当设置为`True`时,Django会在数据库中存储`NULL`值。但某些字段类型(如`CharField`和`DateField`)使用`blank=True`来允许空值,而不是`null=True`。

- `blank`:与`null`不同,`blank=True`在表单验证中起作用,允许表单提交空值。

- `default`:为字段提供默认值。

- `choices`:通过元组列表限制字段的可选值。

- `unique`:设置为`True`时,字段值在整个表中必须唯一。

举例来说,如果一个字段设置了`unique=True`,数据库将不允许重复值,这有助于防止诸如重复提交和数据冗余等问题。而设置`choices`,不仅提高了数据的一致性,也避免了用户输入非法数据。

### 2.2 数据验证机制

#### 2.2.1 Django内置验证方法

Django内置了多种方法来验证模型字段的数据。主要包括:

- `clean()`方法:这是模型中可用的通用验证方法,但在实际使用时往往需要自定义。

- `get_FOO_display()`方法:如果定义了choices选项,该方法可以返回选项的实际值而不是内部存储的整数值。

- `validate_FOO()`方法:这是Django允许定义的验证方法,其中`FOO`是字段的名称。

这些内置验证方法需要在模型层被正确使用,以保证数据的合法性和安全性。开发者可以重写这些方法,在执行数据插入数据库之前添加自定义的验证逻辑。

#### 2.2.2 自定义验证器的创建和应用

在Django中,自定义验证器提供了极大的灵活性来定义复杂的验证逻辑。创建自定义验证器通常包括以下步骤:

1. 定义一个函数或类,该函数或类接收一个值作为参数。

2. 在该函数或类中实现验证逻辑。

3. 如果验证不通过,抛出`ValidationError`异常。

下面是一个简单的自定义验证器的例子:

```python

from django.core.exceptions import ValidationError

from django.utils.translation import gettext_lazy as _

def validate_even(value):

if value % 2 != 0:

raise ValidationError(_("Enter a valid value."))

class MyModel(models.Model):

my_field = models.IntegerField(validators=[validate_even])

```

在这个例子中,我们定义了一个名为`validate_even`的验证器,用于确保整数字段`my_field`的值为偶数。然后,在`MyModel`类中应用了这个验证器。

### 2.3 SQL注入防护

#### 2.3.1 Django的ORM与SQL注入风险

Django的ORM(对象关系映射)极大地减少了SQL注入的风险,因为开发者通常不需要直接编写SQL语句。但是,如果开发者使用了Django的`raw()`方法或者自定义了SQL查询,就有可能引入SQL注入漏洞。

SQL注入是攻击者通过在输入字段中注入恶意SQL代码片段来操纵数据库查询的一种攻击方式。比如,如果一个输入字段没有进行适当的清理和转义,攻击者可能会利用这一点执行任意的数据库命令。

#### 2.3.2 防护措施与最佳实践

为了保护应用免受SQL注入攻击,开发者应当遵循以下最佳实践:

- 使用Django ORM提供的查询表达式来代替直接编写SQL语句。

- 如果使用`raw()`或自定义SQL,务必使用参数化查询来避免直接插入用户输入。

- 对所有的外部输入使用Django的`filter()`和`exclude()`方法进行验证,确保它们符合预期的格式。

以下是使用参数化查询的一个示例:

```python

# 不安全的方式

query = "SELECT * FROM myapp_person WHERE last_name = '%s'" % (request.GET['last_name'])

# 安全的方式,使用参数化查询

query = "SELECT * FROM myapp_person WHERE last_name = %s"

cursor.execute(query, [request.GET['last_name']])

```

在这个例子中,第一种方式直接将输入拼接到SQL语句中,存在SQL注入风险。而第二种方式使用了参数化查询,从而避免了这个风险。

通过采用这些防护措施,可以大大降低SQL注入的风险,并确保Django应用的安全性。

# 3. Django模型字段的权限控制

## 3.1 Django权限系统基础

### 3.1.1 内置权限控制机制

Django的内置权限系统是基于用户角色(User)和用户组(Group)来实现的,它允许管理员对不同的用户和用户组分配不同的权限。权限包括可读、可写和可删除等基本操作权限。Django使用认证系统(`django.contrib.auth`)来控制对数据访问的权限,这个系统提供了用户认证、权限检查、会话管理等功能。

在Django中,权限控制是通过在模型(Model)、视图(View)和模板(Template)层面进行设置

0

0