C语言内存泄漏案例分析:预防与解决策略

发布时间: 2024-12-11 15:57:11 阅读量: 8 订阅数: 17

c语言缓冲区溢出攻击原理案例视频讲解

# 1. C语言内存泄漏概述

## 1.1 C语言的内存管理基础

在C语言中,内存管理是开发人员必须掌握的核心技能之一。程序运行时,它的内存空间可以被分为几个部分,包括堆、栈、静态存储区和代码区。其中,堆用于动态内存分配,而栈主要用于存储局部变量等。正确地管理内存,特别是动态分配的堆内存,对于确保程序的稳定性和效率至关重要。

## 1.2 内存泄漏的定义与影响

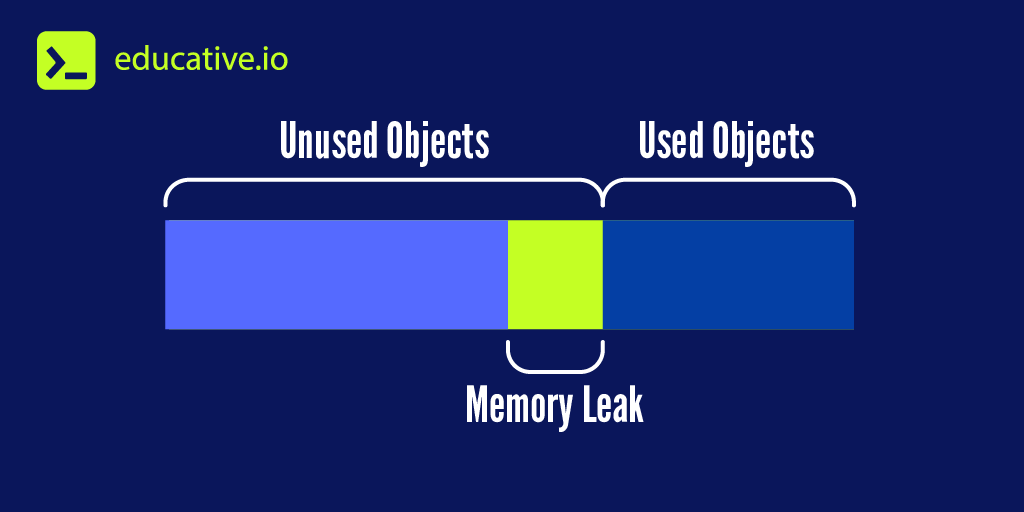

内存泄漏(Memory Leak)是指程序在分配内存后,未及时释放不再使用的内存块,导致系统可用内存随时间逐渐减少的现象。它会降低程序性能,并可能引起程序崩溃或系统资源耗尽。在C语言中,由于缺乏自动内存管理机制,内存泄漏成为常见的问题之一。

## 1.3 内存泄漏的识别和初步预防

识别内存泄漏通常需要开发人员具有细致的洞察力。初步预防内存泄漏的方法包括合理使用内存分配和释放函数、避免裸指针的不当使用、以及利用编译器和静态代码分析工具。本章将带您深入了解内存泄漏的内在机制及其对程序的影响,为后续章节中更为深入的分析和解决方法打下基础。

# 2. 内存泄漏的理论基础

### 2.1 内存管理机制

#### 2.1.1 C语言的内存分配

在C语言中,内存管理主要涉及两个区域:栈(stack)和堆(heap)。栈用于存储局部变量和函数调用相关的数据,其内存管理通常由编译器自动完成,遵循后进先出(LIFO)原则。堆则用于动态内存分配,由程序员通过函数如`malloc`, `calloc`, `realloc`和`free`来控制。

```c

#include <stdlib.h>

#include <stdio.h>

int main() {

int *ptr = (int*)malloc(sizeof(int));

*ptr = 10;

printf("Value of allocated memory: %d\n", *ptr);

free(ptr); //释放内存

return 0;

}

```

该段代码演示了如何在C语言中分配和释放内存。`malloc`函数用于在堆上分配指定大小的内存,并返回指向该内存的指针。使用完毕后,必须调用`free`函数来释放内存,以避免内存泄漏。

#### 2.1.2 堆栈内存的区别与联系

堆和栈在内存分配上存在明显的区别,但它们并非完全独立。栈内存分配速度快,但生命周期仅限于函数调用期间;堆内存分配速度慢,但生命周期可跨越多个函数调用,直到手动释放。正确理解这两个区域的关系对于编写无内存泄漏的程序至关重要。

### 2.2 内存泄漏的成因

#### 2.2.1 不正确的内存分配与释放

内存泄漏最常见的成因之一是对内存分配和释放操作的不正确使用。例如,多次调用`malloc`分配内存,但未能调用相应的`free`来释放,或者在释放内存后仍然使用已经释放的指针。

```c

#include <stdlib.h>

#include <stdio.h>

int main() {

int *ptr = (int*)malloc(sizeof(int));

*ptr = 10;

free(ptr); //释放内存

*ptr = 20; //这里使用已释放的指针会导致未定义行为

return 0;

}

```

上例中,`ptr`指向的内存被释放后,程序仍尝试通过`ptr`访问内存,这种行为是未定义的,并可能导致程序崩溃或其他不可预知的行为。

#### 2.2.2 指针错误使用导致的内存泄漏

错误地管理指针,如指针丢失或指针悬挂,也会导致内存泄漏。指针丢失通常发生在动态分配内存后未保存其地址或指针值被覆盖;指针悬挂发生在内存被释放后,指针变量未被置为`NULL`或仍然使用。

#### 2.2.3 动态内存管理的常见错误

在使用动态内存管理时,常见的错误还包括内存分配失败未检查,使用未初始化的内存,或者内存分配成功后未能正确释放等。这些问题都可能导致内存泄漏。

### 2.3 内存泄漏的影响

#### 2.3.1 程序性能下降的原因分析

内存泄漏会逐渐耗尽程序可用的堆内存资源,从而导致程序性能下降。随着程序运行时间的增长,若不及时释放不再需要的内存,可用内存将逐步减少,最终可能导致程序变慢甚至崩溃。

#### 2.3.2 系统资源耗尽的后果与诊断

当系统中的所有可用内存被耗尽时,操作系统的内存管理器将无法满足新的内存分配请求,这将导致系统级的问题,如系统响应变慢甚至系统崩溃。诊断这种类型的问题通常需要使用系统监控工具或专门的内存泄漏检测工具。

在下一章节,我们将探索内存泄漏的检测技术,深入分析如何通过工具和策略来发现和处理内存泄漏问题。

# 3. 内存泄漏的检测技术

内存泄漏是影响软件稳定性与效率的关键问题。正确地检测和修复内存泄漏对于确保软件质量至关重要。本章将详细介绍内存泄漏检测的常用技术和方法,帮助开发者掌握内存泄漏的诊断和调试技巧。

## 3.1 静态代码分析工具

静态代码分析工具能够在不运行程序的情况下分析源代码,发现可能的内存泄漏问题。这类工具通常包括代码质量检查和内存泄漏分析两大功能。

### 3.1.1 常用的静态分析工具介绍

静态分析工具中,Clang Static Analyzer、Cppcheck 和 Coverity 等都广泛应用于C/C++项目中,以查找编码缺陷和内存泄漏。

- **Clang Static Analyzer** 是一个集成在LLVM项目中的工具,它可以对C、C++和Objective-C代码进行分析。它的优点是易于集成到持续集成系统中,并且可以运行自定义的检查规则。

- **Cppcheck** 是一个开源的静态分析工具,专注于发现C/C++代码中的bug和内存泄漏问题。它对内存泄漏的检测比较全面,支持多种操作系统和编译器。

- **Coverity** 是一个商业的静态分析工具,提供了一个全面的分析平台,包括内存泄漏、数据竞争、逻辑错误等多种类型的代码缺陷检测。

### 3.1.2 静态分析工具的使用示例

以Cppcheck为例,它可以通过命令行进行操作。下面是一个简单的示例,展示如何使用Cppcheck来检测内存泄漏:

```bash

cppcheck --enable=all --xml-version=2 --xml ./

```

此命令会对当前目录及其子目录中的所有C/C++文件进行静态分析,并生成XML格式的报告文件。之后,可以通过解析XML报告来找出内存泄漏的警告信息。

## 3.2 动态内存检测工具

与静态分析工具不同,动态内存检测工具需要在程序运行时进行检测,如Valgrind。它通过替换操作系统的内存分配和释放函数,检测运行时的内存管理错误。

### 3.2.1 Valgrind工具的使用方法

Valgrind 是一个强大的内存调试工具,它能够检测内存泄漏、越界读写等多种内存问题。下面是使用Valgrind的一个基本示例:

```bash

valgrind --leak-check=full ./your_program

```

这里`--leak-check=full`参数指示Valgrind显示所有检测到的内存泄漏的详细信息。

### 3.2.2 内存泄漏追踪与分析技巧

内存泄漏追踪通常涉及到内存块的分配与释放记录。Valgrind的内存泄漏检测部分主要依靠其内核工具memcheck来完成,它可以识别未初始化的内存使用、读写越界和内存泄漏等问题。

开发者可以采用以下步骤来分析内存泄漏:

1. 运行程序,在Valgrind环境下,让它执行到一个合适的状态停止。

2. 查看Valgrind的报告,分析内存泄漏的来源。

3. 对报告中指出的问题代码进行修改,然后重复测试。

## 3.3 内存泄漏的调试策略

在实际调试过程中,开发者需要对程序进行精确的断点设置,对可疑代码进行逐步跟踪和审查。

### 3.3.1 使用调试器定位内存泄漏

调试器如GDB可以帮助开发者逐步执行程序,并检查内存的使用情况。使用GDB定位内存泄漏的步骤如下:

1. 启动调试器,加载可执行文件和核心文件(如果有的话)。

2. 设置断点,通常是在内存分配的函数处,如`malloc`或`new`。

3. 使用`watch`命令监视特定内存地址的变化。

4. 当程序停止在断点时,检查内存分配的大小、位置和调用堆栈。

5. 继续执行程序直到另一个断点或程序结束,并分析内存使用记录。

### 3.3.2 内存泄漏的定位技巧与实例

以下是一个使用GDB定位内存泄漏的例子:

```bash

gdb ./your_program

```

进入GDB后,设置断点并运行程序:

```bash

(gdb) break main

(gdb) run

```

程序到达主函数后,逐步执行:

```bash

(gdb) next

(gdb) print $esp

```

`$esp`寄存器指示当前堆栈指针的位置,可以通过它来观察内存分配和释放的情况。

实际操作中,如果发现某次内存分配后没有相应的释放记录,并且后续没有引用这块内存,这可能就是一个内存泄漏的位置。

接下来,继续跟踪程序的执行,直到找到没有释放的内存区域为止。

### 表格:常见静态与动态内存检测工具对比

| 工具 | 检测类型 | 特点 | 使用场景 |

|------------|-------|-----------------------------------------|-------------------

0

0