【脚本编写者指南】:Ubuntu脚本安全运行技巧,高效无忧

发布时间: 2024-12-11 21:11:13 阅读量: 34 订阅数: 27

ubuntu中编写shell脚本开机自动启动(推荐)

1. Ubuntu脚本编写概述

1.1 脚本的重要性

脚本是一种能够自动化重复任务的程序,能够极大提高工作效率。在Ubuntu系统中,利用脚本进行任务自动化是IT从业者的基本技能之一。它允许用户通过简单的命令行指令快速执行一系列复杂的操作,从而节省时间并减少人为错误。

1.2 脚本语言的选择

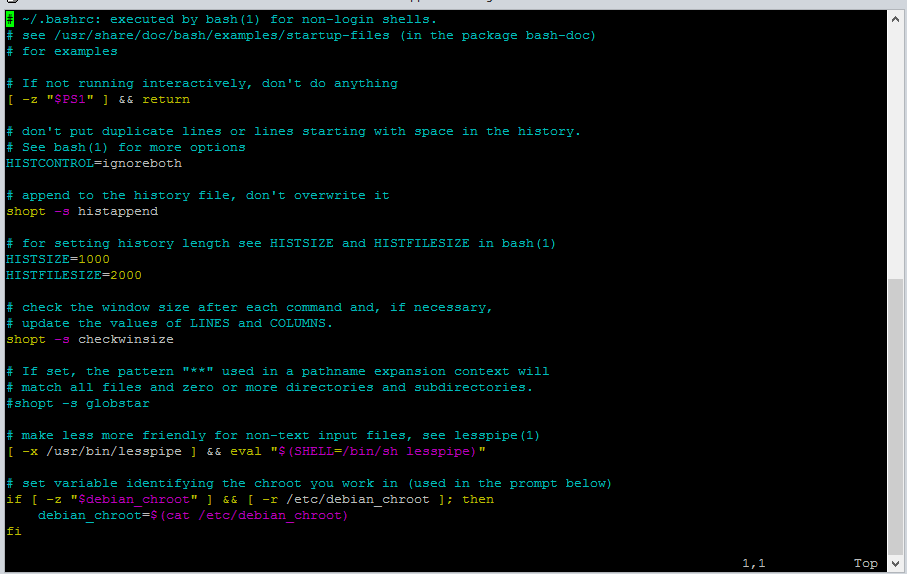

在Linux环境下,Bash脚本是最常见的脚本语言之一。由于其与Linux系统的兼容性以及广泛的社区支持,Bash成为系统管理员和开发人员的首选。本章节将深入探讨如何编写安全、高效的Ubuntu Bash脚本。

1.3 开始编写脚本

编写脚本的第一步是熟悉基础的命令行操作和语法。例如,创建一个简单的脚本,我们可以使用文本编辑器,如nano或vim,创建一个文本文件,并输入以下内容:

- #!/bin/bash

- echo "Hello, Ubuntu!"

保存后,通过运行chmod +x your_script.sh命令使其可执行,最后通过./your_script.sh运行脚本。本章节将带您深入了解这些基础,并逐步深入到更高级的脚本编写技巧中。

2. 脚本安全基础

脚本安全是编写有效脚本的重要组成部分。无论你是在编写系统管理脚本、自动化脚本还是开发工具,都应该始终将安全放在首位。良好的安全实践不仅能保护你的系统不受外部威胁,而且还能防止脚本本身造成的内部损害。

2.1 安全的脚本编写原则

2.1.1 最小权限原则

最小权限原则是安全编程中最基本的原则之一。它规定,脚本应该只拥有其完成任务所必需的最小权限集。

实现步骤:

- 用户权限限制:使用低权限用户运行脚本,避免使用root权限,除非绝对必要。

- 文件权限调整:脚本涉及的文件和目录应该具备适当的权限,防止未授权的读取、写入或执行。

- 环境限制:在脚本中尽量不使用

sudo,并使用限制性环境变量(如env -i)来限制可用的系统调用。

示例代码:

- #!/bin/bash

- # 运行脚本的用户应为受限用户

- if [ "$(whoami)" != "limited_user" ]; then

- echo "此脚本需要以 limited_user 用户身份运行。"

- exit 1

- fi

- # 执行实际任务的代码(假设已拥有执行任务所需的最低权限)

2.1.2 输入验证和数据清理

脚本处理的输入数据可能来自外部源,因此必须进行严格验证和清理。

实现步骤:

- 验证数据类型:确保接收到的数据符合预期的数据类型,例如,对于数字输入,检查其是否为有效整数或浮点数。

- 检查数据长度和格式:对于字符串输入,限制其长度,并验证其是否符合期望的格式(如电子邮件地址、电话号码等)。

- 数据清理:使用内置工具(如

tr,sed,awk)或编程语言提供的方法移除或转义潜在的危险字符。

示例代码:

- # 验证输入数据是否为有效整数

- read -p "请输入一个数字: " input_num

- if ! [[ $input_num =~ ^-?[0-9]+$ ]]; then

- echo "输入的不是有效的数字。"

- exit 1

- fi

- # 如果是字符串,可以使用sed来清理特殊字符

- read -p "请输入一个字符串: " input_str

- # 移除输入字符串中的所有特殊字符

- cleaned_str=$(echo $input_str | sed 's/[^a-zA-Z0-9]//g')

- echo "清理后的字符串: $cleaned_str"

2.2 防御常见安全威胁

2.2.1 防止注入攻击

注入攻击,特别是SQL注入,是在脚本中常见的安全问题,攻击者通过在输入中注入恶意代码来破坏或窃取数据。

实现步骤:

- 参数化查询:使用预编译语句(prepared statements)来执行数据库查询。

- 使用安全的API:使用提供内置安全措施的库和API。

示例代码:

- # 使用Python的sqlite3库进行参数化查询,防止SQL注入

- import sqlite3

- conn = sqlite3.connect('example.db')

- c = conn.cursor()

- # 使用参数化查询

- c.execute("SELECT * FROM users WHERE username=? AND password=?", ('username', 'password'))

- # 获取查询结果

- rows = c.fetchall()

- # 关闭连接

- conn.close()

2.2.2 跨站脚本攻击(XSS)防护

XSS是一种常见的攻击方式,攻击者在网站上注入恶意脚本,当其他用户浏览该网站时,恶意脚本会被执行。

实现步骤:

- 输出编码:对所有输出进行HTML实体编码。

- 内容安全策略:设置适当的内容安全策略(CSP)头。

示例代码:

- // 输出编码示例(Node.js)

- const escapeHTML = require('escape-html');

- function escapeHtml(unsafe) {

- return unsafe

- .replace(/&/g, "&")

- .replace(/</g, "<")

- .replace(/>/g, ">")

- .replace(/"/g, """)

- .replace(/'/g, "'");

- }

- let userComment = "<script>alert('XSS Attack!');</script>";

- let encodedComment = escapeHtml(userComment);

2.2.3 防止路径遍历攻击

路径遍历攻击允许攻击者访问或操作服务器上任意位置的文件。

实现步骤:

- 限制文件路径:限制用户输入指定的文件路径。

- 验证路径组件:验证路径中的每个组件是否有效且安全。

示例代码:

- # 验证文件路径是否安全

- validate_path() {

- local path=$1

- local valid_path="/var/www/html"

- # 确保路径以“/var/www/html”开头

- if [[ $path == $valid_path/* ]]; then

- echo "路径是安全的。"

- else

- echo "非法路径。"

- return 1

- fi

- }

- read -p "请输入文件路径: " file_path

- validate_path "$file_path" || exit 1

- # 以下代码执行用户输入路径相关的文件操作

- `

0

0