【Linux权限管理艺术】:iSecure Center用户权限控制的最佳实践

发布时间: 2024-12-29 11:30:41 阅读量: 12 订阅数: 7

# 摘要

本文系统介绍了Linux权限管理的基础知识、用户和组的管理方法、文件及目录权限控制的高级技巧,以及iSecure Center在权限控制实践中的应用。通过详细阐述用户账户、组账户的管理,Shell环境设置,以及特殊权限位与隐藏权限的使用,本文旨在提供一套完整的Linux权限管理解决方案。同时,文章深入讨论了iSecure Center作为一款专业的权限控制工具,如何协助系统管理员进行用户权限管理和策略审计。本文不仅涵盖了传统的权限控制方法,还包括了基于角色的访问控制(RBAC)和系统安全策略整合等高级策略,以及使用OpenSCAP和Ansible等工具进行权限管理自动化和合规性检查的实践技巧,为Linux系统安全与管理提供了全面的指导。

# 关键字

Linux权限管理;用户和组管理;文件目录权限;iSecure Center;基于角色的访问控制;系统安全策略

参考资源链接:[iSecure Center 安装部署指南:Linux环境详解](https://wenku.csdn.net/doc/569wbjuwtp?spm=1055.2635.3001.10343)

# 1. Linux权限管理基础

## 1.1 权限的基本原理

Linux作为一个多用户操作系统,为了确保用户间的数据安全和操作系统的稳定性,它采用了一套复杂的权限管理机制。基础权限管理主要是基于用户(User)、组(Group)、其它人(Others)的三层权限模型。每个文件和目录都有它们各自的所有者,一个组和一个权限集,这个权限集定义了所有者、组成员以及其他用户对文件或目录的访问权限。

## 1.2 权限表示法

权限通过字符和数字组合来表示,常见的表示法有符号表示法和八进制表示法。在符号表示法中,用r表示读权限(read),w表示写权限(write),x表示执行权限(execute),以及用u、g、o表示用户(user)、组(group)和其他人(others)的权限。八进制表示法则用数字0-7来表示权限,其中4代表读权限,2代表写权限,1代表执行权限。

## 1.3 权限的应用

理解权限的基本原理和表示方法是管理Linux系统的基础。通过对文件或目录设置正确的权限,系统管理员可以控制不同用户对系统资源的访问,从而保护数据安全并防止未授权操作。例如,通过调整文件的所有者、组成员或更改文件的读写执行权限,可以确保只有授权用户才能访问或修改特定文件。

在接下来的章节中,我们将深入探讨如何在Linux中操作用户和组管理,以及如何对文件和目录进行更细致的权限控制。

# 2. Linux用户和组管理

用户和组管理是Linux系统权限管理的基础,它涉及到系统安全和资源访问控制的核心部分。Linux系统通过用户账户来标识不同的用户,每个用户都有自己唯一的用户ID(UID)和所属的用户组(GID)。组管理则允许系统管理员将多个用户划分到一个组内,便于统一管理权限。本章节将详细介绍Linux系统中的用户账户管理和组账户管理,以及如何配置用户环境。

## 2.1 用户账户管理

### 2.1.1 用户添加与删除

在Linux系统中,用户通常是通过`useradd`命令来添加的。系统管理员可以通过此命令来创建一个新的用户账户,并指定用户的各种属性,如用户全名、用户主目录、登录shell等。

```bash

# 添加新用户,指定UID和主目录

sudo useradd -u 1001 -d /home/johndoe john

# 设置用户的密码

sudo passwd john

```

执行上述命令时,系统会创建一系列的初始文件和配置,例如在`/home/johndoe`目录下创建`.bash_profile`和`.bashrc`等文件,用于定制用户的登录环境。`-u`选项后跟的数字是用户ID,`-d`指定了用户主目录。创建用户后,使用`passwd`命令为用户设置密码。

删除用户可通过`userdel`命令执行。默认情况下,该命令只删除用户账户,保留用户的主目录和邮件文件。

```bash

# 删除用户账户但保留主目录

sudo userdel -r johndoe

```

参数`-r`指示`userdel`命令同时删除用户的主目录和邮件文件。

### 2.1.2 用户密码管理

用户密码的管理对于系统安全至关重要。Linux系统使用`passwd`命令来管理用户密码。用户可以使用`passwd`命令更改自己的密码,而系统管理员则可以使用带有`-l`选项的`passwd`命令来锁定用户账户,使其无法登录。

```bash

# 锁定用户账户

sudo passwd -l johndoe

# 解锁用户账户

sudo passwd -u johndoe

```

锁定用户后,用户将无法通过任何方式登录系统。解锁操作则允许用户重新登录。系统管理员也可以通过直接编辑`/etc/shadow`文件来更改用户的密码,但这通常不推荐,因为这绕过了密码哈希和安全策略。

## 2.2 组账户管理

组账户管理是简化权限分配和系统管理的重要手段。Linux系统中,每个用户都属于至少一个组,通常称为用户的主组。系统管理员可以创建新的组账户,并将用户添加到这些组中,以便更细致地控制对系统资源的访问。

### 2.2.1 组的创建与删除

组可以通过`groupadd`命令创建,这个命令会向`/etc/group`文件添加新的条目。

```bash

# 创建新组

sudo groupadd developers

```

删除组则可以使用`groupdel`命令。

```bash

# 删除已存在的组

sudo groupdel developers

```

### 2.2.2 用户与组的关系配置

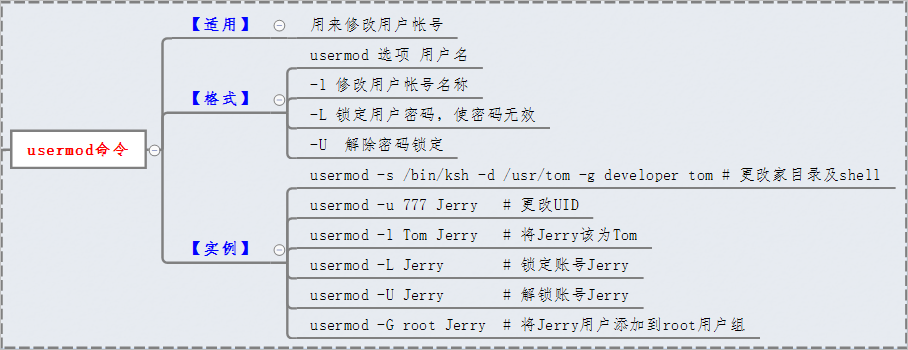

在Linux系统中,可以使用`usermod`命令来修改用户属性,包括用户所属的组。该命令可以将用户添加到一个或多个额外的组中,也可以修改用户的主组。

```bash

# 将用户添加到附加组

sudo usermod -aG developers johndoe

# 更改用户的主组

sudo usermod -g newgroup johndoe

```

选项`-aG`表示添加用户到附加组中,而`-g`用于更改用户的主组。需要注意的是,更改用户主组可能会导致一些安全问题,因此在执行这类操作时需要谨慎。

## 2.3 用户环境配置

用户环境配置是指定制用户登录时的Shell环境,以及管理用户的个人文件和目录。这包括设置环境变量、创建和管理`.bashrc`、`.profile`等初始化文件。

### 2.3.1 Shell环境设置

当用户登录到Linux系统时,系统会执行一系列初始化脚本,这些脚本定义了用户的Shell环境。最常见的是`/etc/profile`和`~/.bashrc`,其中`/etc/profile`是系统级的配置,而`~/.bashrc`是用户级的配置。

```bash

# 编辑用户级别的bash配置文件

nano ~/.bashrc

```

在`~/.bashrc`文件中,用户可以设置别名、环境变量、Shell提示符样式等。例如,设置`PS1`变量来自定义提示符:

```bash

export PS1="\u@\h:\w\$ "

```

### 2.3.2 用户的个人文件和目录管理

用户的个人文件和目录位于用户的主目录下。系统管理员可以使用`chown`命令来更改文件和目录的所有者,使用`chmod`命令来改变文件和目录的权限。例如,给某个用户的主目录赋予700权限(只有该用户可以读、写和执行):

```bash

# 更改主目录权限

sudo chmod 700 /home/johndoe

# 更改文件所有者

sudo chown johndoe /home/johndoe

```

在管理用户环境时,还需要注意文件和目录的默认权限。使用`umask`命令可以设置用户在创建新文件和目录时的默认权限掩码。例如,设置默认权限为644(文件)和755(目录):

```bash

# 设置默认权限掩码

umask 022

```

综上所述,Linux用户和组管理涉及到账户的创建、密码管理、环境设置等多个方面,需要系统管理员细致地进行配置和管理。通过上述方法,管理员可以有效地控制系统的用户权限,保障系统的安全和稳定运行。

# 3. 文件和目录权限控制

## 3.1 权限的基本概念

### 3.1.1 权限位的含义

在Linux系统中,文件和目录的权限由读(read)、写(write)、执行(execute)三个基本操作组成,对应英文简写为r, w, x。每种权限都可以被授予三种主体:文件/目录的所有者(owner)、所属组(group)、其他用户(others)。这九个权限位组成了权限字符串,例如:

```

-rw-r--r--

```

从左到右,第一个字符表示类型(普通文件、目录、链接等),接着的三个字符一组分别表示所有者、所属组和其他用户的权限。在Linux中,权限位可以表示为数字,其中r=4,w=2,x=1,无权限=0,可以组合得出每组用户的权限值。

例如,对于所有者为读写权限(-rw-),权限数字为6(4+2+0),所属组和其他用户仅有读权限(r--),权限数字为4。因此,上面的权限字符串可以转换为数字形式:

```

644

```

### 3.1.2 权限的设置与修改

使用命令`chmod`可以修改文件或目录的权限。权限可以使用数字方式直接设置,也可以使用符号方式来修改。例如,若要为所有者增加执行权限,可以执行:

```bash

chmod u+x filename

```

或者使用数字方式:

```bash

chmod 754 filename

```

这里,7代表所有者权限(4+2+1,即rwx),5代表所属组权限(4+0+1,即r-x),4代表其他用户权限(4+0+0,即r--)。

## 3.2 特殊权限位与隐藏权限

### 3.2.1 SUID, SGID, 和 sticky bit

SUID(Set User ID)是特殊的权限位,当设置在可执行文件上时,使得任何用户运行该程序时,都具有文件所有者的权限。SGID(Set Group ID)与SUID类似,但应用于组。

stickey bit是一种特殊权限,用于目录,其作用是只有文件所有者和超级用户才能删除或重命名目录内的文件。

例如,设置一个可执行文件的SUID权限:

```bash

chmod u+s executable

```

### 3.2.2 ACLs的使用和管理

ACL(Access Control Lists)是访问控制列表,提供了比传统权限更为详细的权限控制。使用`setfacl`命令可以设置ACL:

```bash

setfacl -m u:username:rw /path/to/file

```

上面的命令为特定用户赋予了读写权限。

## 3.3 权限的继承与默认值

### 3.3.1 umask的作用和配置

umask(User File-creation Mask)用于设置默认权限。它决定了新创建的文件和目录的权限。umask值定义了哪些权限位会被自动关闭。

例如,如果umask设置为0022,那么新创建的文件默认权限是644(rw-r--r--),新创建的目录是755(rwxr-xr-x)。可以通过`umask`命令来查看和设置umask值:

```bash

umask

```

或者

```bash

umask 0022

```

### 3.3.2 权限的继承机制

在目录层级中,子目录或文件在创建时会继承父目录的权限。权限的继承可以确保一致性,但如果需要,也可以通过修改权限来打破这种继承。

例如,创建一个目录并继承父目录权限,可以使用`mkdir`:

```bash

mkdir newdir

```

若要修改继承的权限,可以使用`chmod`:

```bash

chmod 700 newdir

```

这样,`newdir`目录就只对创建者开放,无论其父目录的权限如何。

以上内容详细介绍了文件和目录权限控制的基础知识点,包括权限的基本概念、特殊权限位的使用、以及权限继承的机制。理解这些内容对于在Linux系统中进行有效的权限管理至关重要。

# 4. iSecure Center权限控制实践

## 4.1 iSecure Center简介

iSecure Center 是一款先进的权限管理解决方案,它能够帮助企业实施和管理复杂的权限策略。其核心在于通过精细控制和审计用户权限,以保护关键数据和系统安全,避免潜在的安全威胁。

### 4.1.1 iSecure Center产品概述

iSecure Center 提供了一整套的权限管理和审计工具,从单一的用户账户到整个企业的权限架构,都可以在iSecure Center中进行设计和实施。它支持基于角色的访问控制(RBAC),以及自定义策略,使得权限的管理和分配变得更为简洁和高效。iSecure Center 强调的是权限最小化原则,确保用户只拥有其工作必需的权限,而不会对其它系统资源造成潜在的风险。

### 4.1.2 安装与配置

安装iSecure Center的过程相对简单,但是配置则需要根据企业的具体需求来进行。在安装过程中,必须确保操作系统环境满足iSecure Center的最小系统要求,包括硬件规格和软件依赖。安装完成后,主要的配置工作包括:

- 网络配置,确保iSecure Center可以访问企业的内部网络,并且能够与其它服务和系统进行通信。

- 数据库设置,配置用于存储权限数据和审计日志的数据库。

- 用户和角色创建,基于企业现有的权限架构设计相应的角色,并将用户分配到合适的角色中。

- 审计和报告策略配置,设置系统权限变更和活动的审计级别,并定制报告模板以满足监管要求。

## 4.2 用户权限管理

iSecure Center 中的用户权限管理允许管理员创建和分配用户权限,并基于角色分配权限,这样可以有效减少管理权限所需的工作量。

### 4.2.1 用户账户的创建与权限分配

创建用户账户和分配权限是一个重要的过程。iSecure Center 提供了向导来简化这一过程。管理员首先需要定义一个新的用户账户,并根据用户的工作职能为其分配角色。角色中包含了一组预定义的权限,这样可以确保用户获得其工作所需的所有权限,同时又不会过度授权。在分配权限时,管理员可以定义细粒度的权限,如只读、读写或完全控制等。

### 4.2.2 角色与权限模板的应用

角色在iSecure Center中是权限管理的关键组件。通过角色,管理员可以将一组权限捆绑在一起,这样当需要为新用户分配权限时,只需将一个角色分配给用户即可。对于权限模板的应用,管理员可以创建一个模板来标准化特定类型的权限分配。例如,为开发人员创建一个标准的权限模板,然后每次有新开发人员加入时,只需应用这一模板即可快速完成权限设置。

## 4.3 策略与审计

iSecure Center 的策略和审计功能是维护系统安全和合规性的关键,它允许管理员定义权限策略,并通过审计日志来分析和报告系统中的权限活动。

### 4.3.1 权限策略的制定与管理

权限策略是iSecure Center用来指导权限分配和使用的核心规则。制定策略时,管理员需要考虑组织的安全需求和业务流程。例如,可以制定一个策略来限制对敏感数据的访问,或者控制对特定系统资源的访问。策略制定后,管理员可以管理这些策略,包括修改、启用或禁用策略,以适应组织结构的变化或安全需求的演进。

### 4.3.2 审计日志的分析与报告

审计日志记录了系统中的所有权限活动,包括用户登录、权限变更、文件访问等。通过分析这些日志,管理员可以对权限的使用情况有一个全面的了解,并能快速发现和响应潜在的安全威胁。iSecure Center 提供了强大的审计日志报告工具,允许管理员根据需要定制报告,包括报告的内容、格式、周期等。这些报告可以帮助组织满足法规合规性要求,同时也是持续改进权限管理策略的重要依据。

在实际操作中,管理员可以通过以下的命令来查看和分析审计日志:

```bash

# 查看审计日志

auditctl -l

# 搜索特定事件的日志

ausearch -i -k <event-key>

```

以上命令展示了如何列出所有已配置的审计规则和搜索与特定关键字相关联的日志条目。每次使用这些命令时,应该根据实际情况替换 `<event-key>` 来获取相关的审计事件。

通过本章节的介绍,我们可以看到iSecure Center如何在实践中有效控制用户权限,并通过策略和审计机制来保障企业系统安全。通过详细配置和维护权限策略,管理员不仅能够增强系统安全性,还可以在发现和处理安全事件方面提高效率。

# 5. Linux权限管理的高级策略与技巧

Linux系统的权限管理是保障系统安全、数据安全的重要手段。随着企业环境的复杂化,传统的权限管理方式已不能满足企业对于安全性和效率的需求。因此,掌握一些高级策略和技巧,对于IT行业和相关行业专业人士来说,显得尤为重要。

## 5.1 基于角色的访问控制(RBAC)

### 5.1.1 RBAC的概念与实现

基于角色的访问控制(RBAC)是一种权限管理策略,它通过角色将权限赋予用户,简化权限管理,提高系统的安全性。在RBAC中,角色是一个权限的集合,而用户则被分配到一个或多个角色中,从而获得相应的权限。这样,当需要调整权限时,只需要修改角色的权限设置,而无需逐个调整每个用户的权限。

实现RBAC通常包括以下几个步骤:

1. 定义角色以及与之相关联的权限集合。

2. 创建用户并分配到一个或多个角色。

3. 实现角色权限变更的审核和管理。

### 5.1.2 实践中的角色设计

在实际操作中,设计角色时需要考虑职责分离原则(SoD),以降低安全风险。例如,一个负责系统维护的用户不应同时具有更改审计日志的权限。下面是一个角色设计的简单示例:

```plaintext

角色:系统管理员

权限:安装软件、管理系统服务、用户账户管理

角色:审计员

权限:查看审计日志、备份系统数据

角色:开发人员

权限:读取特定目录数据、使用开发工具

```

## 5.2 系统安全策略的整合

### 5.2.1 集中身份验证与授权

在现代企业环境中,集中身份验证和授权是关键的安全策略之一。它允许一个中心点控制多个系统和服务的访问。比如,使用LDAP或Active Directory服务进行用户认证和授权管理。

例如,当一个新的开发人员被雇佣后,管理员只需要在LDAP中创建一个用户账户,并将其分配到适当的组和角色中,这个用户就能立即访问其权限范围内的系统资源。

### 5.2.2 多系统权限协同管理

跨系统权限协同管理能够确保用户在不同系统间拥有统一的权限体验。这通常需要同步机制或集成解决方案来确保用户和权限信息的一致性。例如,使用Ansible等自动化工具实现用户和权限信息在各个系统间的自动同步。

```yaml

# Ansible playbook 示例片段

- name: Synchronize user accounts to remote servers

hosts: remote_servers

tasks:

- name: Sync users from LDAP

command: /usr/bin/ldap_sync_users.sh

```

## 5.3 高级权限管理工具

### 5.3.1 使用OpenSCAP进行合规性检查

OpenSCAP是一套开源的安全自动化工具,它支持多种安全配置标准,如CCE、HIPAA、PCI-DSS等,帮助系统管理员执行安全配置和合规性扫描。

```bash

# 示例命令执行OpenSCAP扫描

oscap xccdf eval --profile xccdf_org.ssgproject.content_profile_stig-rhel7-server-upstream --results scan.xml /usr/share/scap/ssg-centos7-ds.xml

```

### 5.3.2 利用Ansible进行自动化权限配置

自动化工具如Ansible,可以极大地简化权限配置的复杂性。使用Ansible的playbook文件,可以定义好权限配置规则,并批量应用到整个系统或网络中的多台服务器上。

```yaml

# Ansible playbook 示例片段,用于配置特定用户权限

- name: Set permissions for a specific user

become: yes

hosts: servers

tasks:

- name: Ensure user has the right permissions on /opt/app

file:

path: /opt/app

state: directory

owner: specific_user

group: specific_user_group

mode: '0750'

```

通过本章的讨论,我们了解到RBAC的实施、系统安全策略的整合以及高级权限管理工具的使用,都是提高Linux权限管理效率和安全性的关键手段。掌握了这些策略与技巧的IT专家,将能够在工作中更加高效地处理权限相关的问题,并为企业带来更好的安全保障。

0

0