【权限管理】:在***ments.forms中实现精细权限控制的最佳实践

发布时间: 2024-10-15 09:31:47 阅读量: 27 订阅数: 23

YOLO算法-城市电杆数据集-496张图像带标签-电杆.zip

# 1. 权限管理基础与概念

在信息安全领域,权限管理是确保数据安全和系统稳定运行的核心机制之一。权限管理的基础与概念涵盖了权限的定义、权限管理的目的以及权限管理的基本要素。权限是指对系统资源进行访问、操作和管理的能力,它决定了用户可以对系统资源进行哪些类型的操作。

## 权限的定义与分类

权限通常分为两大类:授权和访问控制。授权是指为用户分配操作特定资源的权限,而访问控制则是实现授权的机制。在实际应用中,权限可以根据资源类型、操作类型以及用户的业务角色进行分类。

## 权限管理的目的

权限管理的主要目的是确保系统的安全性、合规性和用户的责任性。通过权限管理,可以防止未经授权的访问,确保数据不被泄露或篡改,并且在发生安全事件时可以追溯到具体的操作者。

## 权限管理的基本要素

一个有效的权限管理系统通常包含以下基本要素:

- **用户**:使用系统的个体。

- **角色**:用户根据其职责被赋予的一组权限。

- **资源**:系统中需要被管理的资产,如文件、数据、应用程序等。

- **权限**:允许或禁止用户对资源进行特定操作的规则。

通过对这些基本要素的管理,可以构建出一个灵活且强大的权限管理系统,既满足业务需求,又保障系统的安全性和稳定性。在下一章中,我们将深入探讨权限控制的理论框架。

# 2. 权限控制的理论框架

## 2.1 权限管理的基本原则

### 2.1.1 最小权限原则

最小权限原则是指在任何情况下,用户或程序仅应被授予完成其任务所必需的权限,不多也不少。这一原则的核心在于限制权限的泛滥,避免因为权限过高而造成的安全风险。

在实现最小权限原则时,我们需要对每个用户或程序的权限进行细致的划分和控制。例如,在一个企业内部的信息系统中,一个普通员工只需要访问与其工作相关的数据和功能,而不应该拥有修改或删除其他同事数据的权限。

### 2.1.2 权限分离原则

权限分离原则是指将权限分配给不同的用户或角色,使得没有单个用户或角色能够独立完成可能导致安全风险的操作。这一原则的目的是通过分散权限来降低系统被恶意利用的风险。

例如,在财务系统中,审批和支付流程可能需要分离权限。一个人负责审批,另一个人负责执行支付,这样即使审批人有恶意意图,也无法直接执行支付,因为还需要支付执行人的权限。

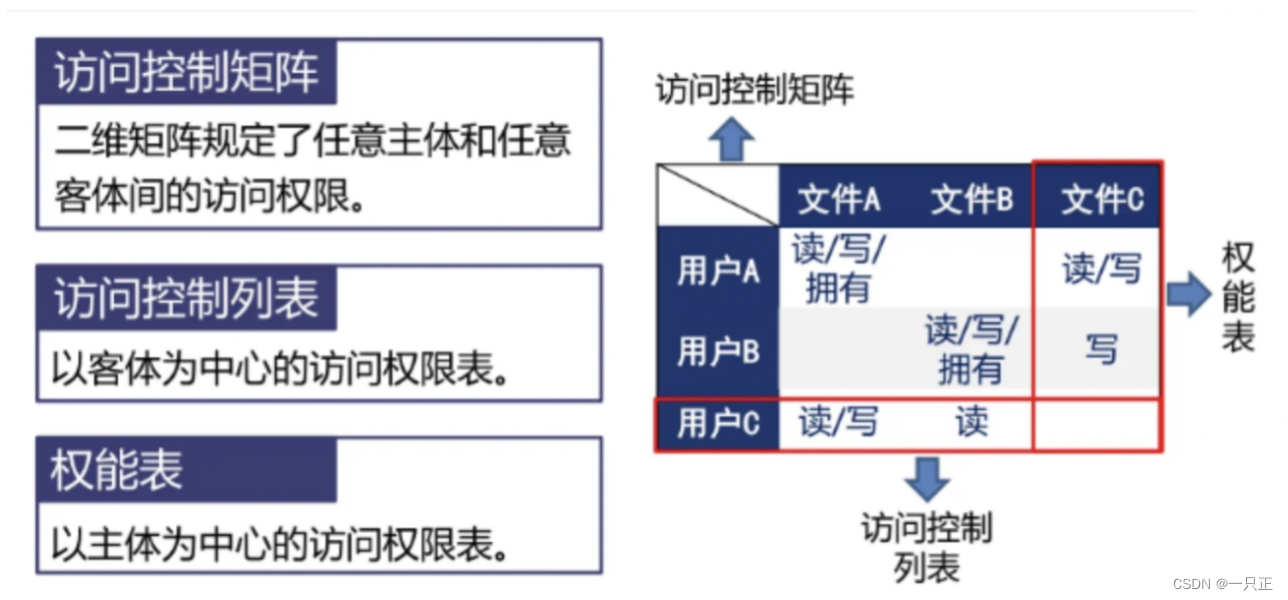

## 2.2 权限控制的模型分析

### 2.2.1 自主访问控制模型(DAC)

自主访问控制模型(DAC)是一种基于用户身份和所有权的权限控制模型。在这种模型中,用户可以自主决定谁可以访问他们的资源。

DAC的一个典型应用是在文件系统中。用户可以设置文件的读、写、执行等权限,并决定哪些其他用户可以访问这些文件。

```mermaid

graph LR

A[用户A] -->|设置权限| B[文件1]

C[用户B] -->|请求访问| B

D[用户C] -->|请求访问| B

B -->|检查权限| E{权限检查}

E -->|允许| C

E -->|拒绝| D

```

### 2.2.2 强制访问控制模型(MAC)

强制访问控制模型(MAC)是一种由系统管理员定义的,用户和资源都具有固定安全属性的权限控制模型。在这种模型中,用户无法自主改变权限设置,系统根据预定义的安全策略来控制访问权限。

MAC常用于军事和政府机构中,以确保敏感信息的安全。例如,一个文档可能被标记为“秘密”,只有具有相应安全级别的用户才能访问。

### 2.2.3 基于角色的访问控制模型(RBAC)

基于角色的访问控制模型(RBAC)是一种将权限分配给角色,而不是直接分配给用户的方式。用户通过被分配一个或多个角色来获得相应的权限。

RBAC模型的优势在于简化了权限管理,因为它只需要管理角色和权限的关系,而不是直接管理每个用户的权限。例如,在企业中,可以为不同的职位定义不同的角色,如“经理”和“普通员工”,然后将相应的权限分配给这些角色。

```mermaid

graph LR

A[用户] -->|分配角色| B[角色]

C[角色] -->|定义权限| D[资源]

B -->|请求访问| D

D -->|检查权限| E{权限检查}

E -->|允许| B

```

## 2.3 权限管理的法律法规要求

### 2.3.1 数据保护法规

在数据保护方面,许多国家和地区都有严格的法规要求。例如,欧盟的通用数据保护条例(GDPR)要求企业必须保护个人数据,防止未经授权的访问和处理。

企业必须确保其权限管理系统符合这些法规的要求,例如,通过实施最小权限原则和进行定期的安全审计。

### 2.3.2 行业标准与合规性

除了通用的法律法规之外,特定行业可能还有自己的标准和合规性要求。例如,金融行业可能需要遵循支付卡行业数据安全标准(PCI DSS),以确保客户支付信息的安全。

企业需要了解并遵守这些行业标准,以确保其权限管理系统的合法性和安全性。

在本章节中,我们介绍了权限管理的基本原则、不同的权限控制模型以及法律法规要求。通过这些内容,我们可以更好地理解权限管理的理论框架,并为实践中的权限管理提供指导。

# 3. ***ments.forms权限管理实践

## 3.1 权限管理的数据结构设计

在本章节中,我们将深入探讨权限管理的数据结构设计,这是实现高效权限检查和管理的基础。我们将从用户模型和角色与权限的模型两个方面进行详细的介绍。

### 3.1.1 用户模型的设计

用户模型是权限管理系统的核心,它需要能够准确地反映用户的身份和属性。一个良好的用户模型设计应该包含以下关键字段:

- 用户ID:唯一标识用户的主键。

- 用户名:用户的登录名或者昵称。

- 密码:用户的登录密码,通常存储为哈希值。

- 邮箱:用户的联系邮箱,用于密码找回等功能。

- 角色ID:用户所属的角色ID,用于关联角色信息。

- 其他属性:如真实姓名、电话号码、创建时间等。

在设计用户模型时,还需要考虑如何存储和管理用户的角色信息。一种常见的做法是使用外键关联角色表,如下所示:

```sql

CREATE TABLE `users` (

`id` INT NOT NULL AUTO_INCREMENT,

`username` VARCHAR(50) NOT NULL,

`password_hash` VARCHAR(255) NOT NULL,

`email` VARCHAR(100),

`role_id` INT,

`created_at` TIMESTAMP DEFAULT CURRENT_TIMESTAMP,

PRIMARY KEY (`id`),

FOREIGN KEY (`role_id`) REFERENCES `roles`(`id`)

);

```

### 3.1.2 角色和权限的模型设计

角色是权限管理中的另一个关键概念,它代表了一组权限的集合。角色模型通常包含以下字段:

- 角色ID:唯一标识角色的主键。

- 角色名称:用于标识角色的名称。

- 权限ID:角色所拥有的权限ID列表,可以是一个数组或者字符串,取决于数据库的设计。

权限模型则包含以下关键字段:

- 权限ID:唯一标识权限的主键。

- 权限名称:用于标识权限的名称。

- 描述:对权限的详细说明。

角色和权限的关联通常是多对多的关系,可以通过一个额外的关联表来实现。例如:

```sql

CREATE TABLE `roles_permissions` (

`role_id` INT NOT NULL,

`permission_id` INT NOT NULL,

PRIMARY KEY (`role_id`, `permission_id`),

FOREIGN KEY (`role_id`) REFERENCES `roles`(`id`),

FOREIGN KEY (`permission_id`) REFERENCES `permissions`(`id`)

);

```

通过上述数据结构设计,我们可以灵活地为用户分配角色,同时为角色分配不同的权限,从而实现复杂的权限控制逻辑。

## 3.2 权限检查的实现

### 3.2.1 基于装饰器的权限检查

在Python中,装饰器是一种非常强大的功能,它允许我们在不修改原有函数定义的情况下,增加额外的功能。在权限管理中,我们可以使用装饰器来检查用户是否拥有执行某个函数所需的权限。

```python

def permission_required(permission):

def decorator(func):

@wraps(func)

def wrapped(*args, **kwargs):

user = args[0].current_user

if not check_permission(user, permission):

raise PermissionError("You do not have permission to access this resource.")

return func(*args, **kwargs)

return wrapped

return decorator

```

在这个例子中,`permission_required` 是一个装饰器工厂,它接受一个权限名称作为参数,并返回一个装饰器。这个装饰器会检查当前用户是否有该权限,如果没有,则抛出一个 `PermissionError` 异常。

### 3.2.2 权限缓存策略

0

0