STEP7指针问题诊断宝典:调试指针相关问题的不二法门

发布时间: 2024-12-29 05:35:02 阅读量: 6 订阅数: 10

STEP7中的指针寻址例程.zip

# 摘要

指针问题在软件开发中是导致程序不稳定和安全漏洞的常见原因。本文详细阐述了指针问题的理论基础、分类以及诊断方法,包括静态代码分析技术、动态内存检测技术,和调试技巧。通过实践案例分析,本文展示了数组操作、函数交互和多线程编程中指针问题的具体实例和解决方案。此外,本文还介绍了高级诊断工具的使用,并讨论了如何通过编程实践来预防指针错误,最后对指针问题诊断的未来趋势进行了展望,探索了人工智能在指针问题诊断中的潜在应用。

# 关键字

指针问题;内存检测;代码分析;多线程;性能优化;人工智能

参考资源链接:[S7-300 STEP7指针编程详解:寻址方式与FB块参数](https://wenku.csdn.net/doc/539mzpqvpe?spm=1055.2635.3001.10343)

# 1. 指针问题的理论基础和分类

## 概述

指针是C和C++编程中的核心概念,它们提供了对内存的直接访问和操作能力。然而,由于指针的灵活性,它们也引入了多种安全问题,如空指针解引用、悬空指针、内存泄漏和野指针等。理解指针的理论基础和掌握它们的正确使用方法对于编写安全、高效的代码至关重要。

## 指针的理论基础

指针变量存储的是内存地址,它指向一个特定的数据类型。通过指针,程序可以读取或修改存储在该地址的数据。例如,在C语言中,指针的声明和使用如下所示:

```c

int value = 10;

int *ptr = &value; // ptr 现在指向 value 的地址

*ptr = 20; // 修改 ptr 所指向地址的内容为 20

```

## 指针问题的分类

指针问题通常可以分为以下几类:

- 空指针(NULL pointer):未初始化或已被释放的指针。

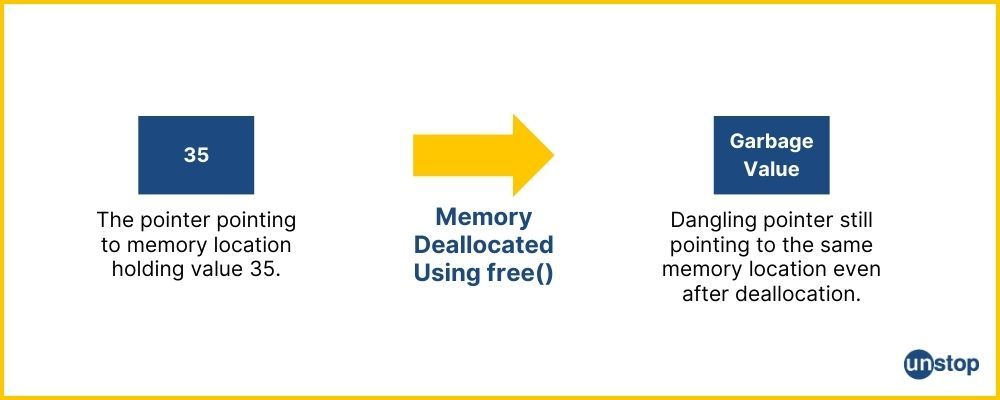

- 悬空指针(Dangling pointer):指向已释放内存的指针。

- 内存泄漏(Memory leak):分配了内存在使用后未释放。

- 野指针(Wild pointer):未初始化的指针,其值是随机的内存地址。

- 指针越界(Buffer overflow):访问了数组或指针的边界之外。

理解这些分类能够帮助开发者在编码时做出更为安全的决策,并采取相应的预防措施来避免潜在的风险。在后续的章节中,我们将深入探讨如何诊断和解决这些指针问题,以及如何使用现代工具和编程实践来预防它们的发生。

# 2. 指针错误的基本诊断方法

指针错误是软件开发中常见的问题,这些错误可能导致程序崩溃、数据损坏、安全漏洞等严重后果。因此,能够迅速且准确地诊断和修复指针错误对于保障软件质量至关重要。本章节将深入探讨指针错误的基本诊断方法,包括静态代码分析技术、动态内存检测技术以及指针访问问题的调试技巧。

## 2.1 静态代码分析技术

静态代码分析技术是在不运行程序的情况下,对代码进行检查的过程。它能够发现潜在的编码错误、漏洞和不符合编码标准的问题。静态分析工具通常是自动化运行的,并提供详细的报告来指导开发者进行问题修正。

### 2.1.1 静态分析工具的使用

现代的集成开发环境(IDE)和持续集成(CI)系统通常集成了静态分析工具。一个典型的例子是 `SonarQube`,它能分析代码质量和代码安全,并提供可定制的规则集。为了使用静态分析工具,开发者首先需要配置工具的规则和设置,以便它们符合项目的特定需求。接下来,在开发过程中,代码在提交到版本控制系统之前或之后都会自动进行静态分析。

```bash

# 使用SonarQube进行静态代码分析的示例命令

sonar-scanner -Dsonar.projectKey=my_project -Dsonar.host.url=http://localhost:9000

```

这段命令启动了 `sonar-scanner`,指定了项目键和SonarQube服务器地址。扫描结束后,可以在SonarQube的Web界面中查看分析结果。

### 2.1.2 代码审查的最佳实践

静态代码分析提供了自动化的检查结果,但代码审查则是由开发者或审查者手动执行的过程。代码审查有助于发现静态分析可能遗漏的问题,并且可以促进团队成员之间的知识共享。

一个有效代码审查的实践是审查者需要关注代码的整体设计和逻辑,并对特定的代码段提出改进建议。审查过程中应记录所有的修改意见,并进行双向沟通以达成共识。为了促进审查过程,一些工具如 `Gerrit` 和 `Review Board` 提供了代码比较、注释和讨论的功能。

## 2.2 动态内存检测技术

动态内存检测技术涉及在程序运行时检查内存使用问题,尤其是在分配和释放动态内存的过程中可能出现的错误。

### 2.2.1 内存泄漏的发现和追踪

内存泄漏是指程序在分配内存后未能释放,导致随着时间的推移,内存消耗不断增长。这类问题在长时间运行的程序中特别有害。

```c

#include <stdio.h>

#include <stdlib.h>

void memoryLeak() {

int *array = malloc(100 * sizeof(int));

// 忘记释放内存

}

int main() {

memoryLeak();

return 0;

}

```

以上代码展示了一个简单的内存泄漏示例。为了检测此类问题,可以使用如 `Valgrind` 这样的动态分析工具。

### 2.2.2 内存越界和野指针的检测

内存越界是指程序访问了分配给它的内存范围之外的区域。野指针则是指针变量指向一个不再有效的内存地址。这两类错误都可能导致程序异常终止或不可预测的行为。

```c

#include <stdio.h>

#include <stdlib.h>

void memoryOutofBounds() {

char *ptr = malloc(5);

ptr[10] = 'a'; // 内存越界

}

int main() {

memoryOutofBounds();

return 0;

}

```

在上面的示例中,尽管只分配了5个字符的空间,但代码试图访问第11个位置(索引为10),这会导致内存越界。动态分析工具 `AddressSanitizer` 能够检测这类问题,并在运行时给出明确的错误信息。

## 2.3 指针访问问题的调试技巧

调试是软件开发中不可或缺的一部分,用于发现和修正错误。调试器能够帮助开发者观察程序执行过程中的状态,包括变量值、内存内容以及执行流程。

### 2.3.1 调试器的指针跟踪功能

现代调试器如 `GDB` 和 `LLDB` 提供了强大的指针跟踪功能。开发者可以设置断点,观察指针变量在程序运行过程中的变化,并检查它们指向的内存内容。

```bash

# 使用GDB调试程序并跟踪指针的示例命令

gdb --args ./my_program

(gdb) break main

(gdb) run

(gdb) print *ptr

```

在这个例子中,我们首先启动了GDB,并指定了要调试的程序和参数。然后设置了一个断点在 `main` 函数,启动了程序,并打印了 `ptr` 指针指向的值。

### 2.3.2 栈和堆的使用与问题诊断

栈(Stack)和堆(Heap)是程序运行时用于内存管理的两种结构。栈通常用于存储局部变量和函数调用记录,而堆则用于动态内存分配。理解两者的区别对于诊断指针问题至关重要。

```c

void use_stack_and_heap() {

int stack_variable = 10;

int *heap_variable = malloc(sizeof(int));

*heap_variable = 20;

free(heap_variable);

}

```

在上面的代码中,`stack_variable` 存储在栈上,而 `heap_variable` 指向堆上的内存区域。调试器可以用来追踪栈变量和堆变量的值,以及它们的生命周期。

第二章介绍了指针错误诊断的基本方法,从静态代码分析到动态内存检测,再到调试器的使用,每种方法都是诊断指针错误不可或缺的工具。第三章将通过对实践案例的分析,进一步展示这些诊断技术的应用。

# 3. 指针问题的实践案例分析

## 3.1 数组和指针操作的常见问题

在 C 和 C++ 等语言中,数组和指针的操作往往导致许多难以发现的错误。本节将深入分析数组越界和指针与数组的转换错误,并提供具体的案例来说明。

### 3.1.1 数组越界

数组越界是常见的指针错误之一,也是许多安全漏洞的来源。数组越界发生在访问数组时索引超出了其定义的界限。

#### 案例说明

考虑以下代码段,它展示了一个简单的数组越界案例:

```c

#include <stdio.h>

int main() {

int array[5];

for (int i = 0; i <= 5; i++) {

array[i] = i; // 这里将导致数组越界

}

return 0;

}

```

#### 问题分析

在这个例子中,我们定义了一个包含5个整数的数组 `array`。然而,for循环中的条件 `i <= 5` 导致循环执行了6次,尝试访问 `array[5]`。由于数组的索引范围是从0到4,这将导致越界错误。访问数组的有效范围之外的内存区域将导致未定义行为,可能会造成程序崩溃或安全漏洞。

#### 解决方法

预防数组越界的最佳方法是使用数组的大小来限制循环条件。如下所示:

```c

for (int i = 0; i < 5; i++) {

array[i] = i;

}

```

### 3.1.2 指针与数组的相互转换

指针与数组的转换在C和C++中是广泛使用的技术,但也容易出错。

#### 案例说明

考虑以下代码段,它试图通过指针和数组相互转换:

```c

int array[] = {1, 2, 3, 4, 5};

int *ptr = &array[0]; // 将数组的首地址赋给指针

printf("%d\n", ptr[2]); // 通过指针访问数组元素

```

#### 问题分析

在这段代码中,指针 `ptr` 被用来指向数组 `array` 的第一个元素。通过 `ptr` 访问 `ptr[2]` 等价于访问 `array[2]`,这是合法的操作。但是,如果开发者不熟悉指针和数组之间的这种关系,就可能误用。

#### 解决方法

为了避免混淆,开发者应当:

- 理解指针和数组之间的关系,知道两者在许多情况下可以互换使用。

- 使用指针时尽量避免复杂的指针算术,除非必要。

- 使用现代的编译器设置高警告级别,以帮助捕捉潜在的指针错误。

## 3.2 指针与函数的复杂交互

函数参数和返回值中的指针使用需要特别注意,因为它们涉及函数间的数据共享和修改。

### 3.2.1 函数参数的指针传递

函数参数的指针传递是C/C++

0

0